Основи на активната директория

Постановката ще е: (Internet)< --- >(10.25.0.10/24-CORE-192.168.0.1/24)< --- >(192.168.0.2/24-TLan-DC-01; DHCP-Win81-E-x86) Започваме с компютъра CORE. В предната статия вкарахме машината в домейна. За да се влезе в домейна се ползва administrator@tlan.net или с tlan.net/administrator. Ако пък искате да влезете в локалния компютър, може чрез ./administrator. Да влезем като Administrator в домейна и да покажем как се борави в активната директория през машина която не е домейн контролер. За начало да тренираме върху DNS-ите.

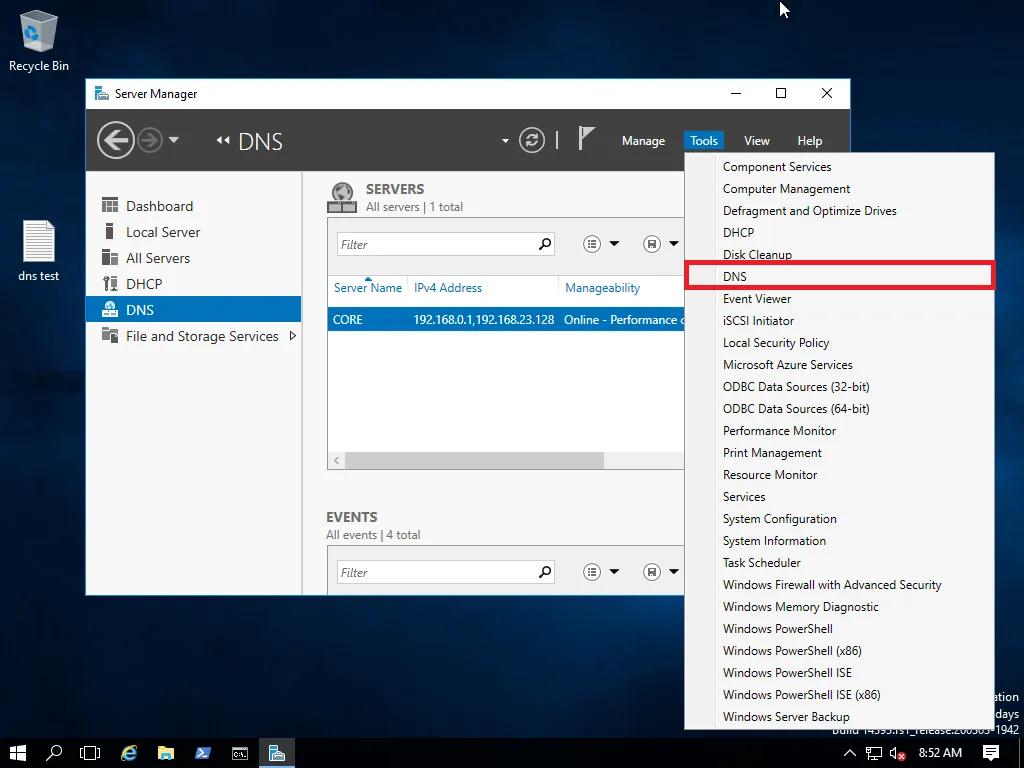

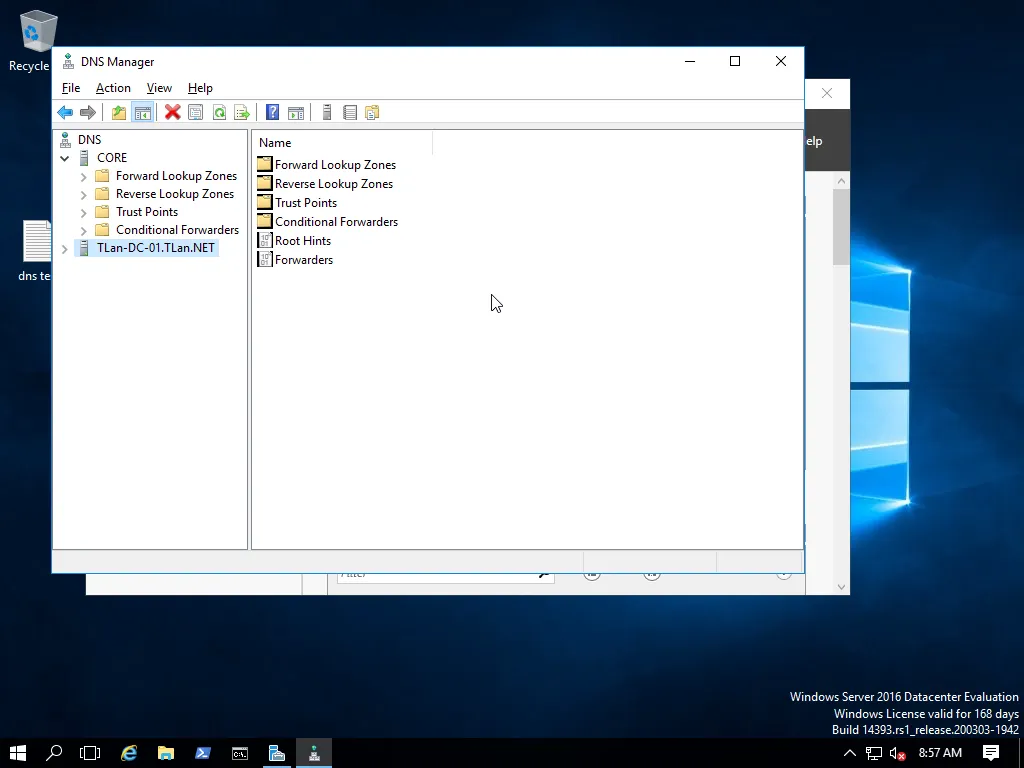

Избираме DNS.

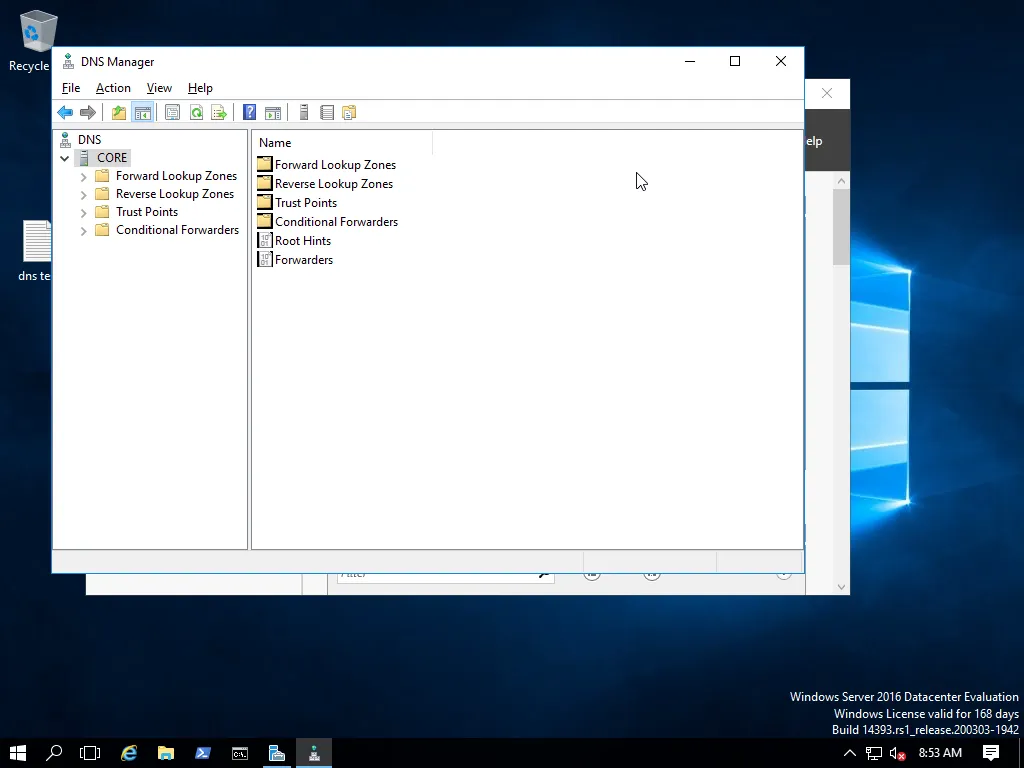

В случая виждаме локалния DNS сървър на Core.TLan.NET. Да се пробваме да се свържем с DNS-a на домейн контролера.

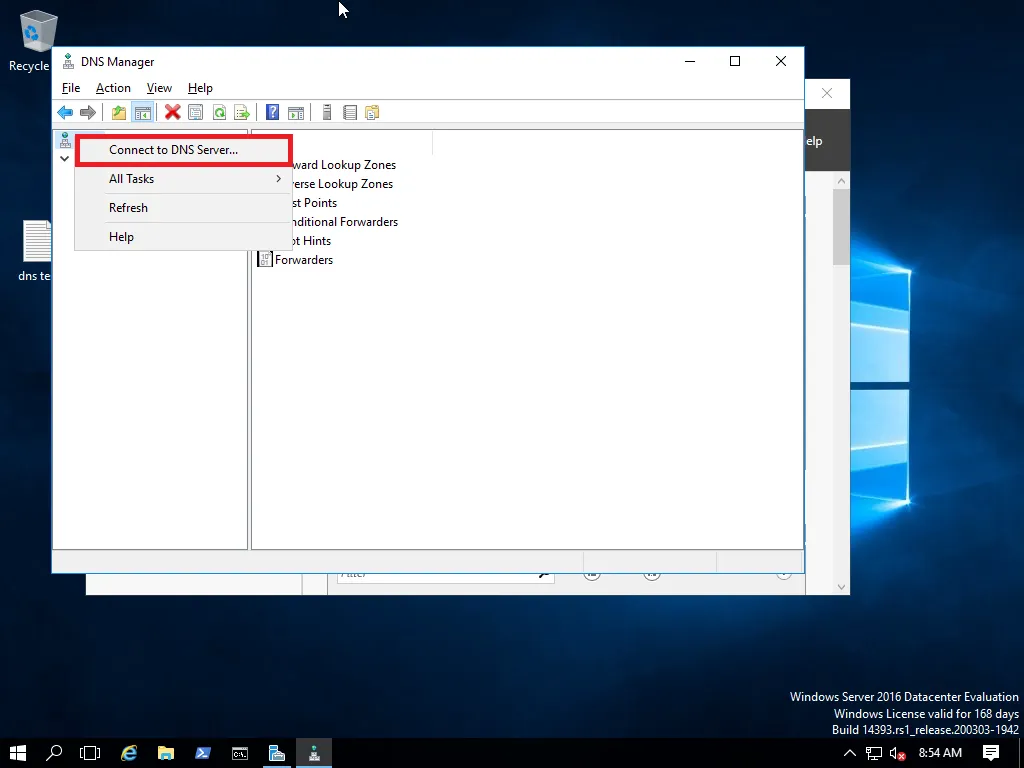

Избираме Connect to DNS Server…

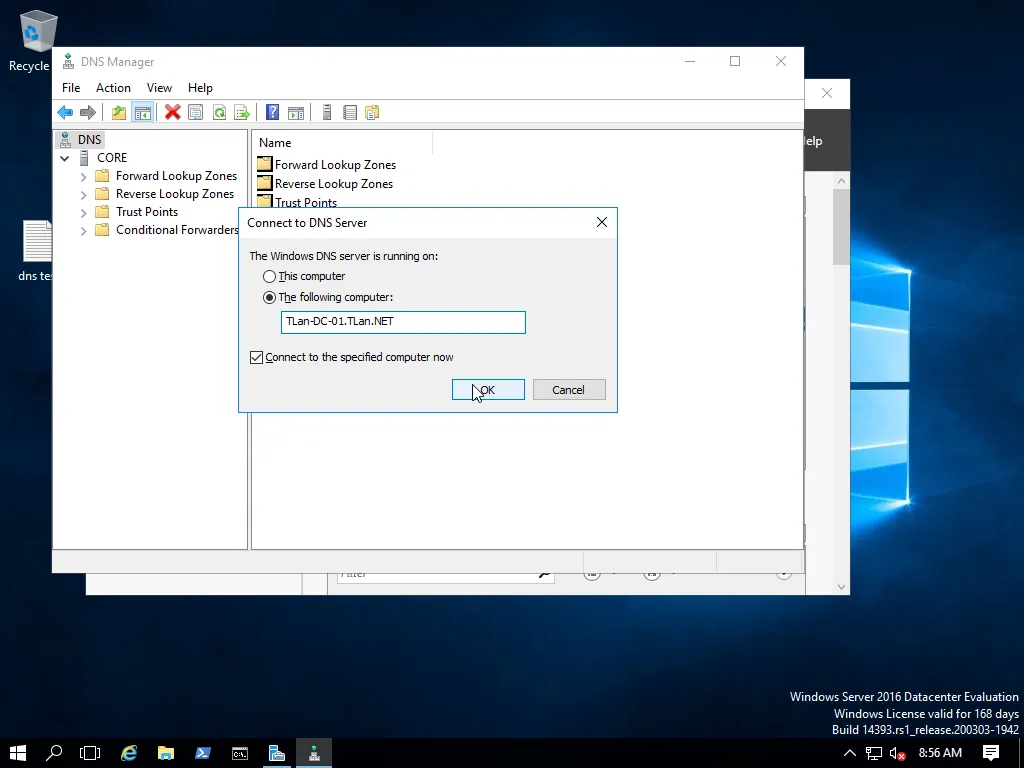

Указваме към кой ще се свързваме. Натискаме OK за продължение.

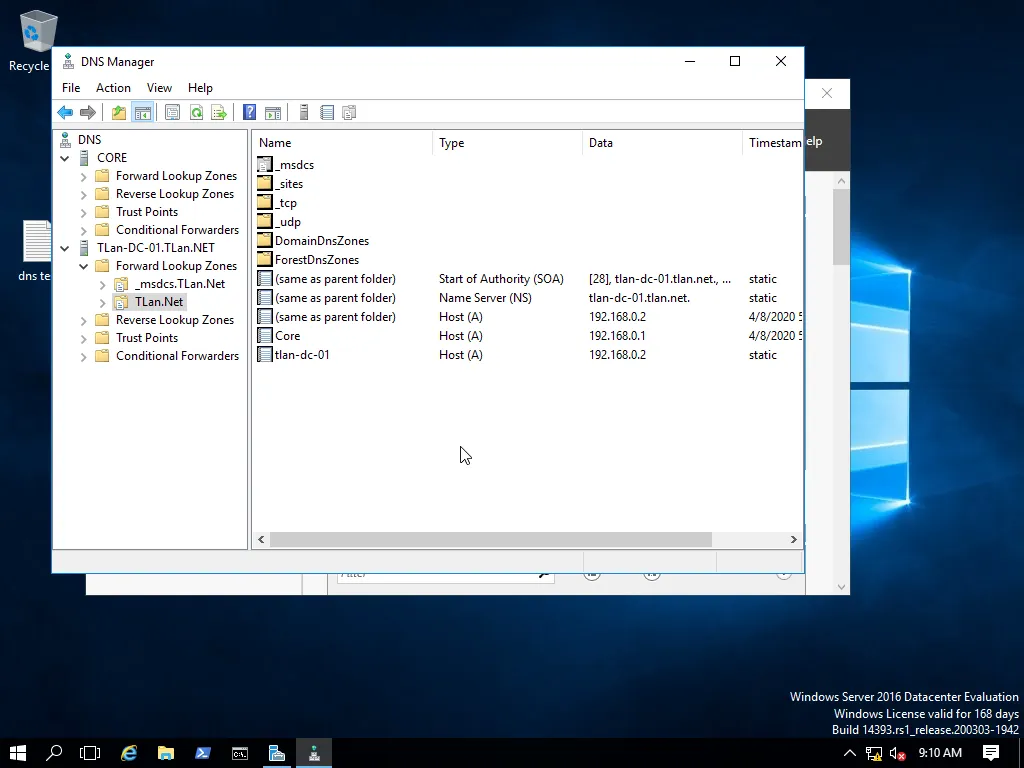

Така от тук може да се управляват двата DNS сървъра. В случая това е възможно, защото сме в Core.TLan.NET с администраторски акаунт на активната директория. Извода е, че може да се дефинират потребители които имат право да управляват както локалния DNS сървър, така и на активната директория. Сега е момента да направим разликата между двата вида DNS сървъри. Стандартно правим следната конфигурация за по-висока надеждност на DNS-ите. Имаме първичен DNS сървър (primary) и вторичен (secondary). Първичния може да чете и да записва, а вторичния само чете от първичния и репликира. Каквото се промени в първичния , вторичния го приема. Обратния случай не може. При DNS сървърите от активната директория не е така. Имаме примерно три DNS сървъра. Направим ли промяна на който и да е, то другите два ще я възприемат. Разликата между предния случай и тука, е че на практика всички DNS сървъри в активната директория са първични. Да продължим с тестовете. Дайте да администрираме домейна TLan.Net.

B реалност да видим разликата между DNS-а на домейна и на локалния компютър.

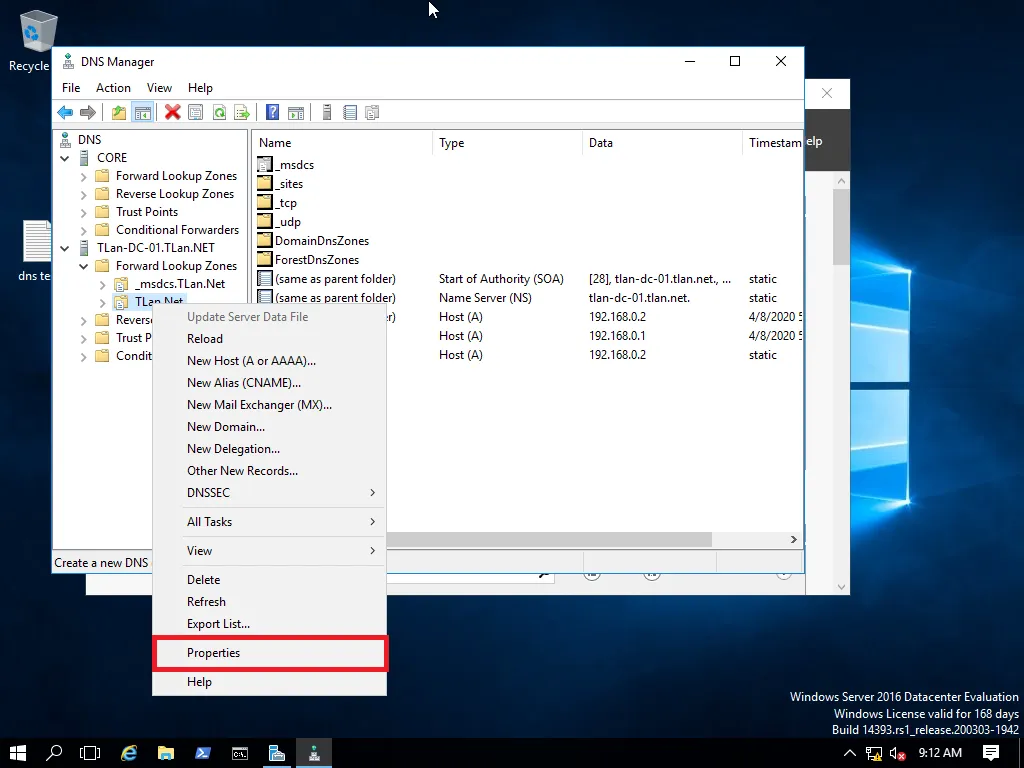

Избираме Properties

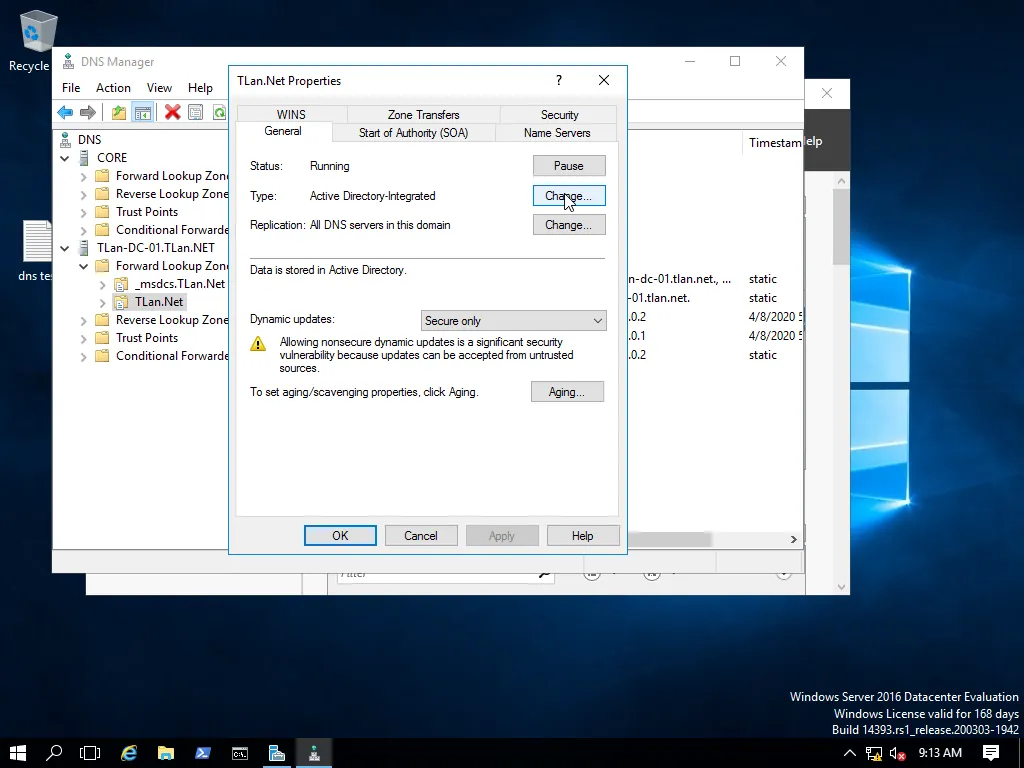

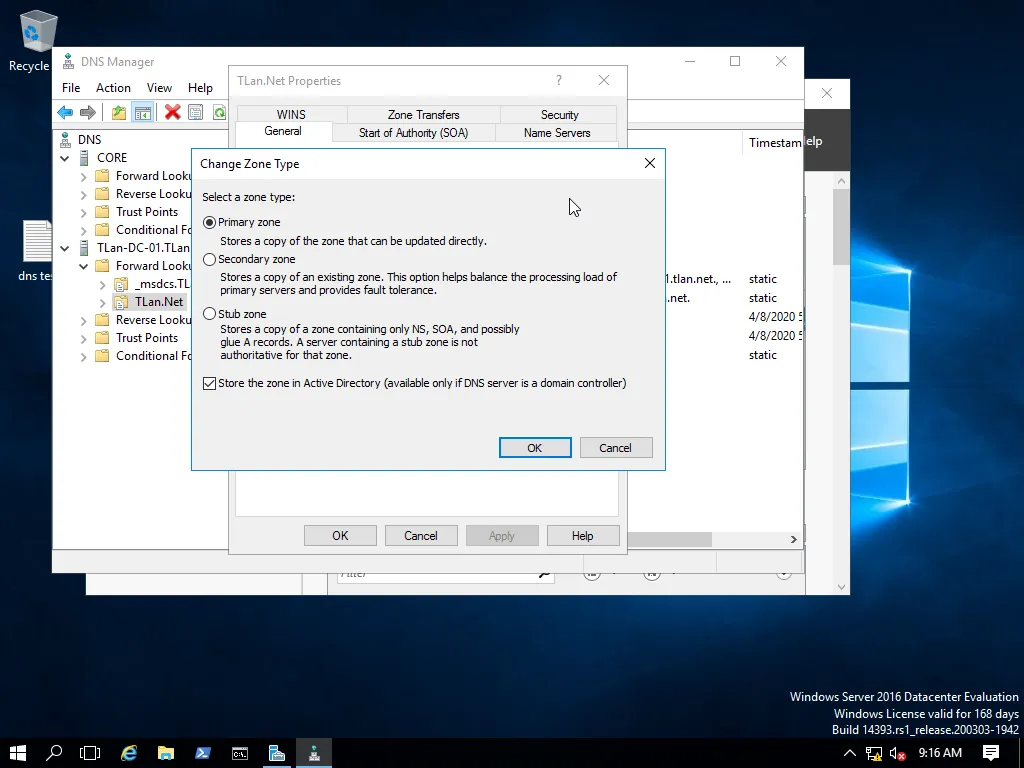

Вижте типа на зоната я дава Active Directory-Integrated. Съответно ако натиснем бутона Change… може да я променим на Primary, Secondary и Stub.

Най-отдолу в прозореца сме избрали Store the zone in Active Directory. Това указва зоната да се запазва не във файл, както е нормално, а в активната директория. Така на практика всеки DNS сървър от активната директория е равноправен. Следващия важен момент, е начина на обновяване на зоната.

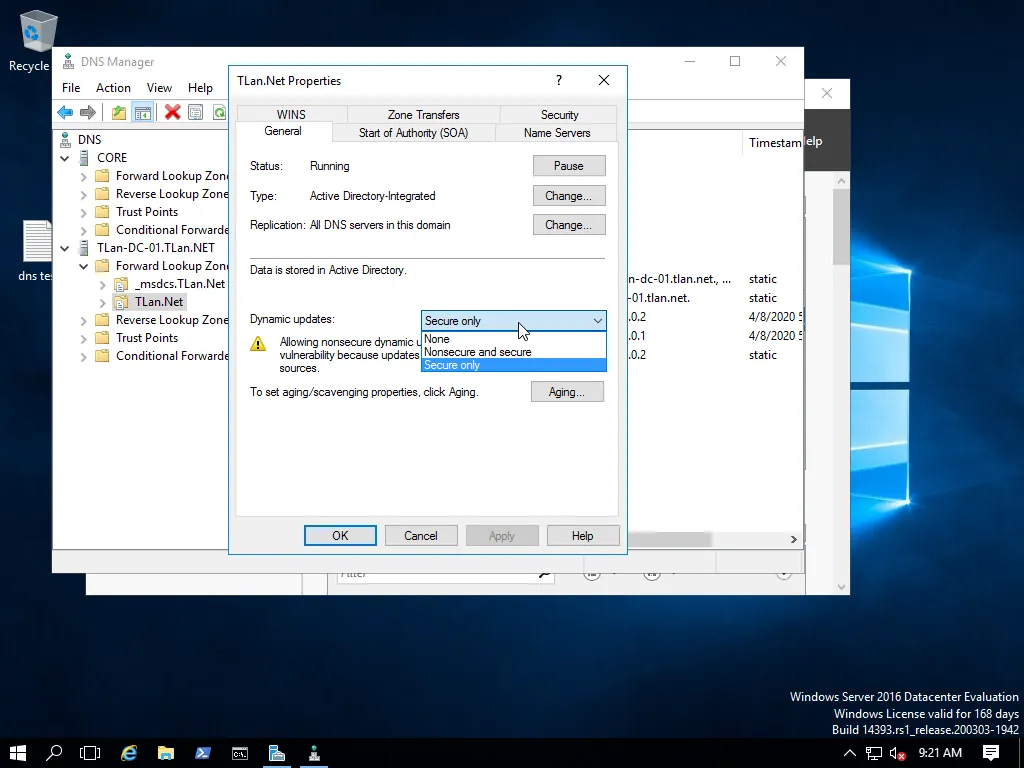

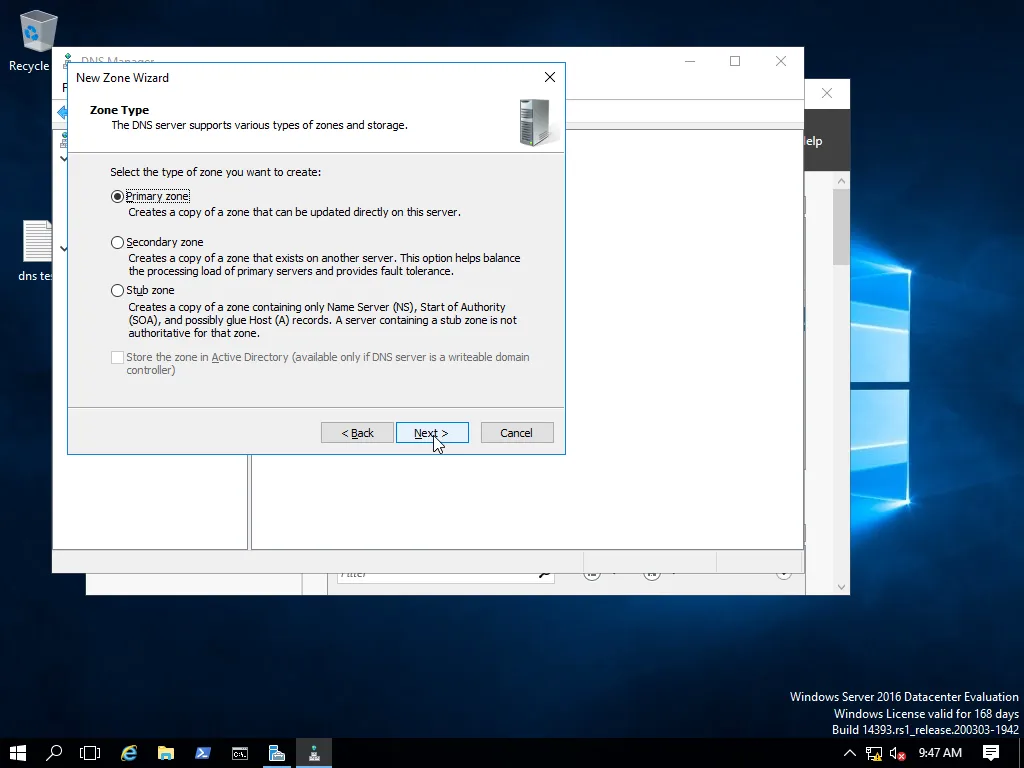

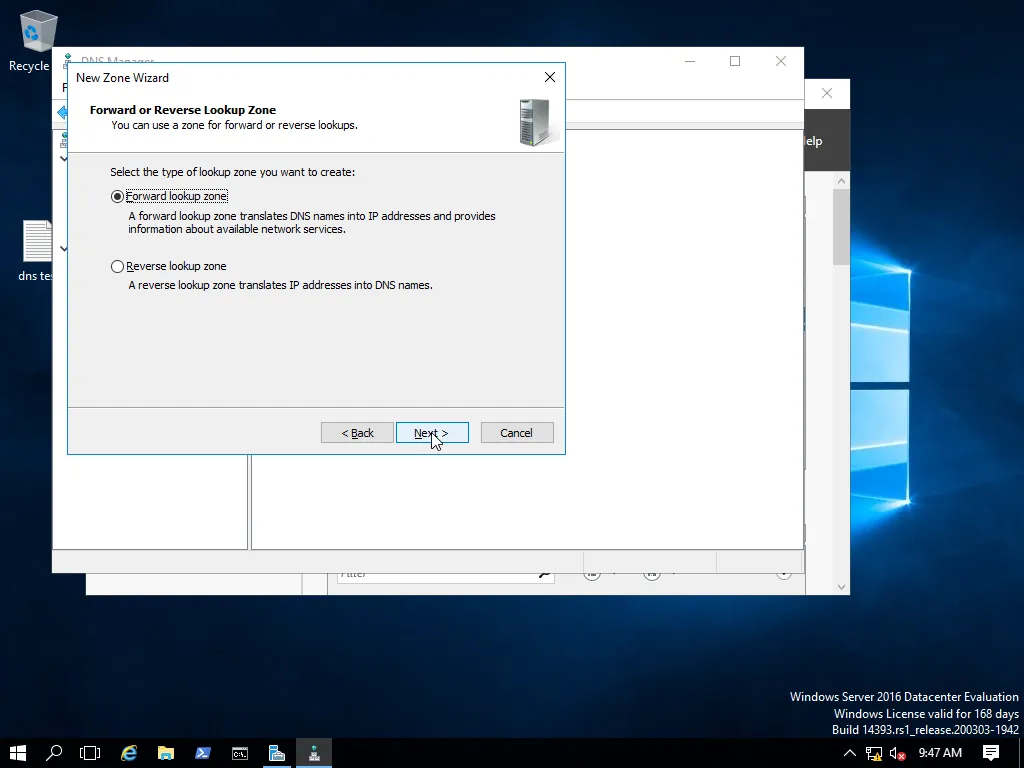

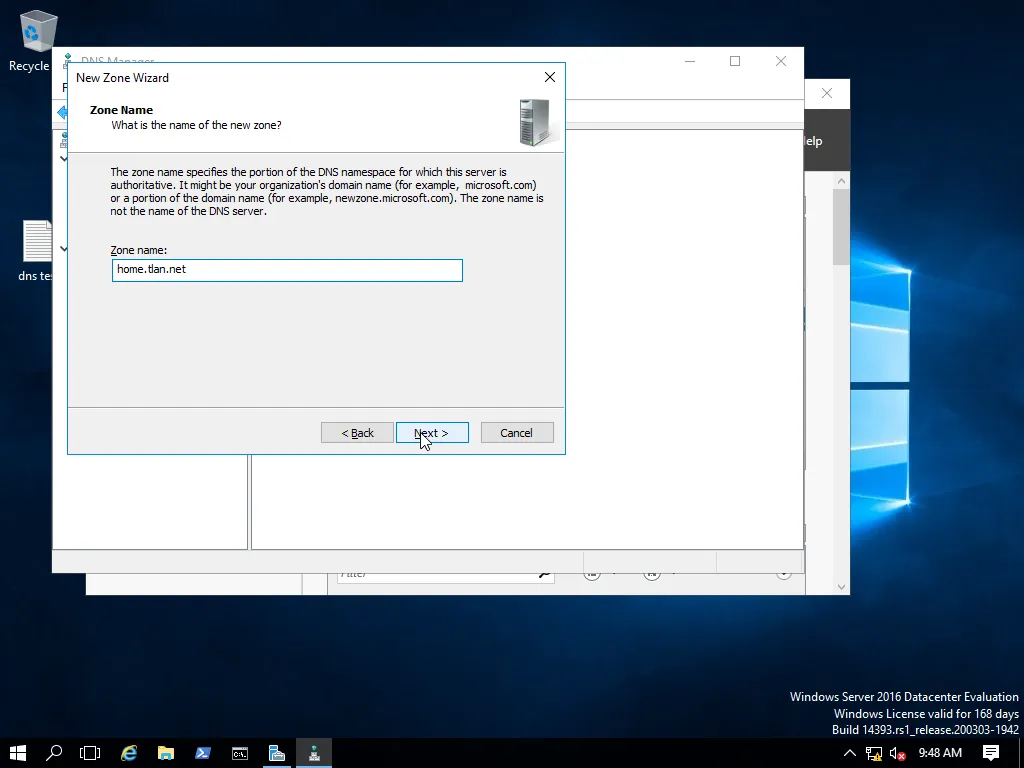

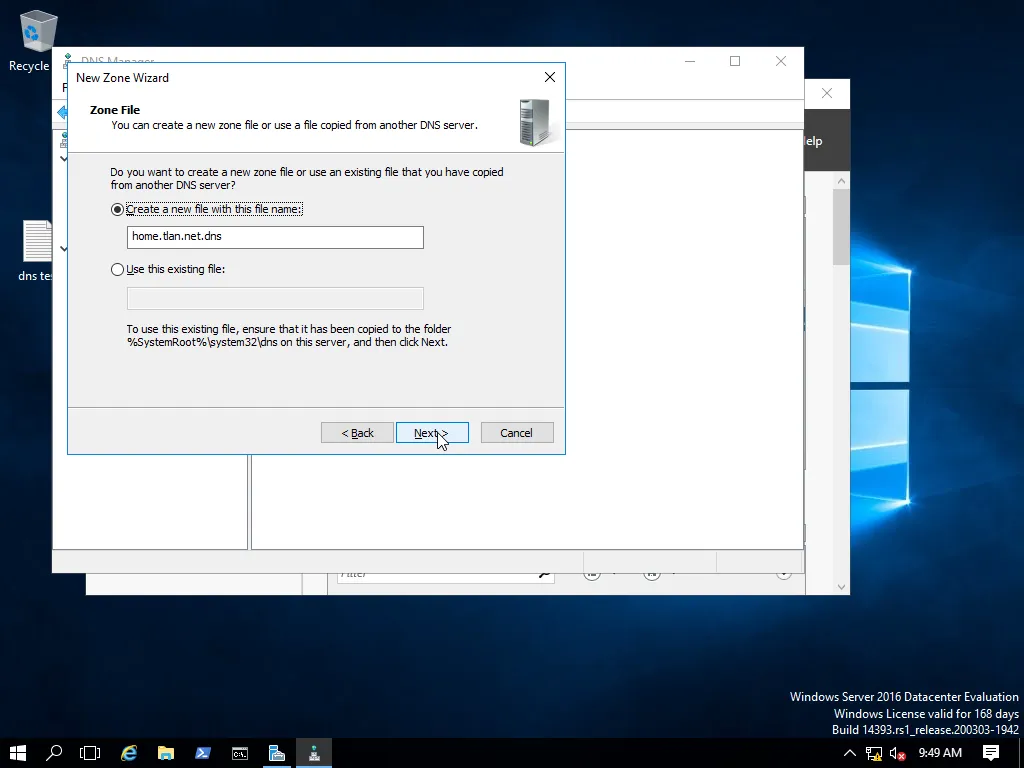

Тука се указва как да се прави запис в активната директория. - None. Това забранява създаване на автоматични записи в DNS-a. Всичко се пише на ръка. - Nonsecure and secure. Крайно опасен. Така всеки може да прави записи в DNS сървъра на домейна без удостоверяване. - Secure only. Компютъра когато иска да регистрира записа трябва да се представи пред домейна. По-точно потребителя трябва да се е представил с име и парола. Така примерно някой компютър става член на домейна и автоматично му се добавя DNS запис за него, като преди това той се е представили в домейна с име и парола. На практика почти винаги се използва тази опция. Сега да поговорим за делегиране на зоните. Това е предаване на част от пълномощията за управление на част от зоната на друг субект. На практика се предават част от пълномощията на DNS сървъра на друг DNS сървър. Знаем DNS-a има дървовидна структура. С делегирането указваме висшестоящия домейн да указва къде се намира долно стоящият и с какви права. Да направим един тест. Създаваме домейн в домейна CORE.

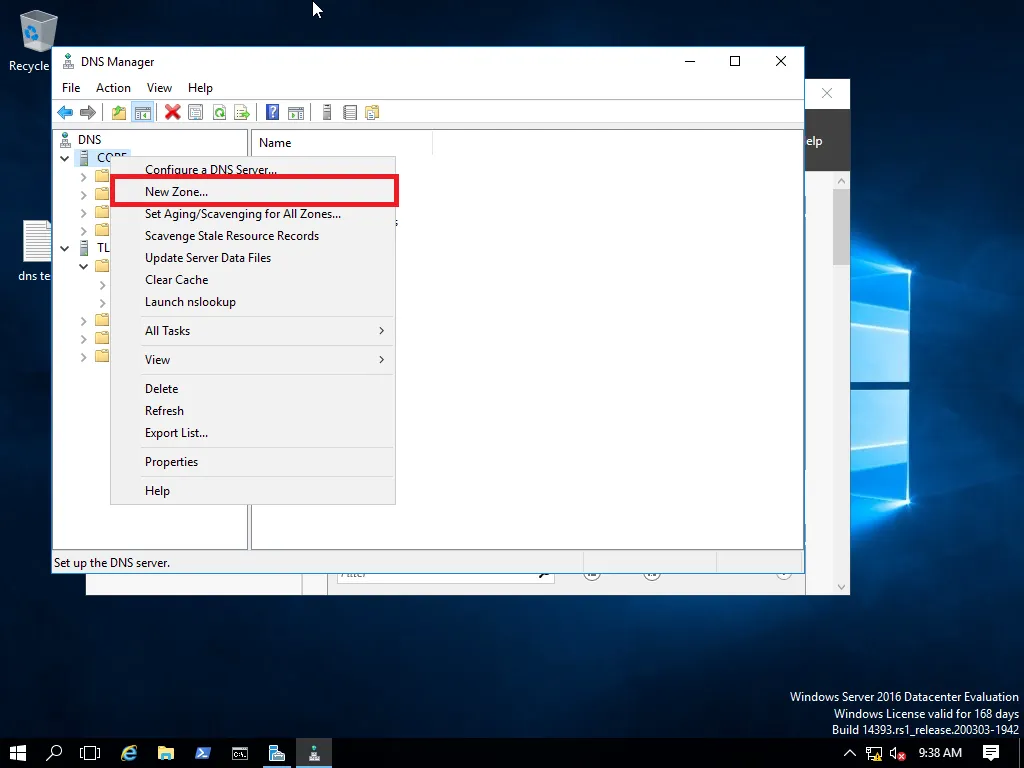

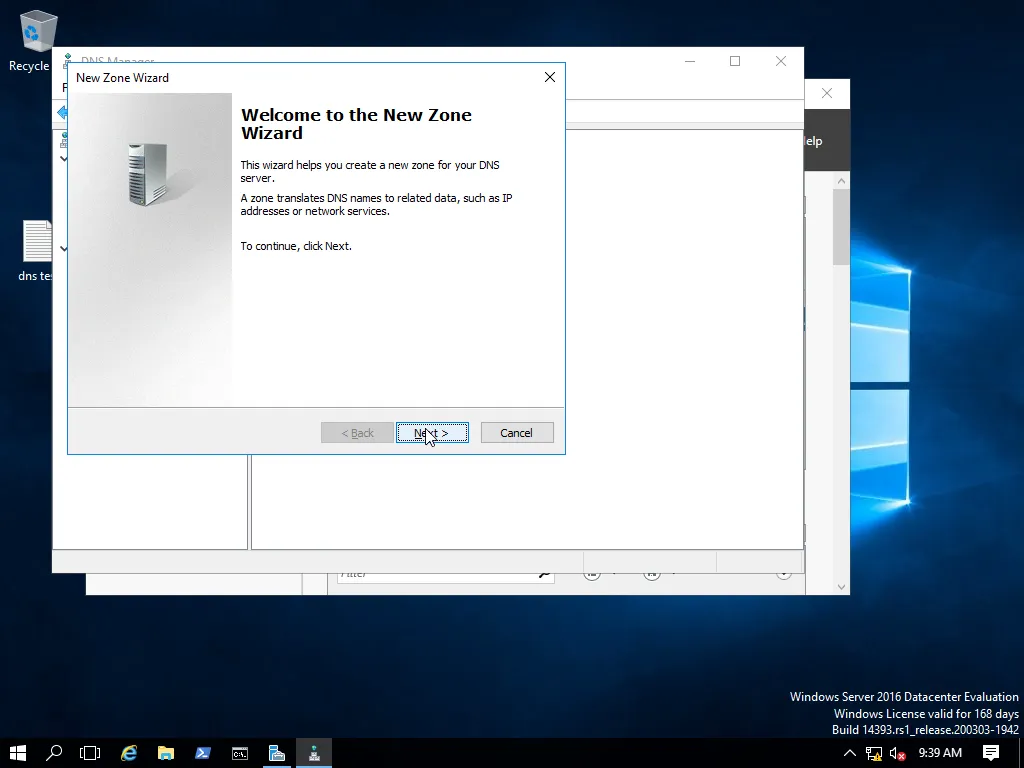

New Zone …

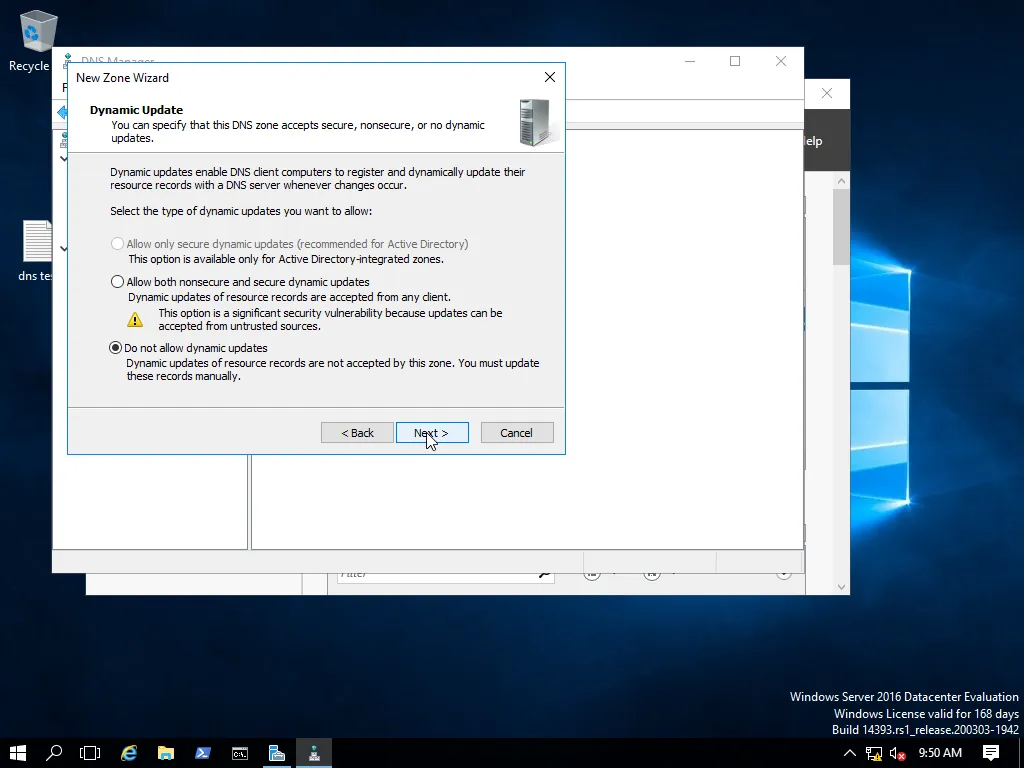

Забележете, безопасните динамически обновявания работят само в активната директория. Затова тука са неактивни.

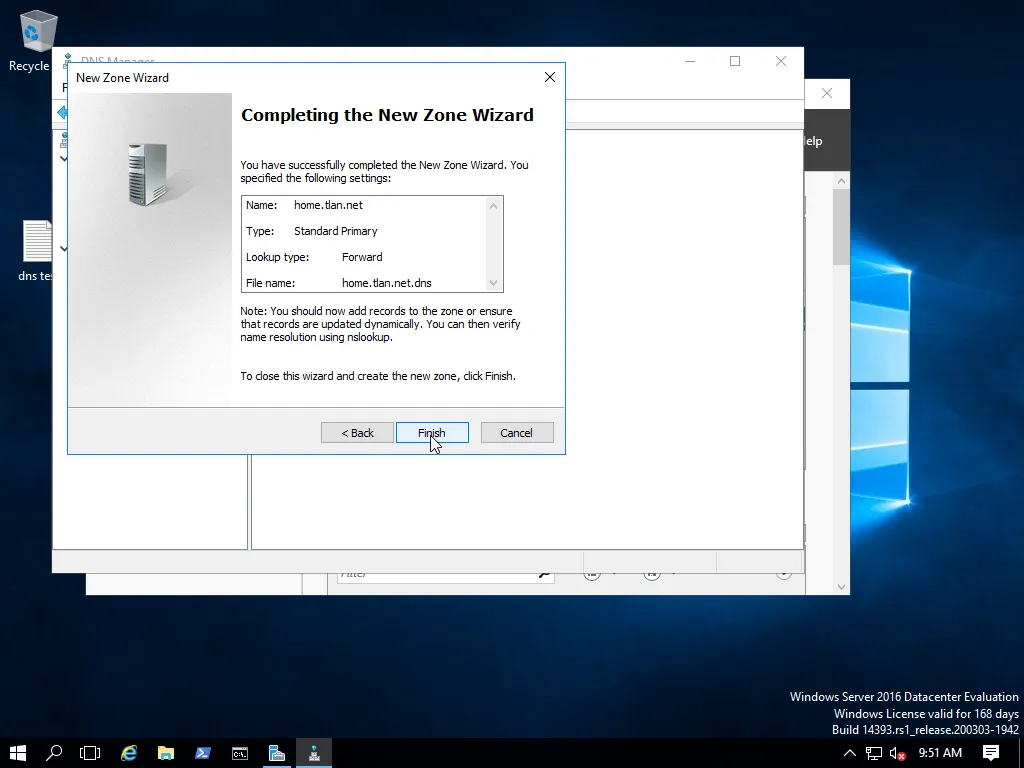

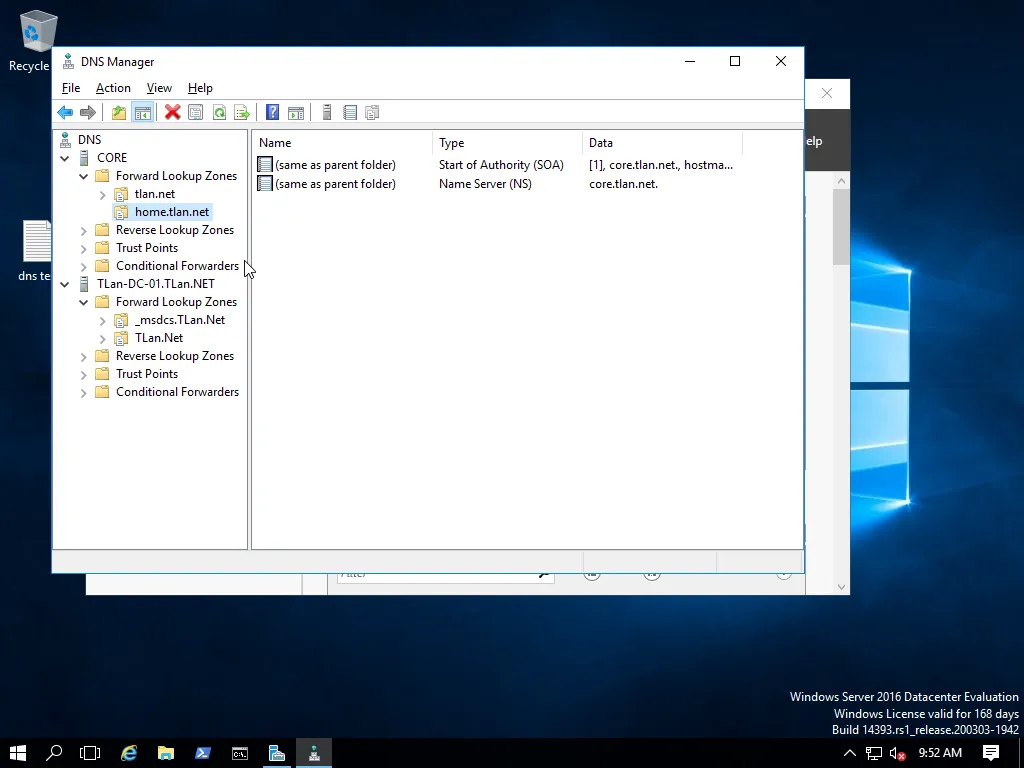

Създадохме зона извън активната директория. Да изградим и някакъв запис вътре в зоната.

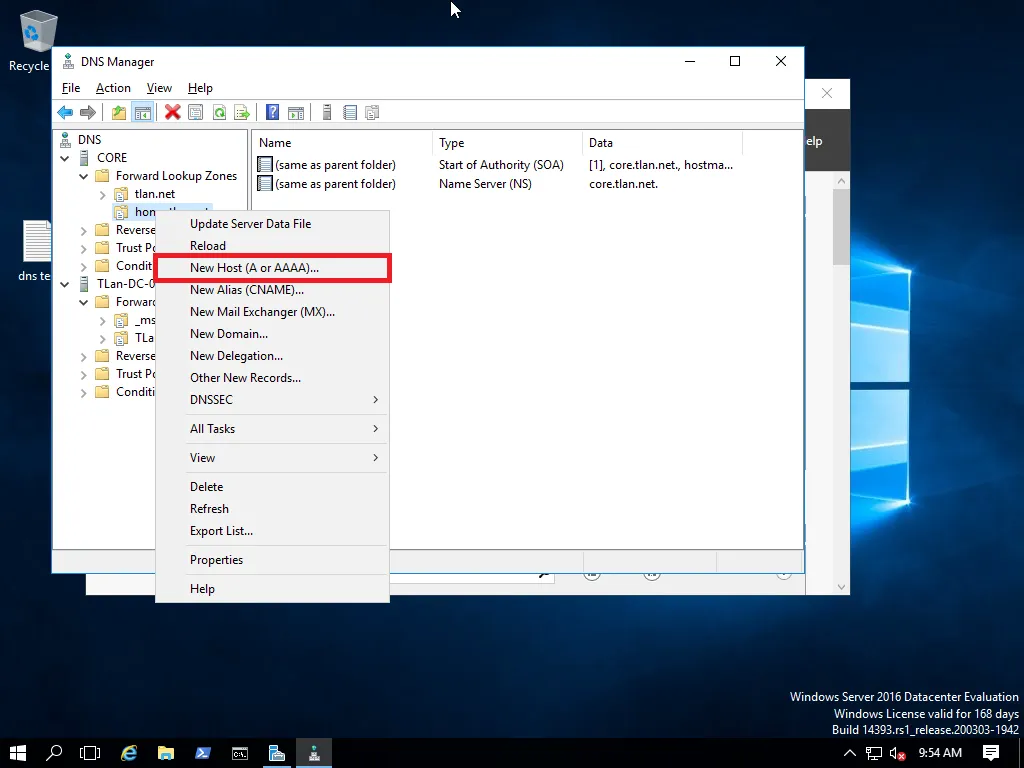

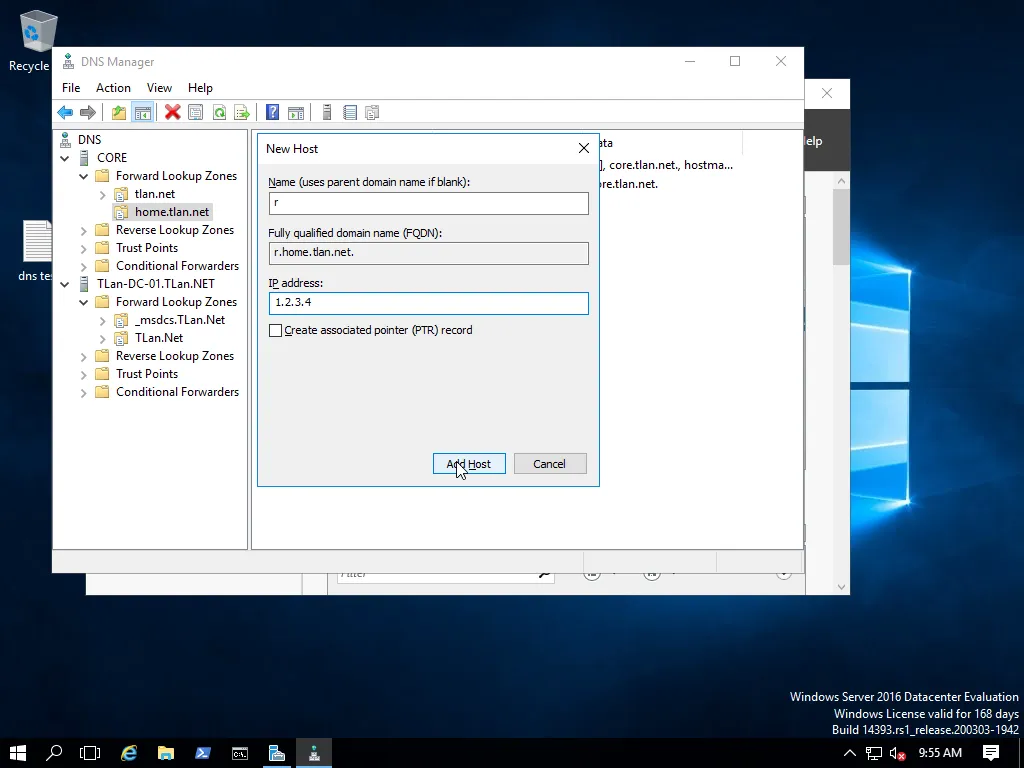

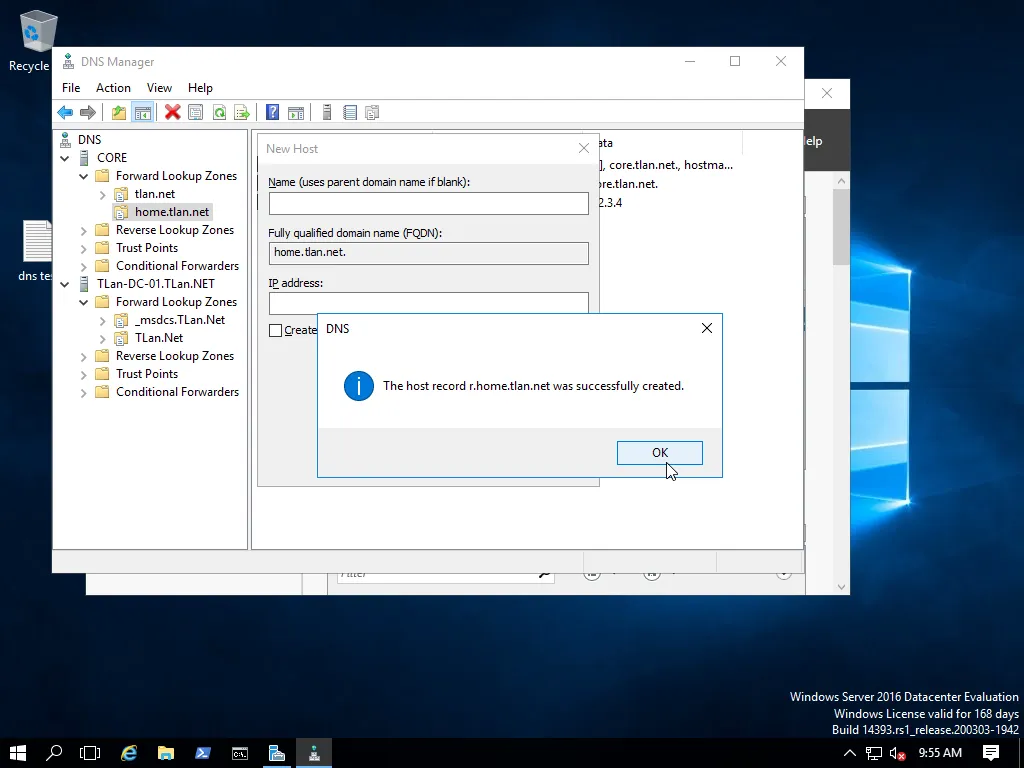

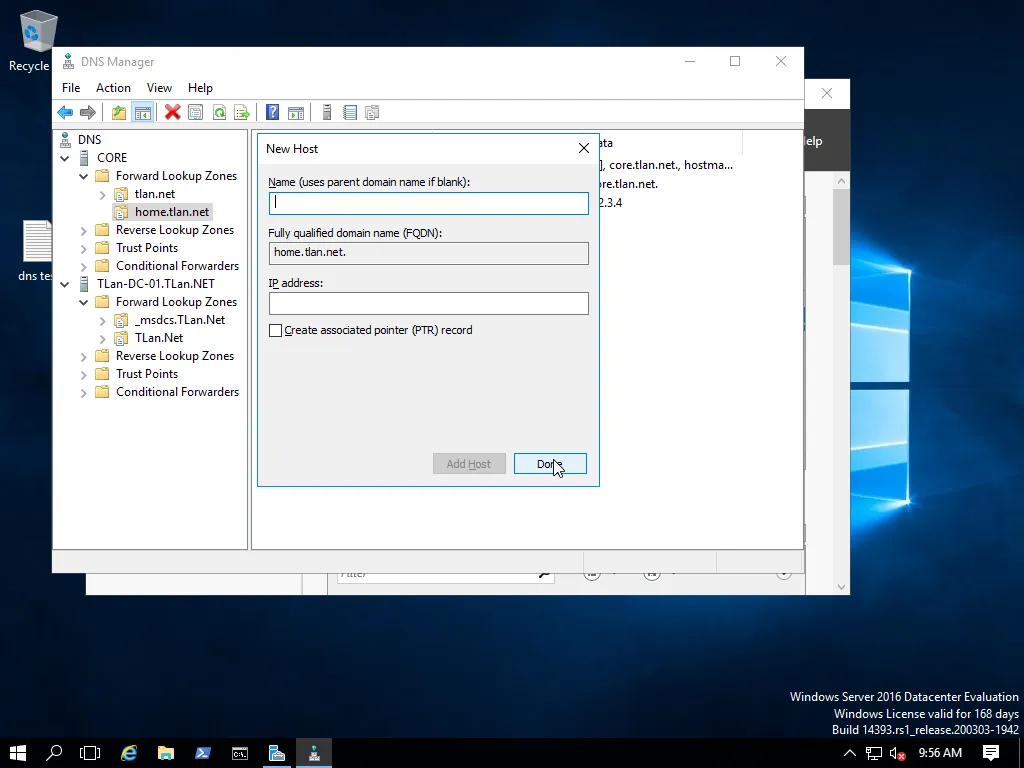

New Host

Влизаме в “PowerShell” и пишем

PS C:\Users\Administrator> nslookup.exe r.home.tlan.net tlan-dc-01 DNS request timed out. timeout was 2 seconds. Server: UnKnown Address: 192.168.0.2 *** UnKnown can't find r.home.tlan.net: Non-existent domain

Записа в домейн контролера не е записан. Значи липсва в активната директория и не се е създал там запис. Да проверим се за “CORE”

PS C:\Users\Administrator> nslookup.exe r.home.tlan.net core DNS request timed out. timeout was 2 seconds. Server: UnKnown Address: fe80::5534:e658:1e78:b5e2 Name: r.home.tlan.net Address: 1.2.3.4

Тука обаче съществува. Значи записа не се наследява в активната директория. Искаме CORE да управлява тази зона. За целта ще направим делегиране.

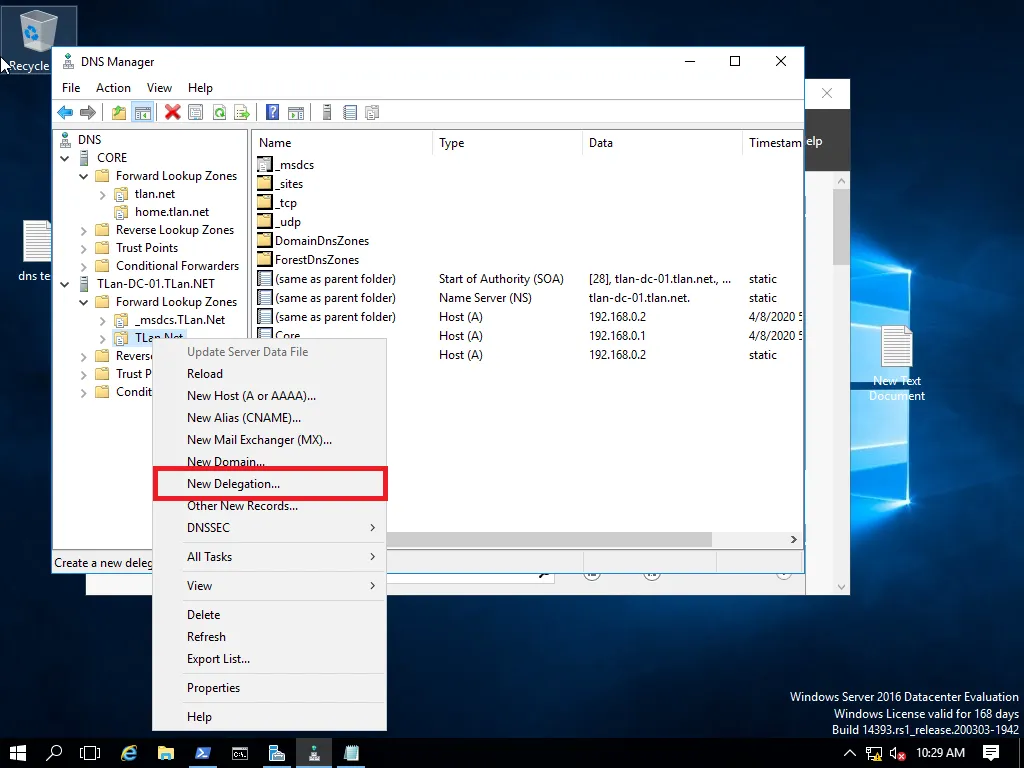

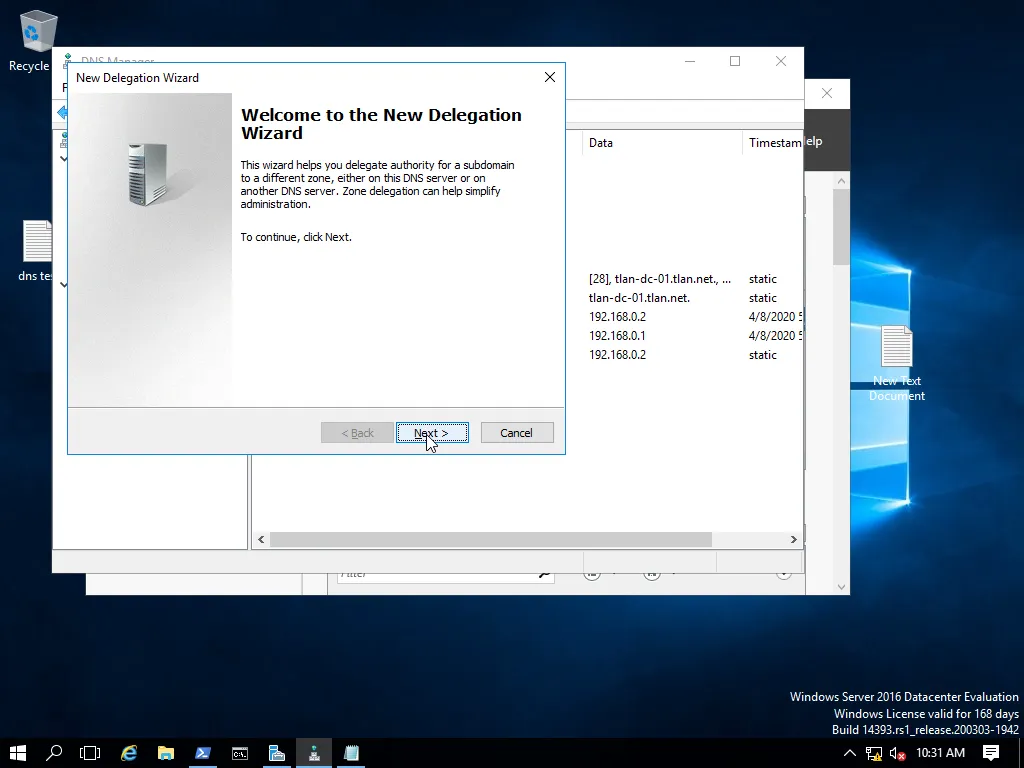

В DNS-a от активната директория, избираме зоната на TLan.Net, с десен бутон на мишката се отваря ново меню. От там избираме New Delegation….

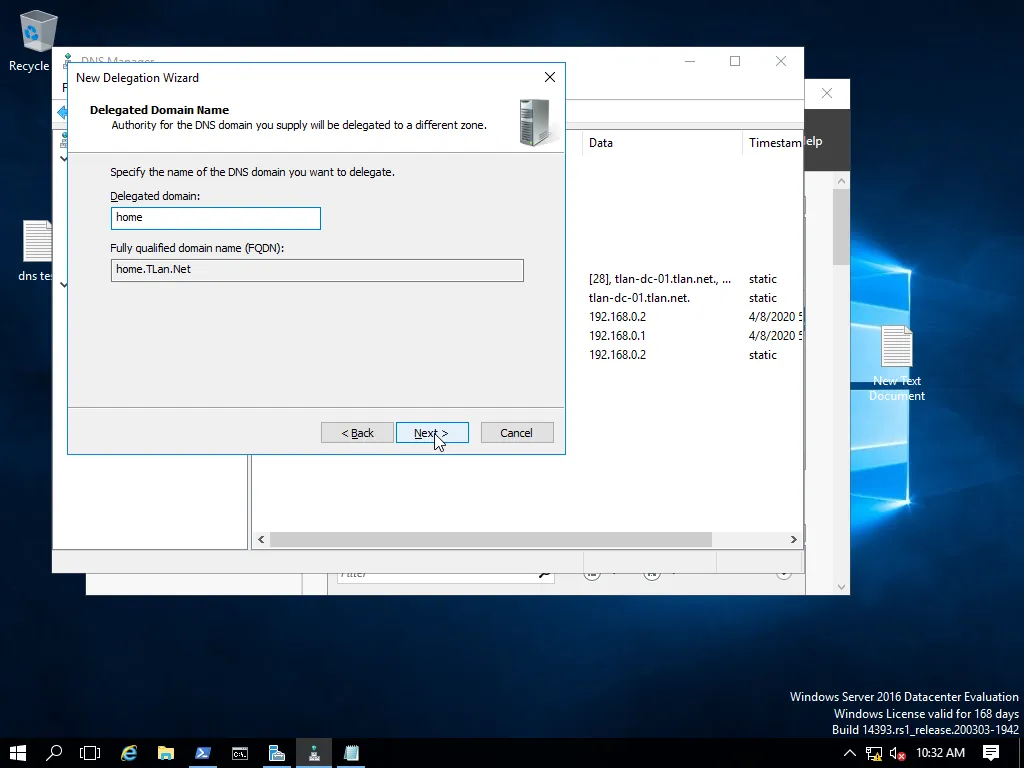

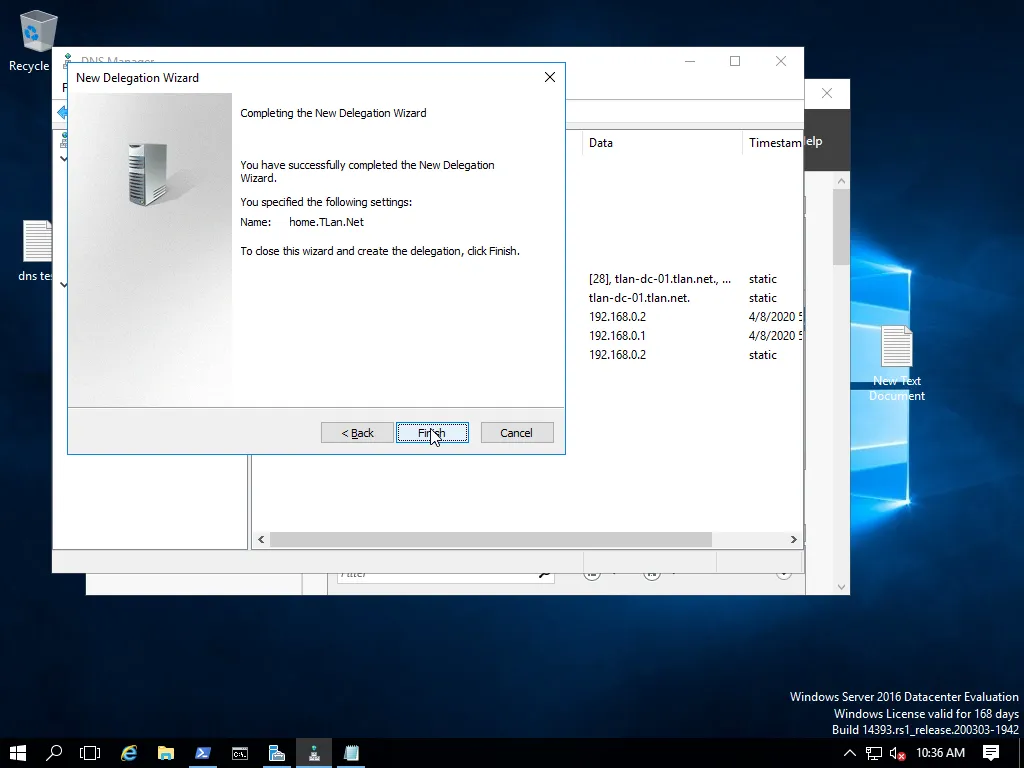

Въвеждаме зоната която ще делигираме. В случая е home.

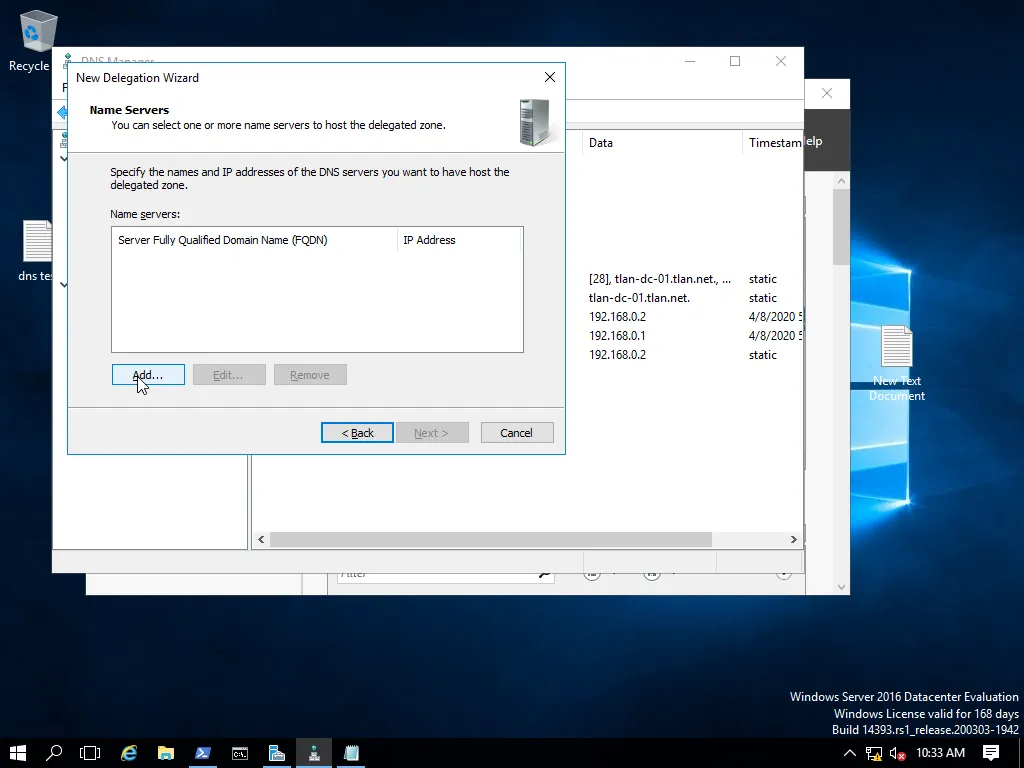

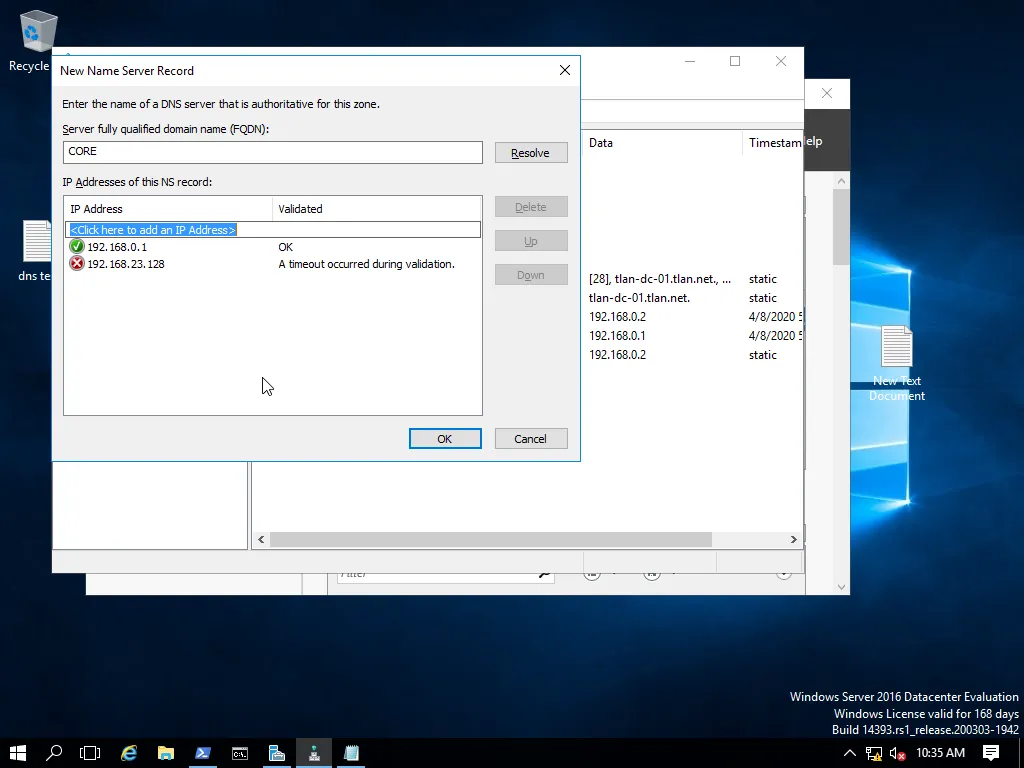

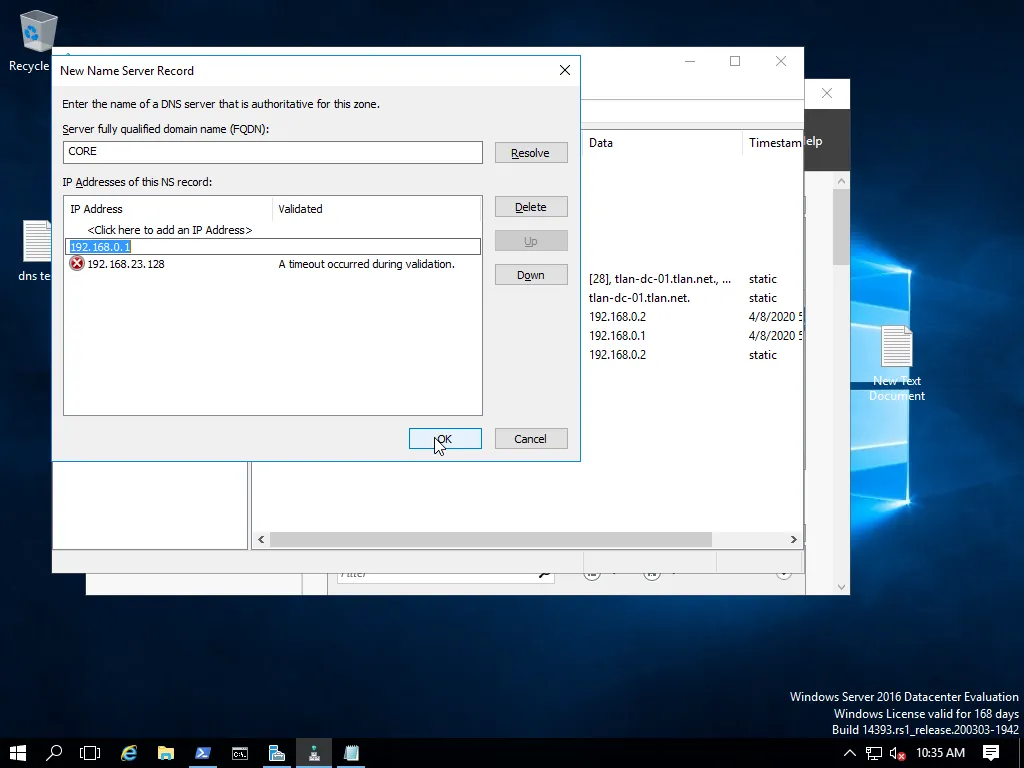

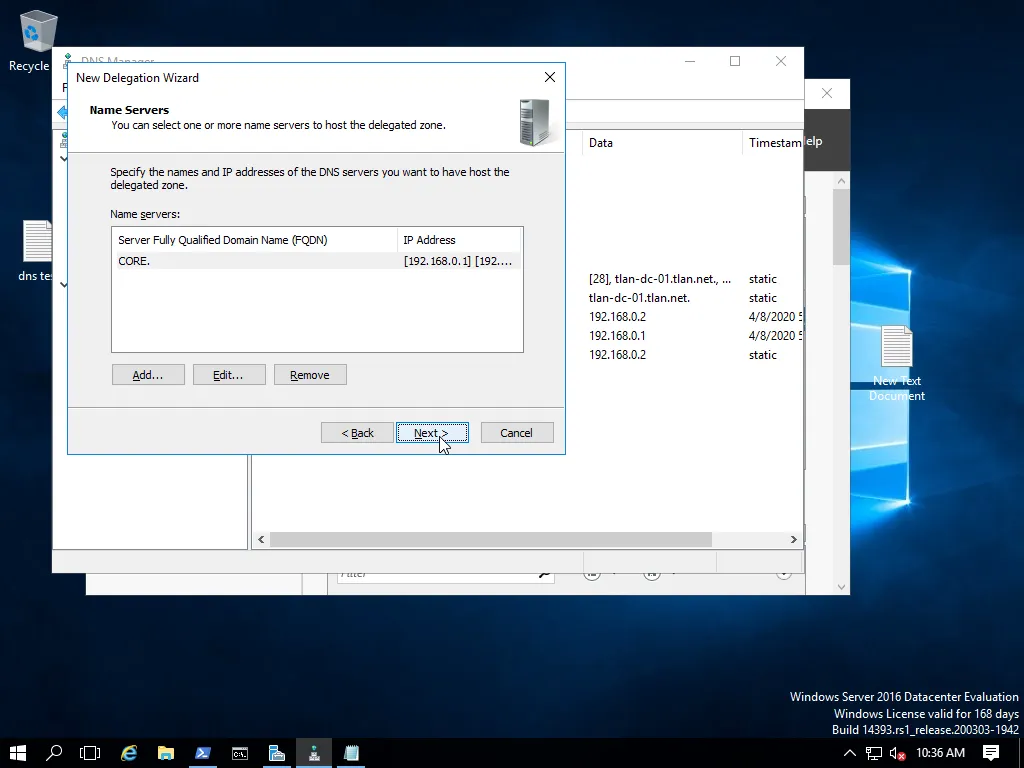

Добавяме кой DNS сървър е с зоната.

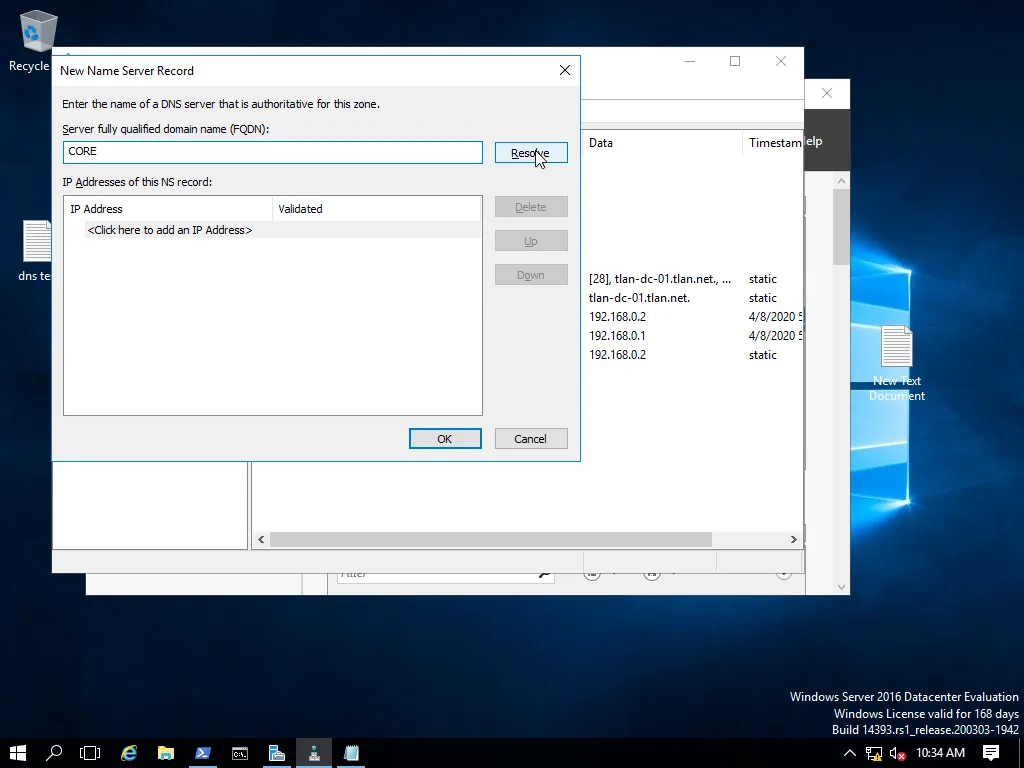

Resolve

Избираме 192.168.0.1, това е CORE.

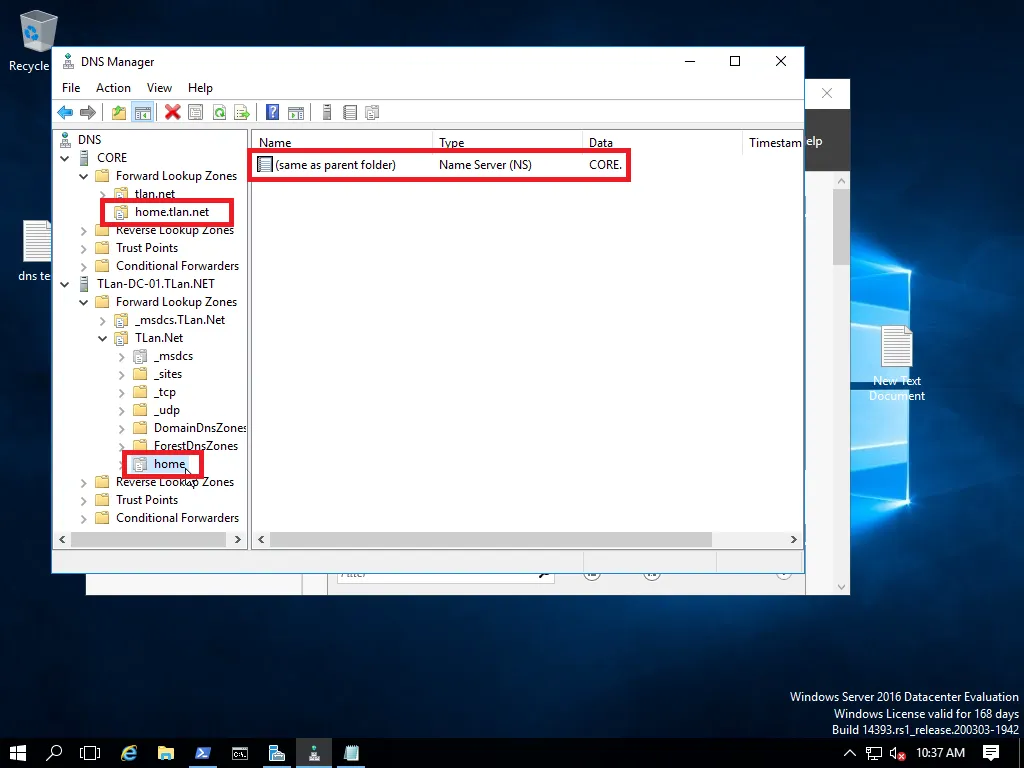

Появи се една сива зона home. Вътре има един NS запис, указващ CORE с какво IP е. Такава се появи и в активната директория. Но тя не е в активната директория, а е записана в “CORE”. С делегиране на права същата зона се появи и в активната директория. И да проверим. Пак през “PowerShell” пишем.

PS C:\Users\Administrator> nslookup.exe r.home.tlan.net tlan-dc-01 DNS request timed out. timeout was 2 seconds. Server: UnKnown Address: 192.168.0.2 Non-authoritative answer: DNS request timed out. timeout was 2 seconds. Name: r.home.tlan.net Address: 1.2.3.4

Вече отговаря DNS-a на “TLan-DC-01”, като запитва CORE. Така на практика даваш управление на под-домейн. Делегирането е NS запис, указващ кой е собственика на DNS зоната. Сега за удобство да махнем делегирането, като просто я изтрием от активната директория. Забележете в CORE , съществува. Ако я бяхме изтрили в CORE, тя автоматично щеше да изчезне и в активната директория.

Интеграция на активната директория и DNS

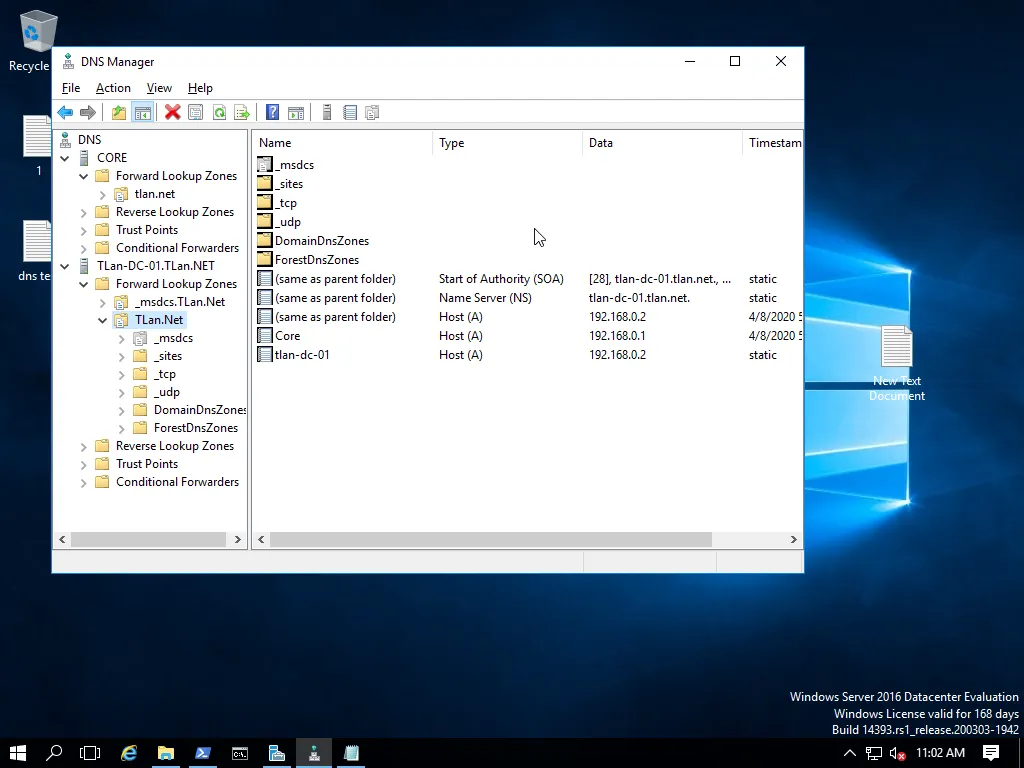

При създаване на активната директория се създават няколко записа.

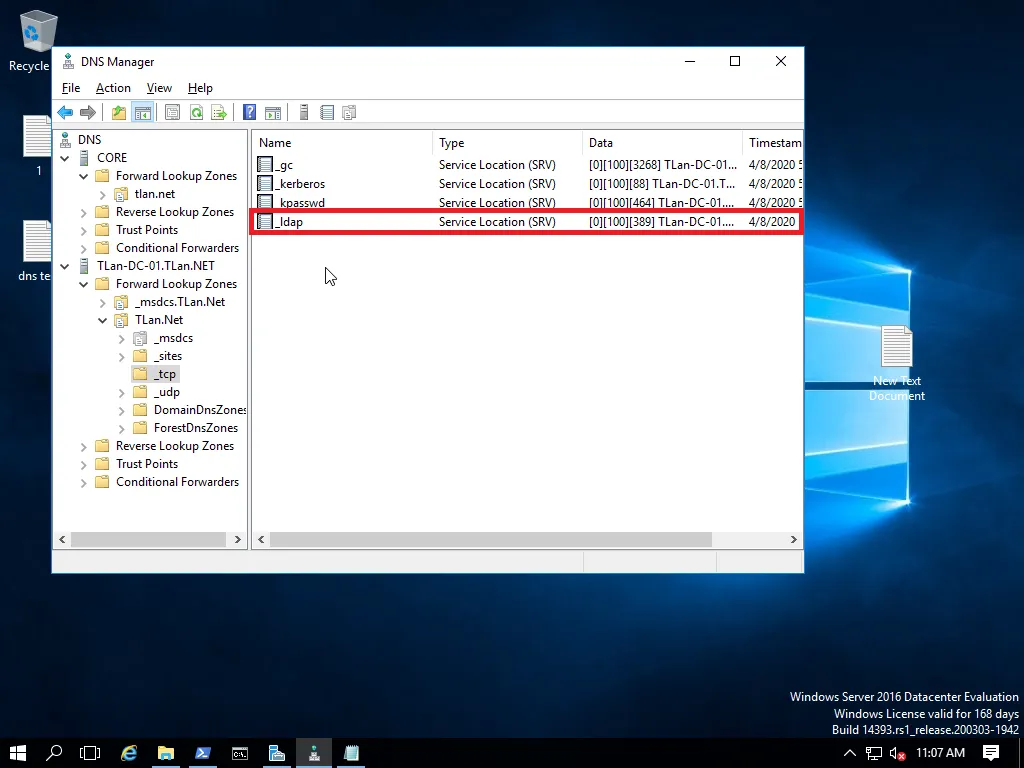

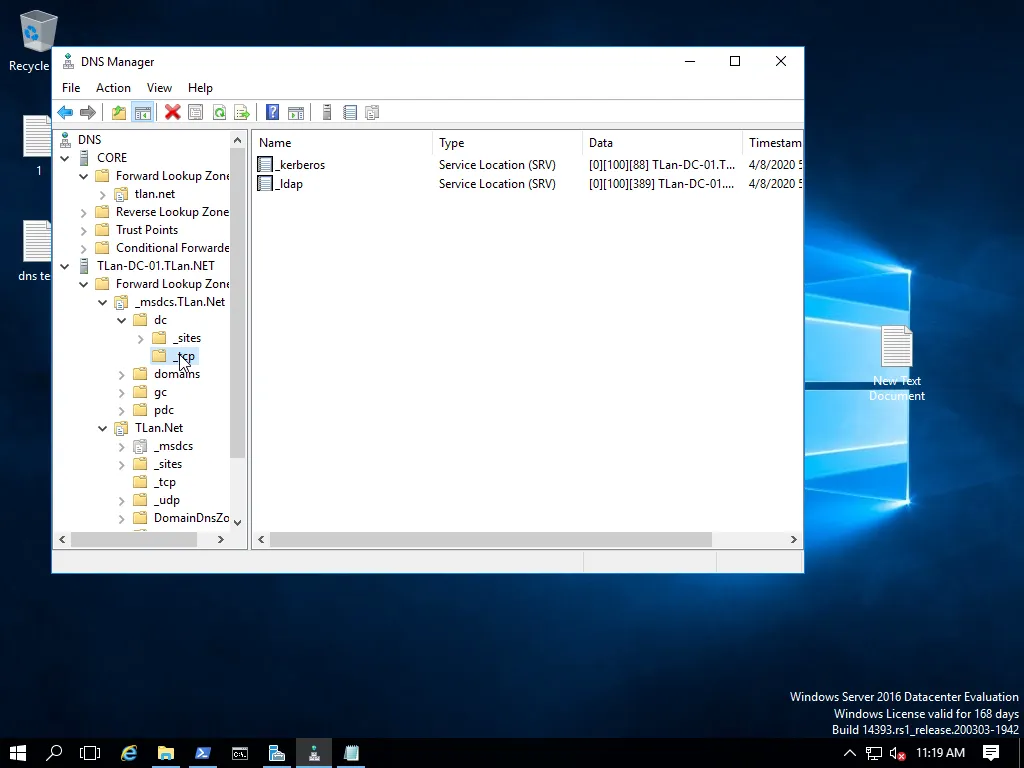

Гледаме записите в десния прозорец. Тези записи от домейна се отнасят за всички клиенти на домейна. Активната директория се опира на DNS. За намиране на сървисите клиента на активната директория пак ползва DNS. Да огледаме примерно “_tcp”.

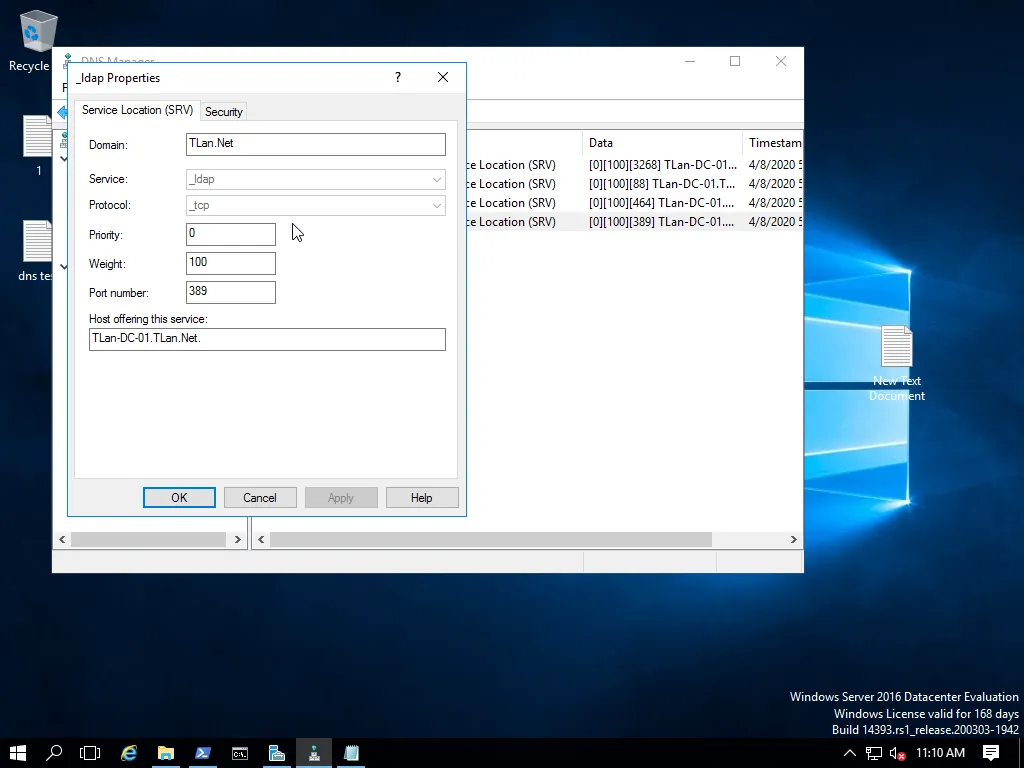

Виждаме четири записа, указващи къде клиента да се обърне за да получи определен сървис. Пример за сървис с ldap: Клиент търси нещо в активната директория по протокола “ldap”. Виждаме, че за протокола “ldap” има запис указващ някой хост. Да проверим.

Вижда се за протокола ldap към кого да се обърне. В случая хоста е TLan-DC-01.TLan.Net. Така клиента на активната директория като не знае кого да запита за някой сървис по протокола “ldap”, първо се обръща към “ldap”. Връща му се отговор попитай TLan-DC-01.TLan.Net. Така клиента получава отговора. Сега да разгледаме следния случай.

Отново имаме _tcp запис. Разликата е следната. В горния случай се отнасяше за домейна. Там можеше да се обръщат клиенти и с Linux машини примерно. Този _tcp запис се ползва само от Microsoft клиенти. В _msdcs.Tlan.net могат да се видят: домейн контролери, към кой сайт принадлежат. Така вече разгледахме в общи черти взаимовръзката между DNS и AD.