Услугата Активна директория във Windows Сървър 2016

Едно малко прелюдие. Тъй като хората по-рождение са малко мързеливи, изключение не правят и ИТ специалистите. В случая правим демонстрация на виртуални машини. В тази статия ще ползваме два сървъра. И за да не си играя да ги инсталирам един по един, просто инсталирам единия и го копирам още един път. Тука обаче има една уловка. Двете машини се получават пълни копия. Не прави изключение и мрежовата карта. Да обаче MAC адреса също ще си съвпада на двете карти. За да не се случи това, на втората машина на мрежовата карта генерирайте нов MAC. И да се върнем към темата. За да разберем какво е активна директория може би е важно да се обясни какво е работна група (Workgroup). Работната група е множество компютри работещи в една мрежа в режим сам за себе си. Пример: Иван работи на компютър 1. За този компютър той има име и парола с която влиза. Петя работи на компютър 2 за който има също име и парола. В работната група имената и паролите се указват персонално за самия компютър. Така ако Петя реши да работи на компютър 1, трябва да знае името и паролата с която влиза Иван. Значи записите за потребителите и паролите се съхраняват в самите компютри. Те могат да се виждат по мрежата ако си споделят ресурси но тези ресурси също се дефинират на самите компютри. За облекчаване на горе изказания проблем има така наречената Active Directory Domain Services. Това е каталог от обекти за безопасност и правила за безопасност, които имат достъп до обекта. Грубо казано това е структура за управление на обекти и достъпи. Достъп до ресурси, услуги и т.н. Ако вземем горния пример с Иван и Петя. При наличие на активна директория Иван може да застане зад който и да е компютър в активната директория и да работи с него. Съответно ще му се наложат права и ограничения дефинирани в AD. В същата логика може да работи и Петя. Така системата става много по-гъвкава. В примера който разгледахме Иван и Петя бяха в един домейн. Но така се процедира ако има много домейни. Просто се дефинират правила за взаимодействие между домейните. Дали ще си имат пълно доверие или не. Примерно Стоян е в друг домейн с доверие към домейна на Иван. То тогава спокойно Стоян може да работи на компютъра на Иван и Петя, защото имат си доверие. Вариантите са много. В Интернет може да се намери литература какво точно представлява активната директория. Много теория но да видим как е на практика. Схемата на свързване ще е: (Internet)< --- >(10.25.0.10/24-CORE-192.168.0.1/24)< --- >(192.168.0.2/24-TLan-DC-01) Новото в схемата е наличието на нов компютър, който ще играе ролята на домейн контролер. Да го подготвим. - Сменяме името на компютъра на TLan-DC-01 - Сменяме IP-to 192.168.0.2/24; GW-192.168.0.1; DNS-127.0.0.1 Сега да инсталираме ролята за активна директория

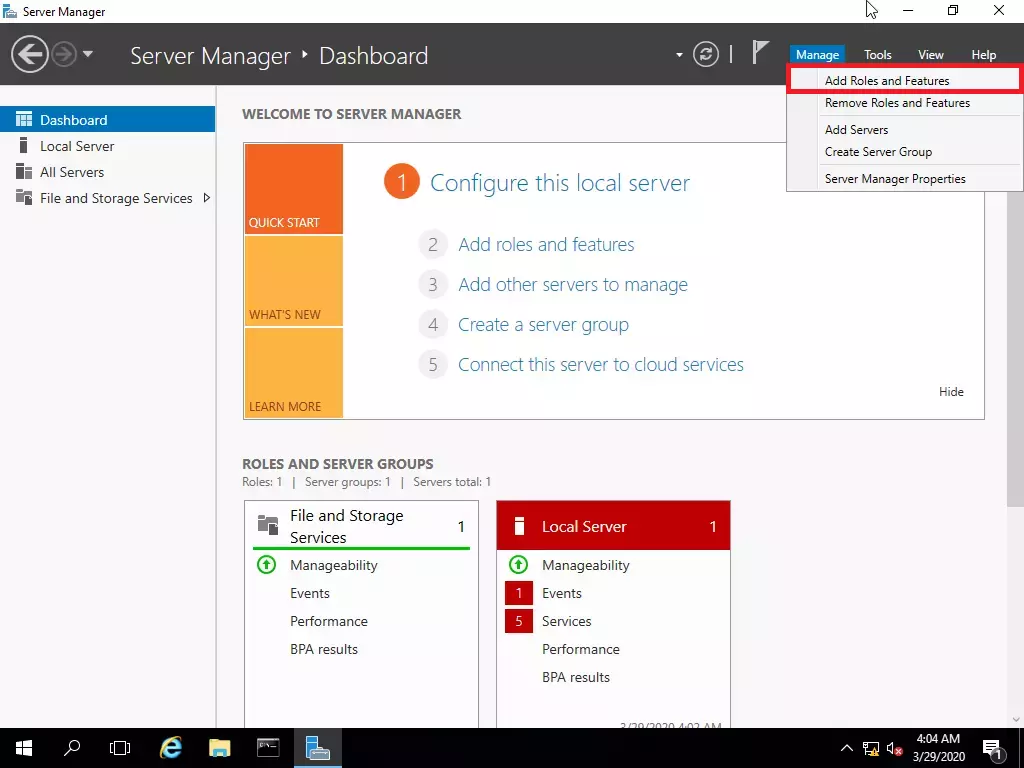

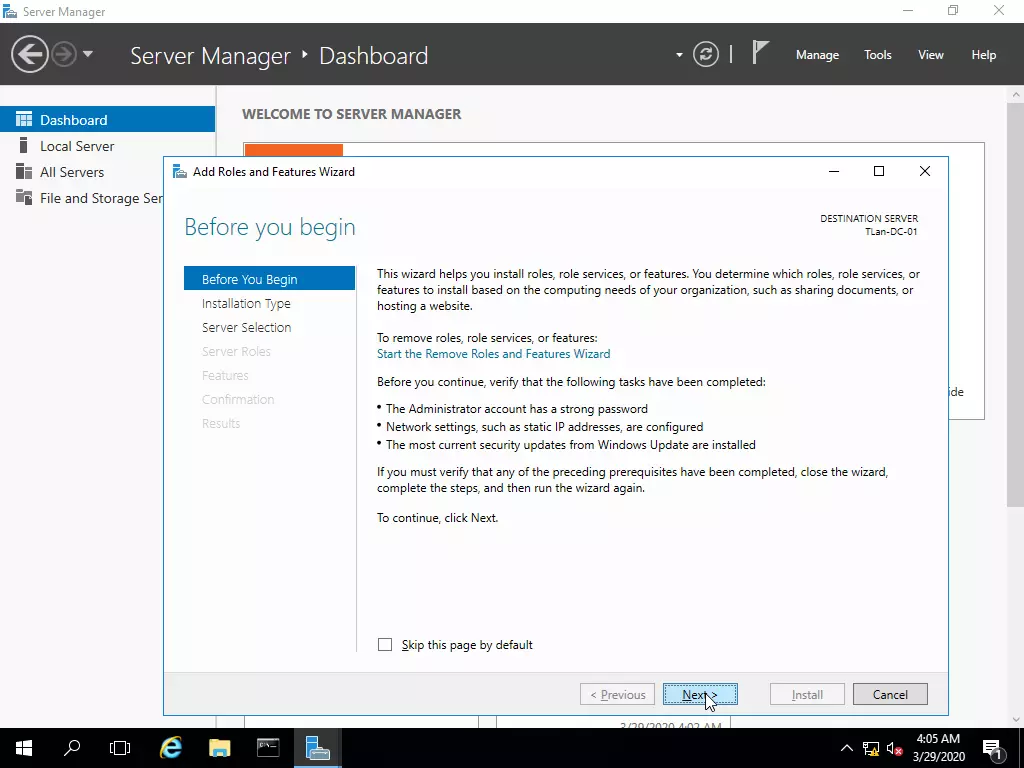

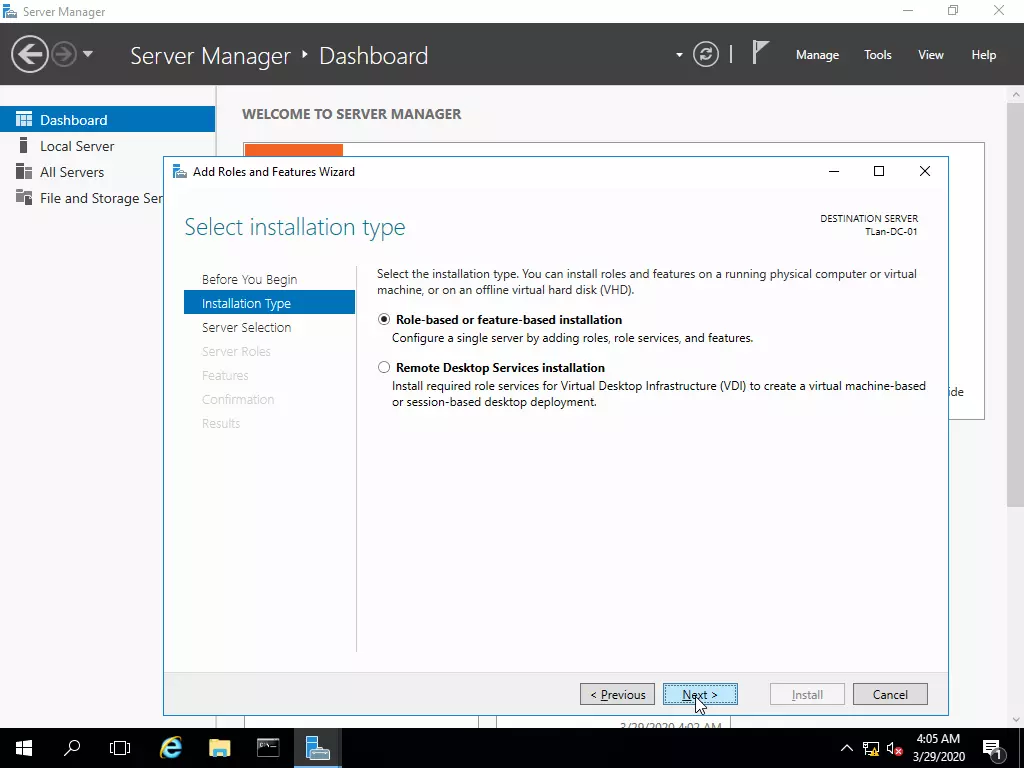

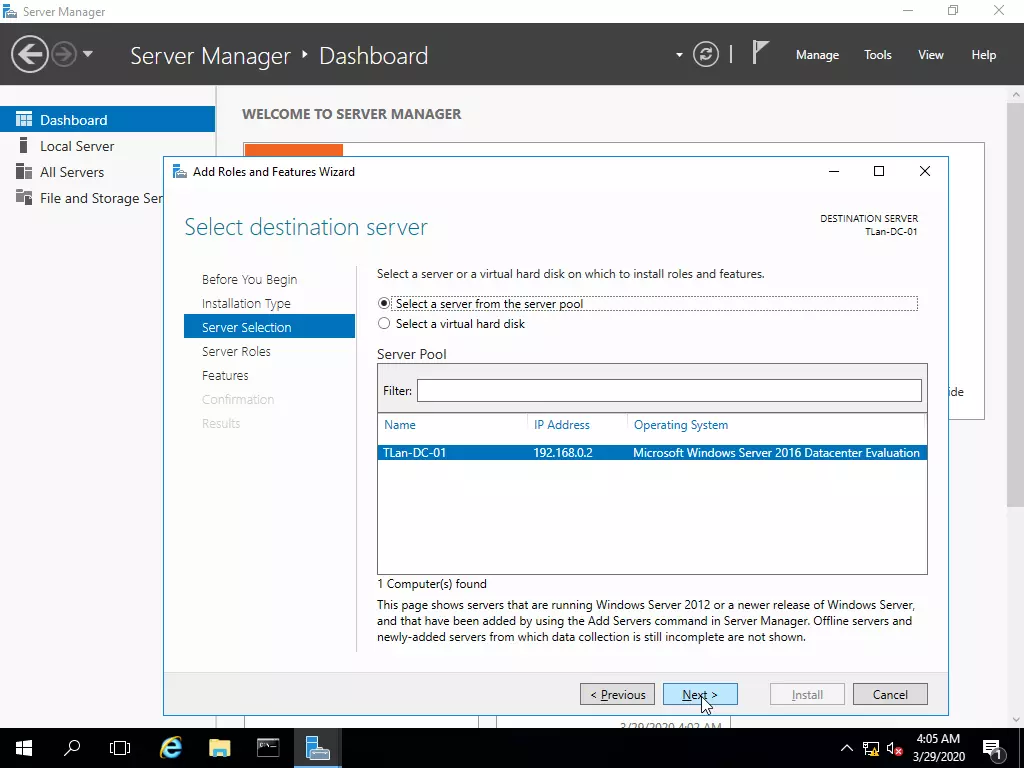

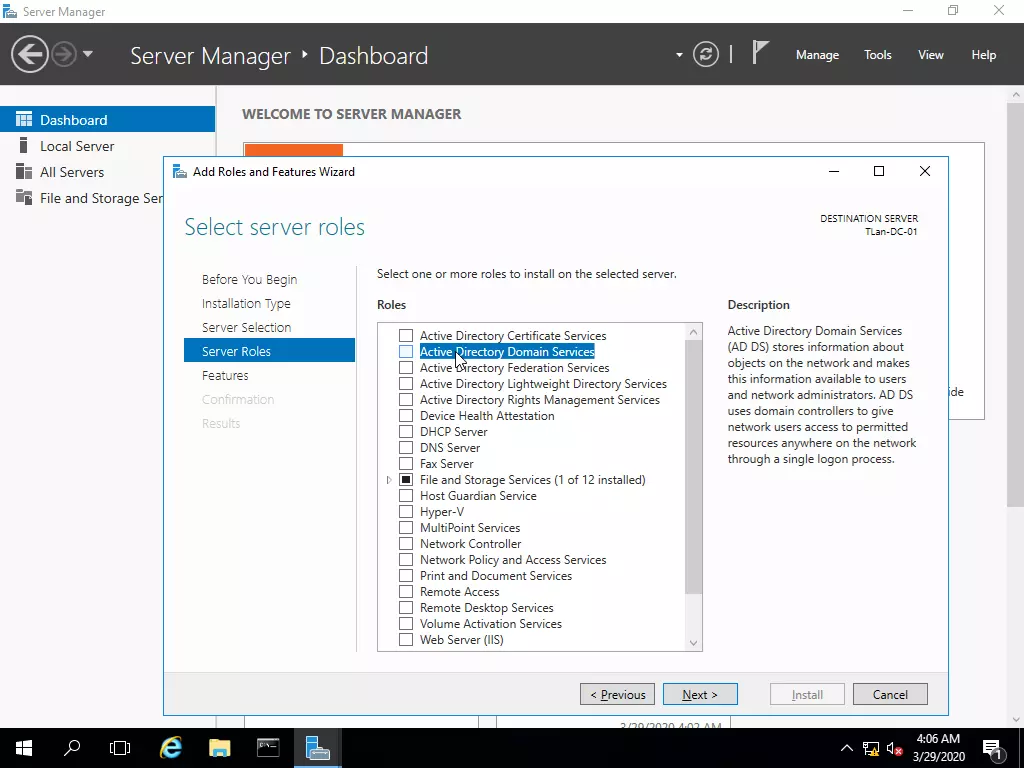

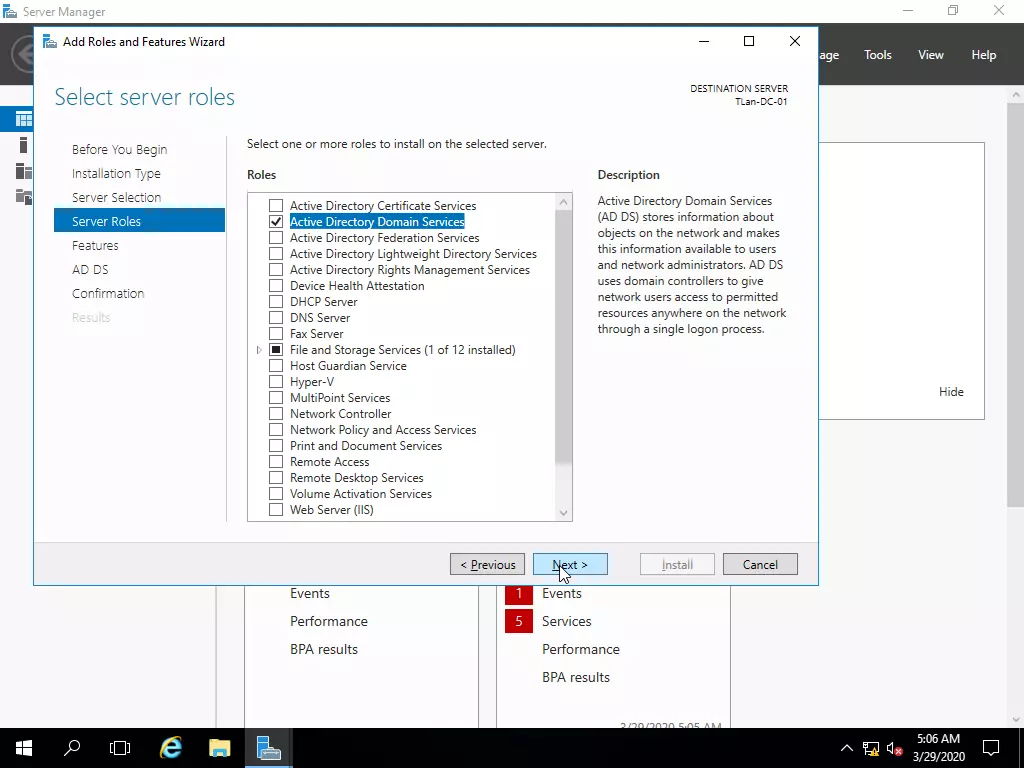

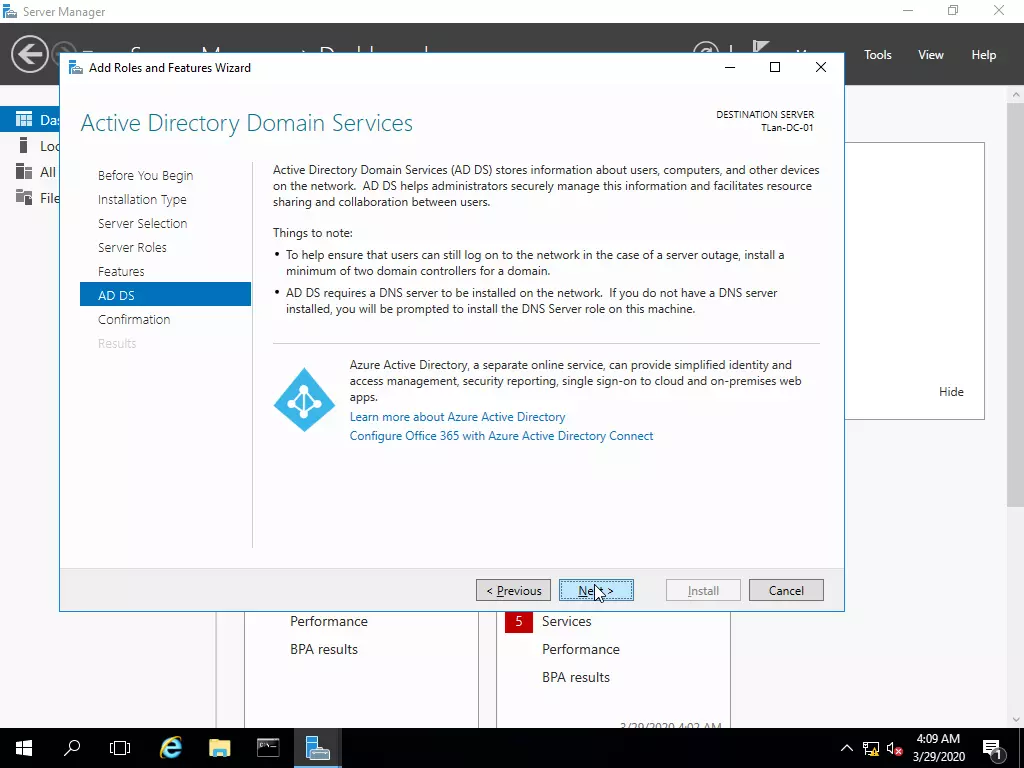

Add Roles and Features

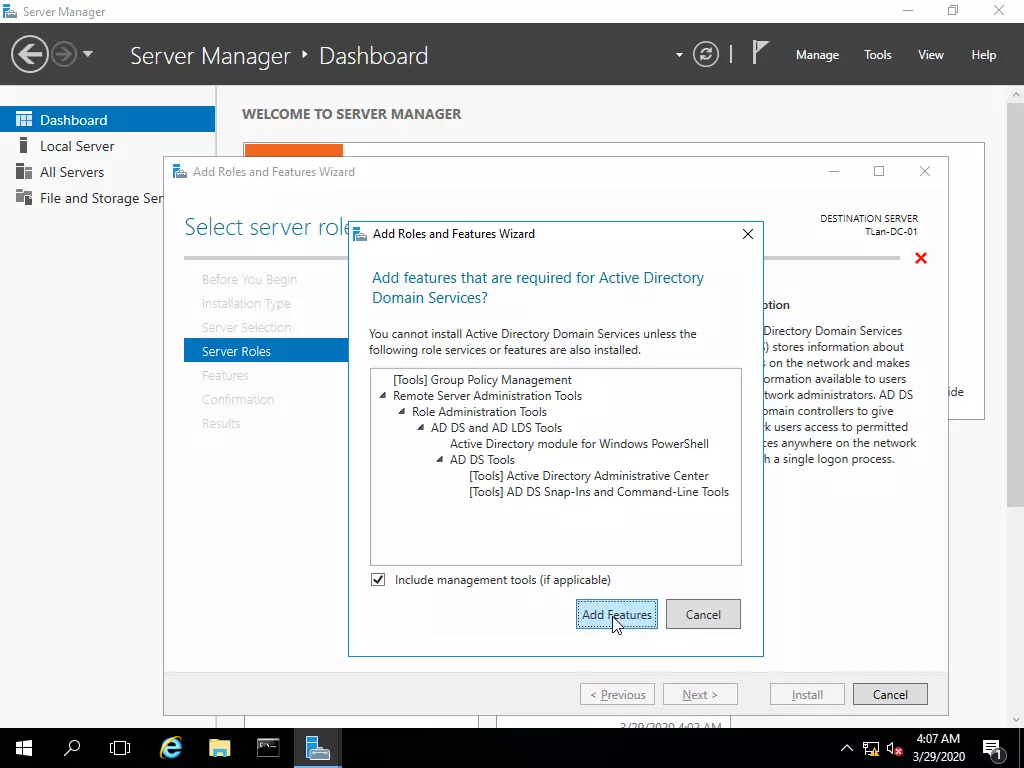

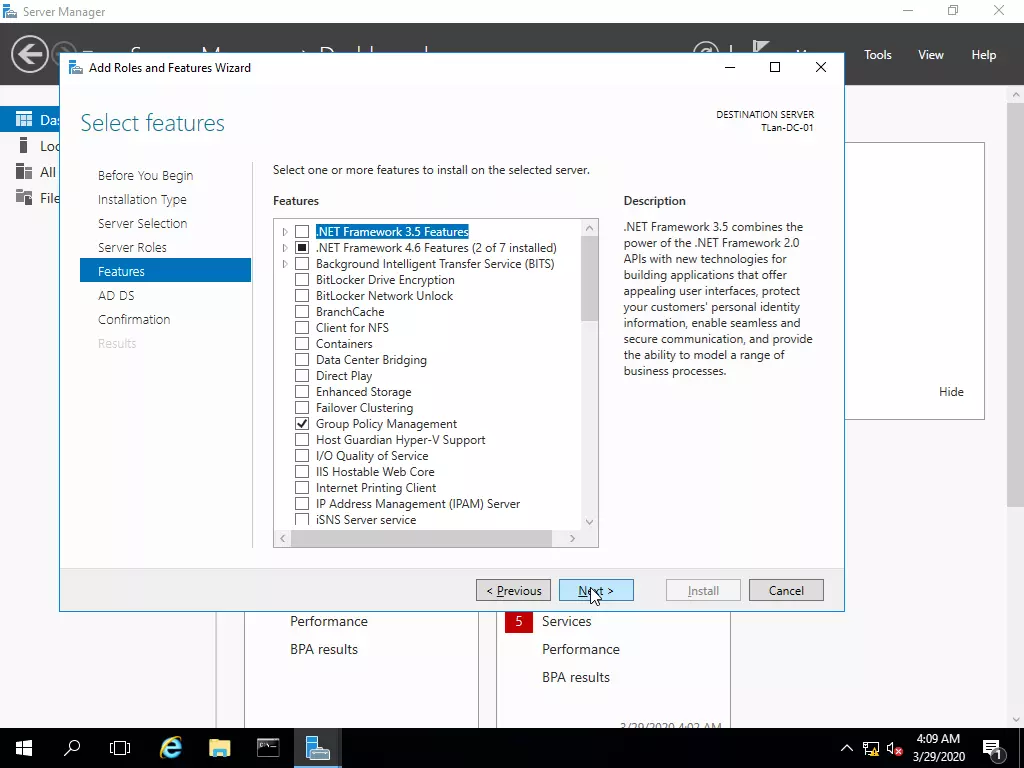

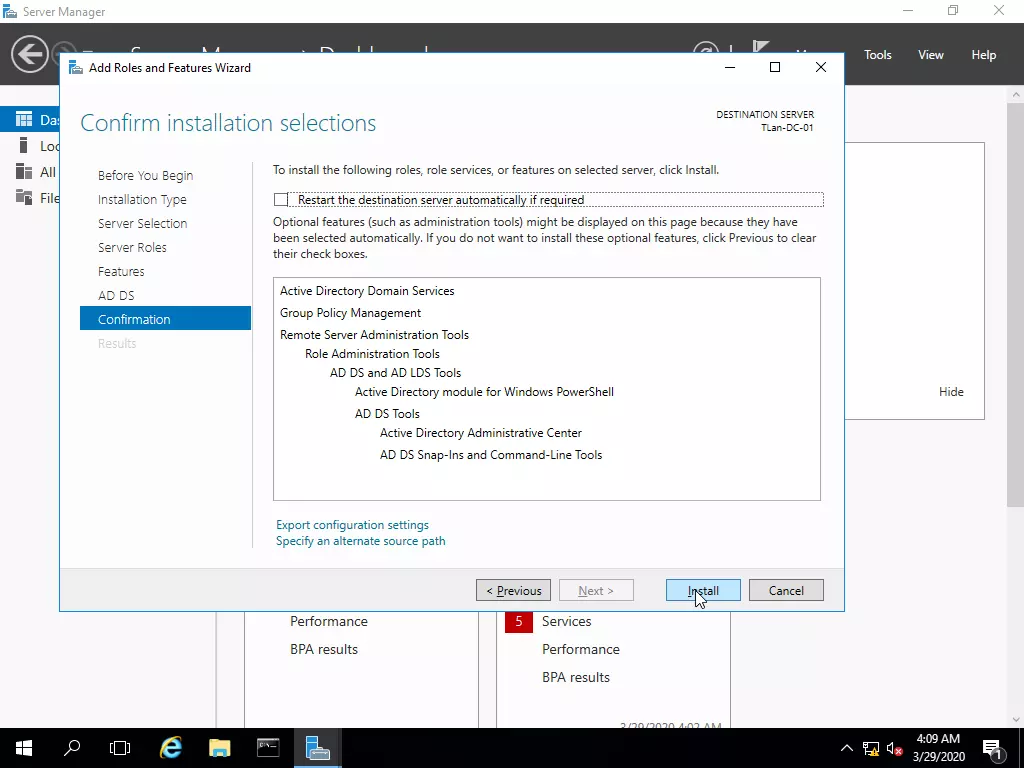

Избираме да се инсталира и Mangement Tools.

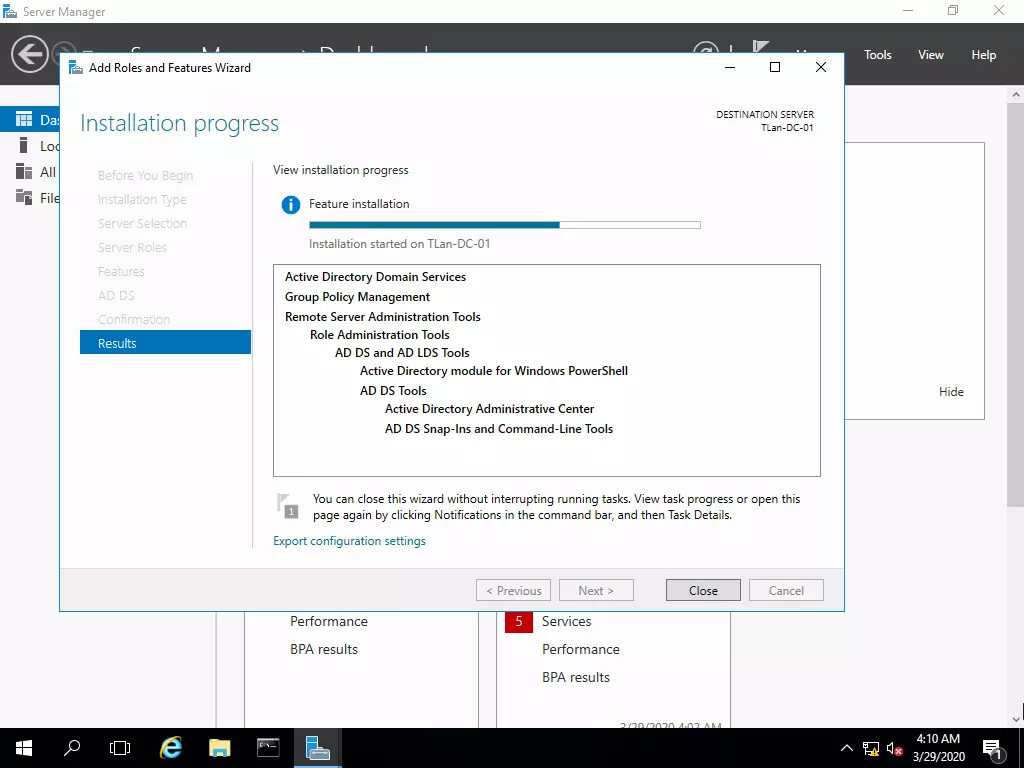

Изчакваме докато се инсталира всичко

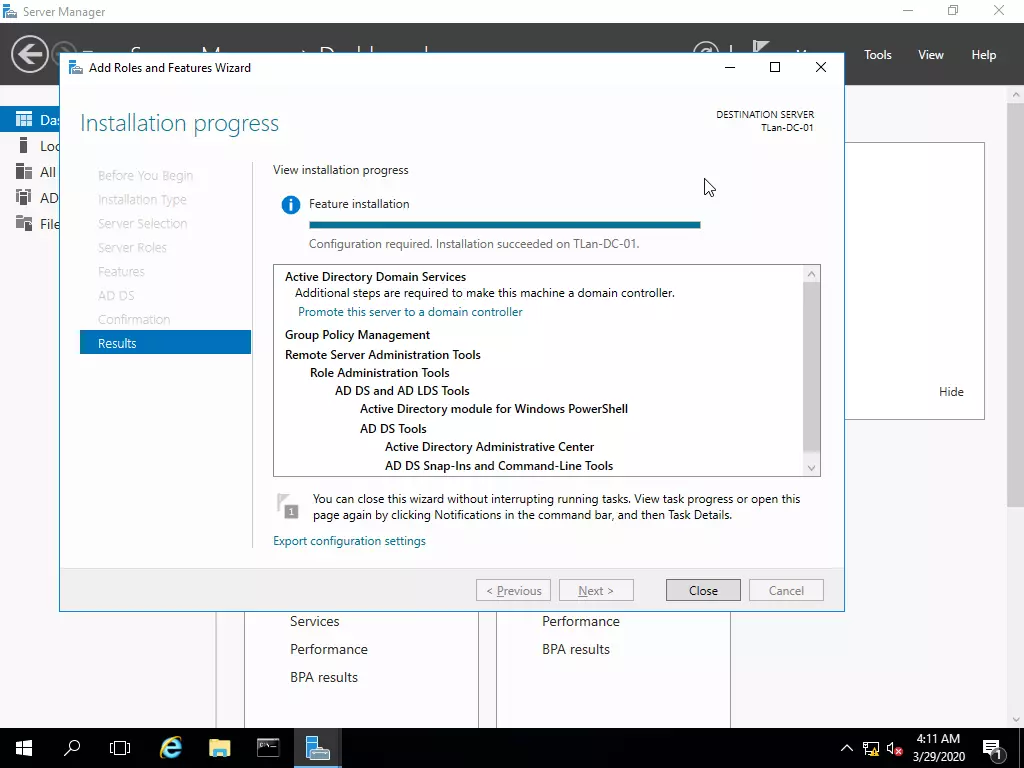

Инсталацията завърши. Close за да затворим екрана.

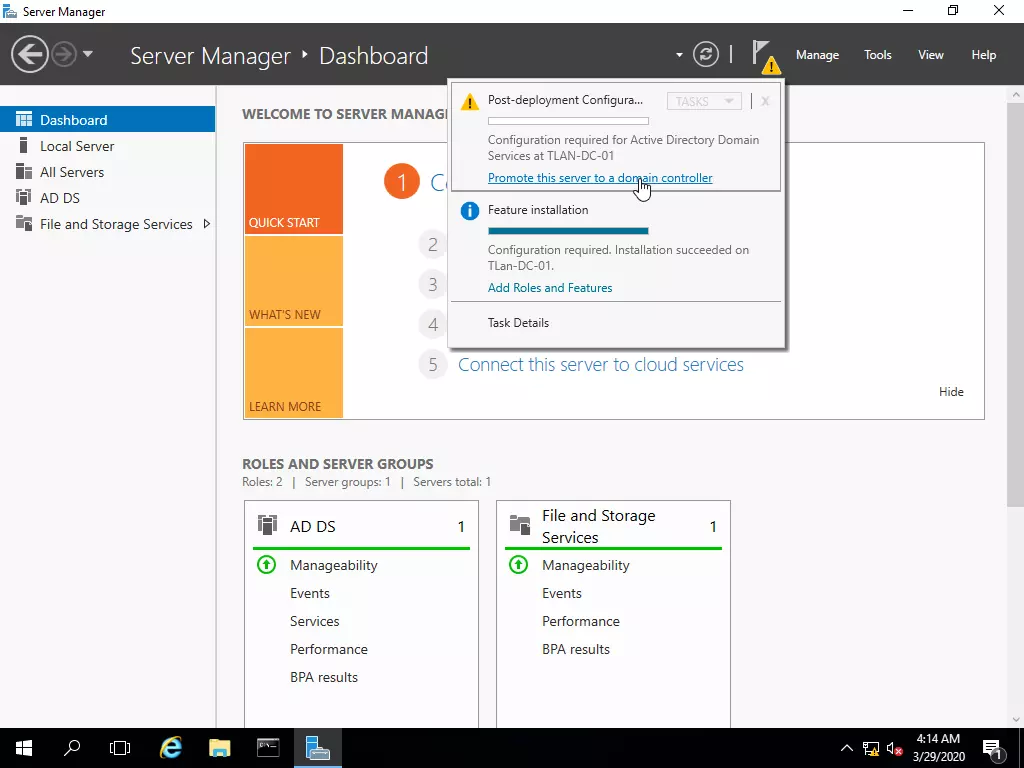

Сървъра още не е домейн контролер. За да се случи това цъкаме с мишката на знаменцето Появяват се забележки

Избираме Promote this server to a domain controller

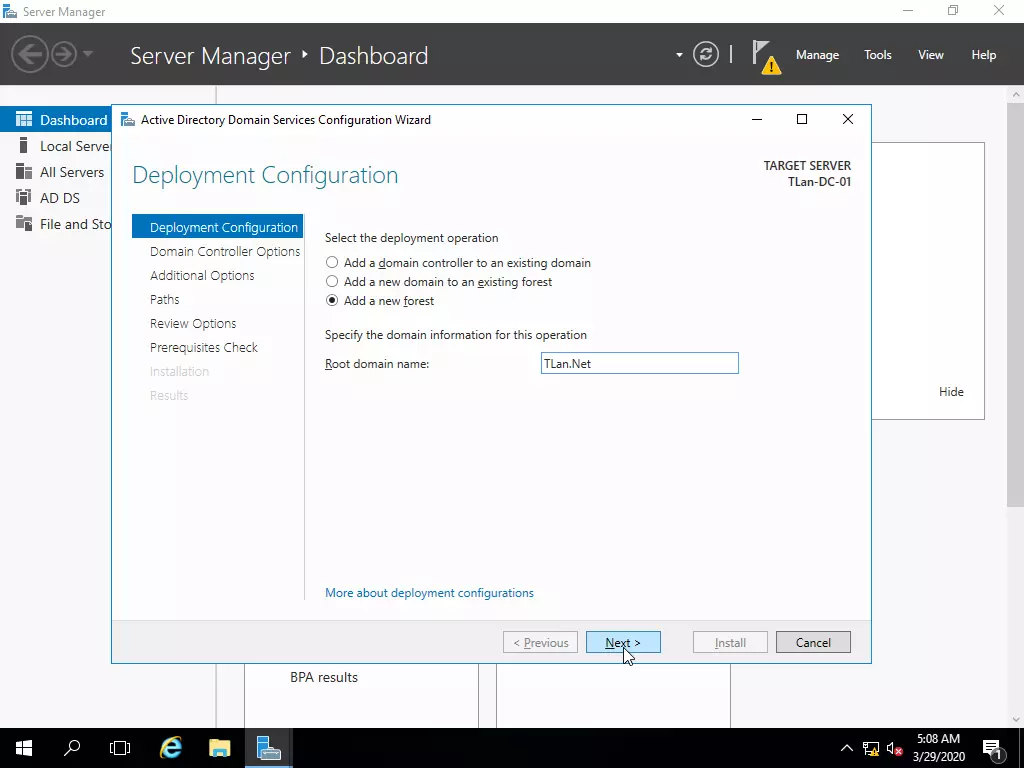

Появява се екран в който може да се избере: - Add a domain controller to an existing domain. Тъй като ни е първи контролер, не ни трябва това. - Add a new domain to an existing forest. Също не ни трябва, защото нямаме изградени домейни, нямаме гори. Правим инсталация на чисто. Между другото в гората могат да съществуват няколко домейна, с една дума е висшестоящ . - Add a new forest. Това ни е необходимо. Правим нов домейн контролер и нова гора. Всеки администратор си мечтае за това, но се наследяват за съжаление стари работи.

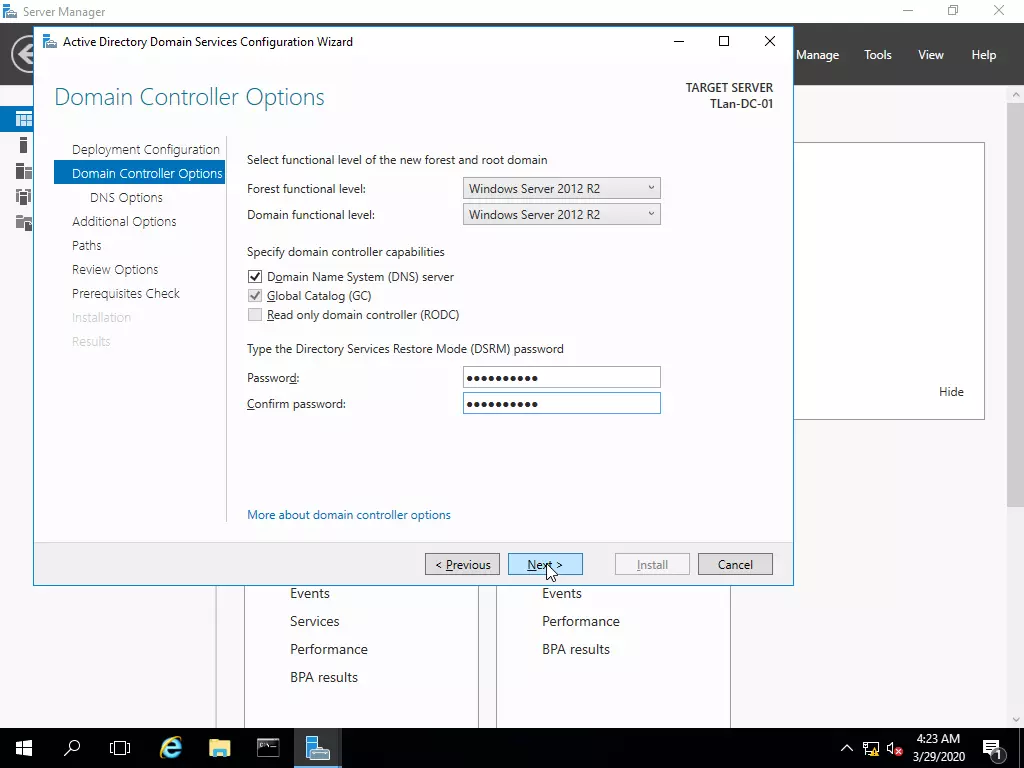

Тука леко излязохме от стандарта. Имаме следните неща за избор: - Forest functional level: Windows Server 2012 R2. Казваме, че във гората ще имаме сървъри с по-стари версии. В случая казваме, че най-старата версия е 2012 R2. - Domain functional level: Windows Server 2012 R2. Пак същата логика. Между другото, ако по този начин е настроен домейн контролера то клиентски машини с WindowsXP няма да работят в домейна. От избора на тези две менюта зависи колко стари операционни системи ще ползвате в домейна. - Domain Name System (DNS) server. Избираме да се инсталира и ролята DNS. Независимо, че инсталирахме на предния сървър тука също ще инсталираме. На предния сървър DNS-a ще обслужва външните заявки, а този вътрешните. Между другото домейн контролера работи в тясна връзка с DNS-a, затова е препоръчително заедно с DC да има и DNS. - И накрая въвеждаме парола за възстановяване на DC (да не дърпаме дявола за опашката).

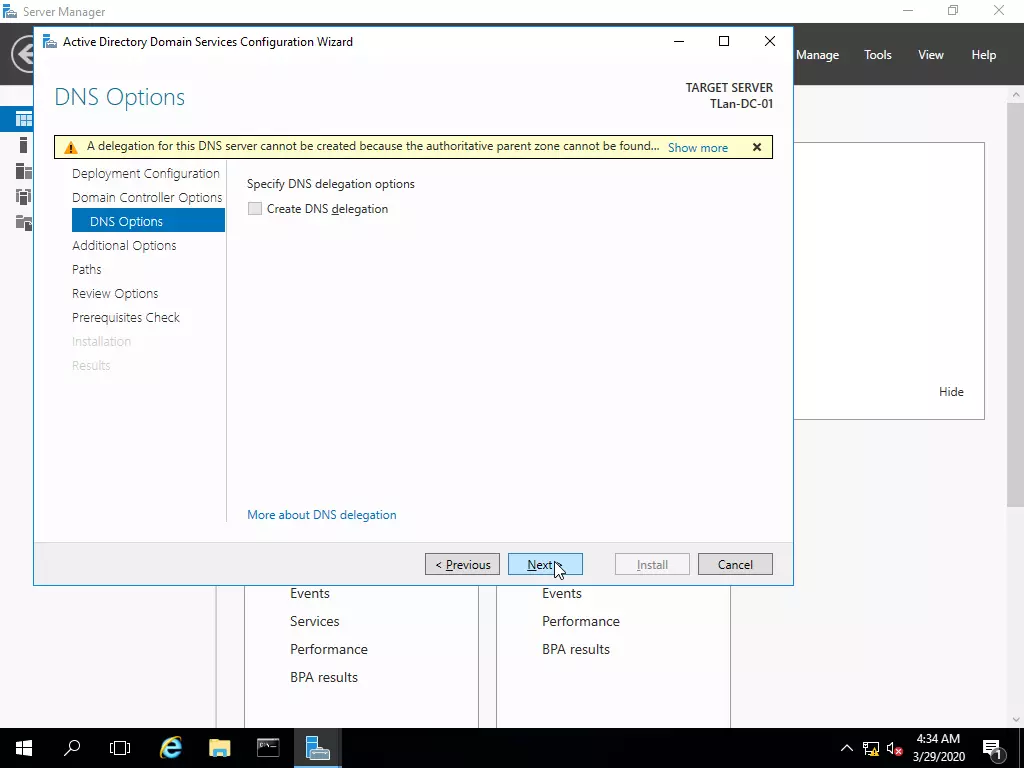

Предупреждава ни за DNS-a. Не обръщаме внимание и продължаваме.

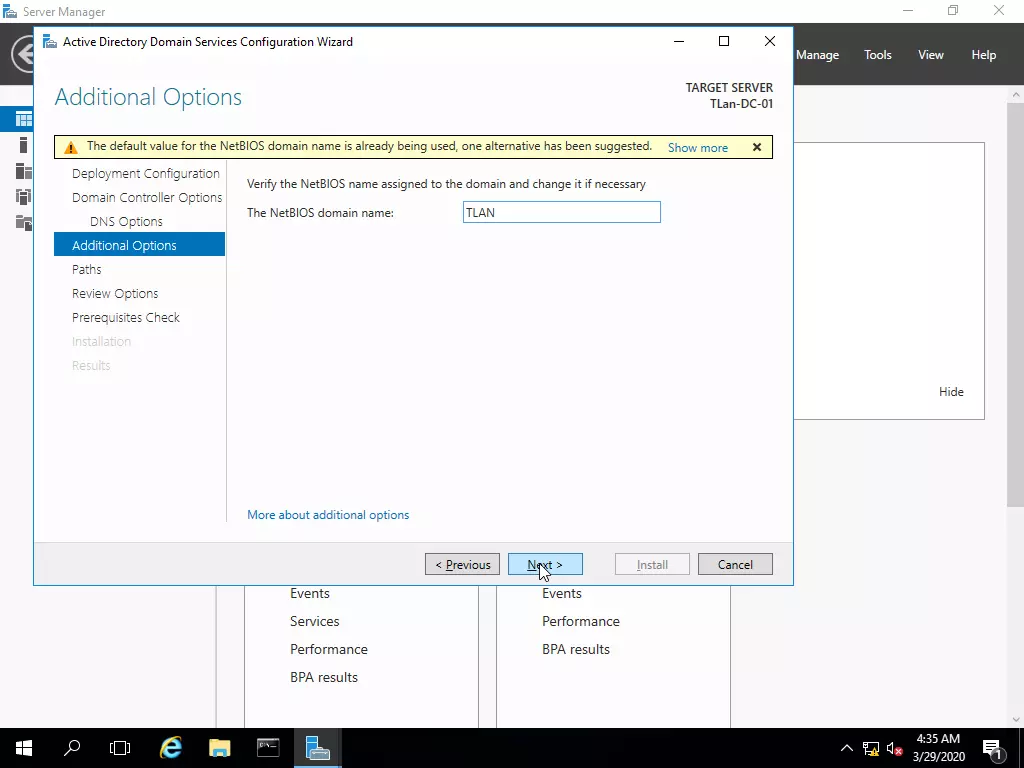

Предлага да дадем NetBIOS име. Забележете, че се различава от домейн името.

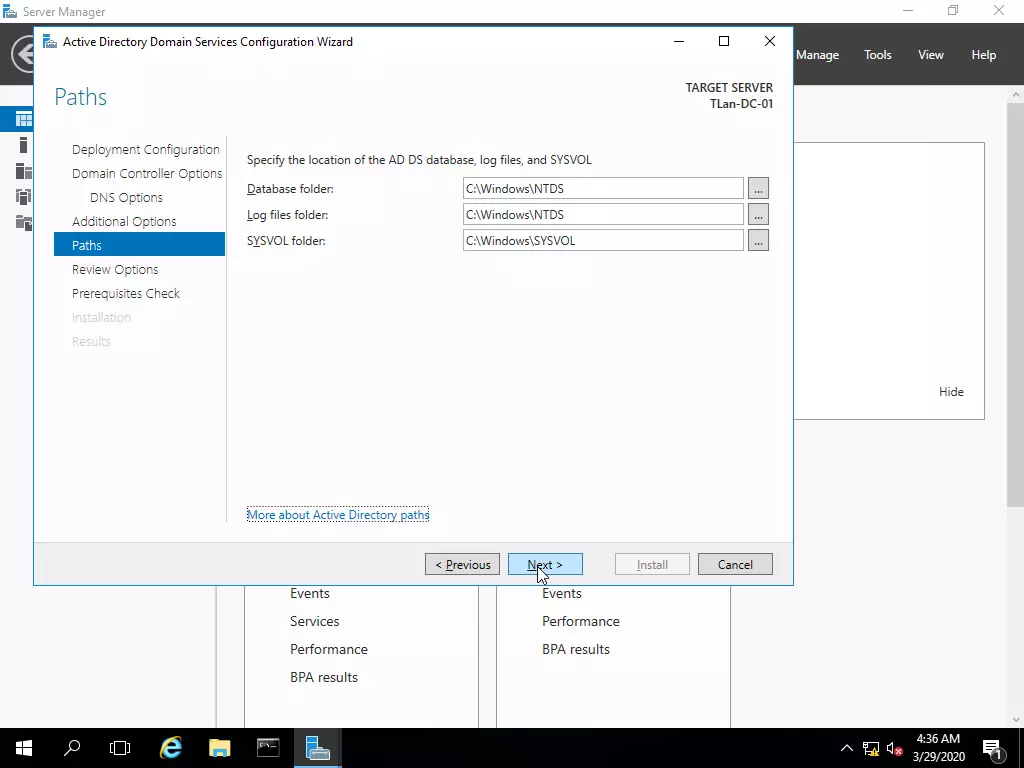

Предлага къде да се инсталира.

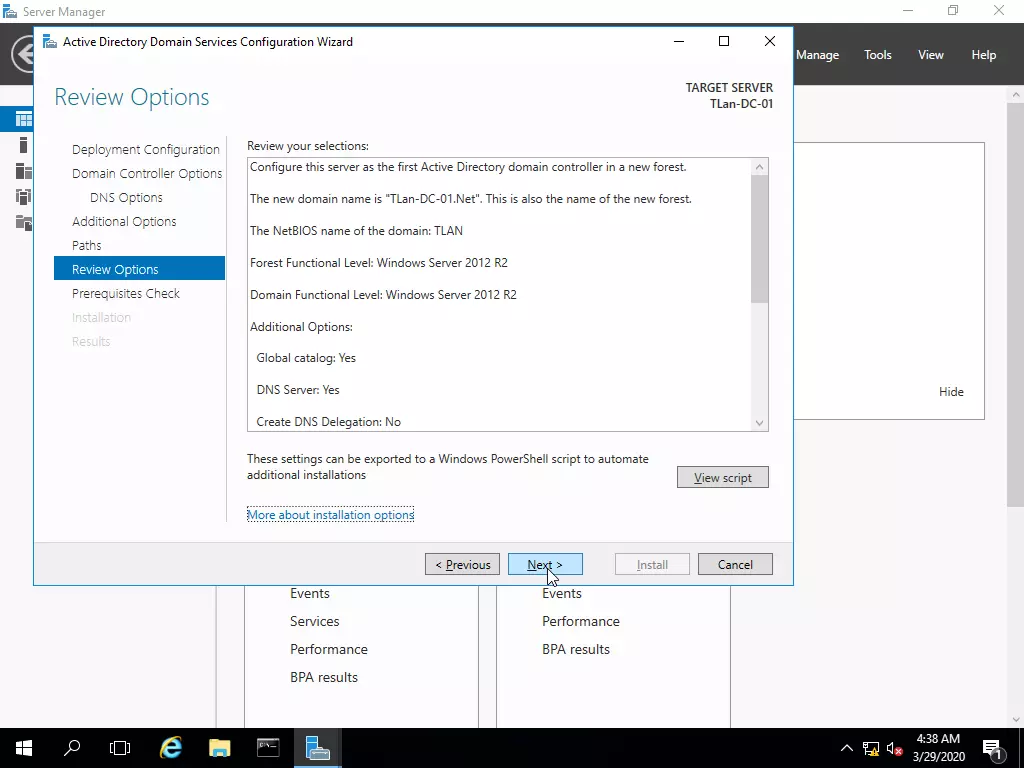

Тука може да проверим какво сме избрали до сега. Ако нещо не е наред може да се върнем.

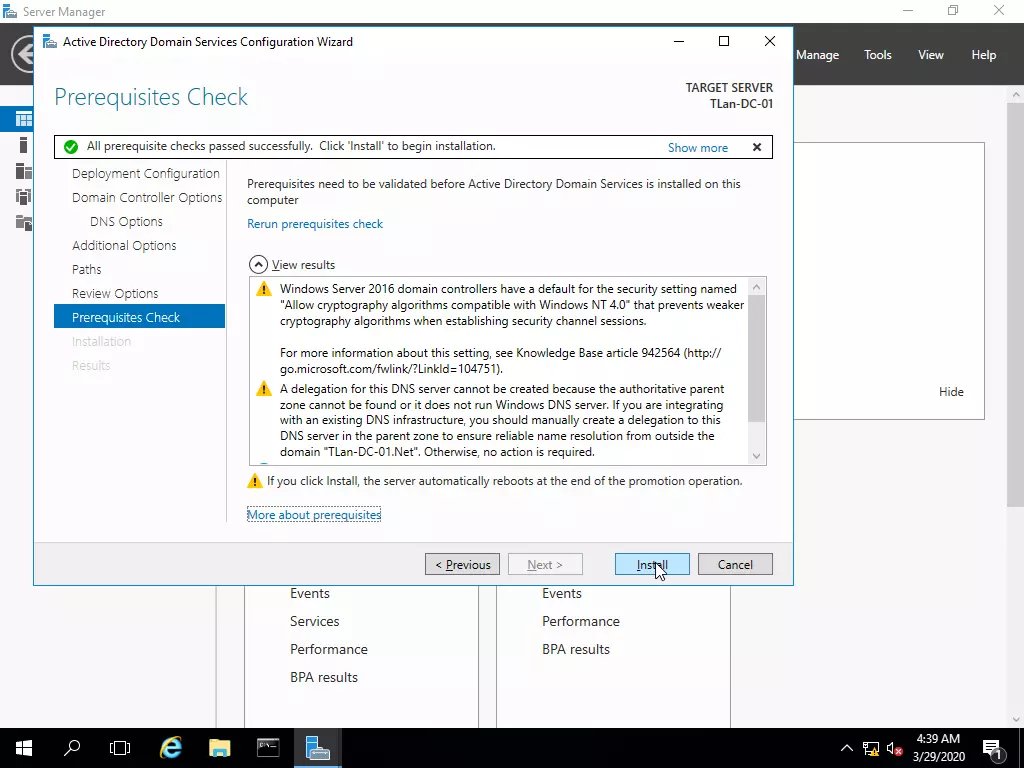

Домейн контролера прави проверка преди да инсталира което сме задали. Ние също проверяваме и ако сме съгласни натискаме бутона Install.

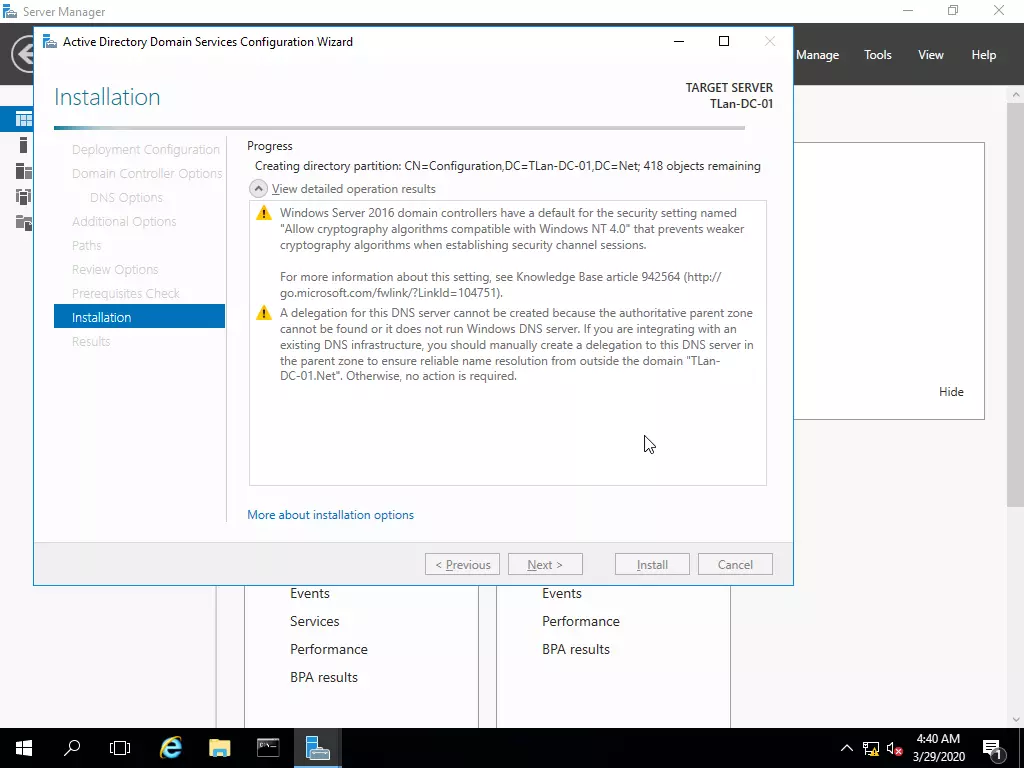

Започва самата инсталация. Предупреждава ни за проблеми . За сега не обръщаме внимание и продължаваме.

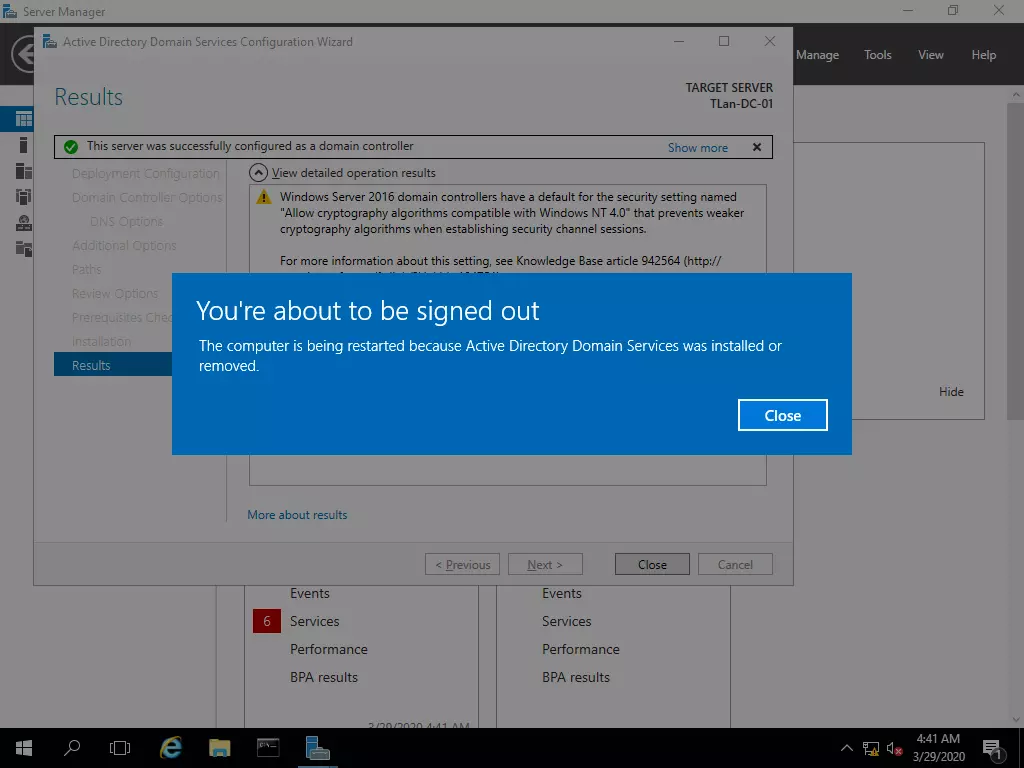

След завършване предлага да се рестартира за да влязат промените в сила.

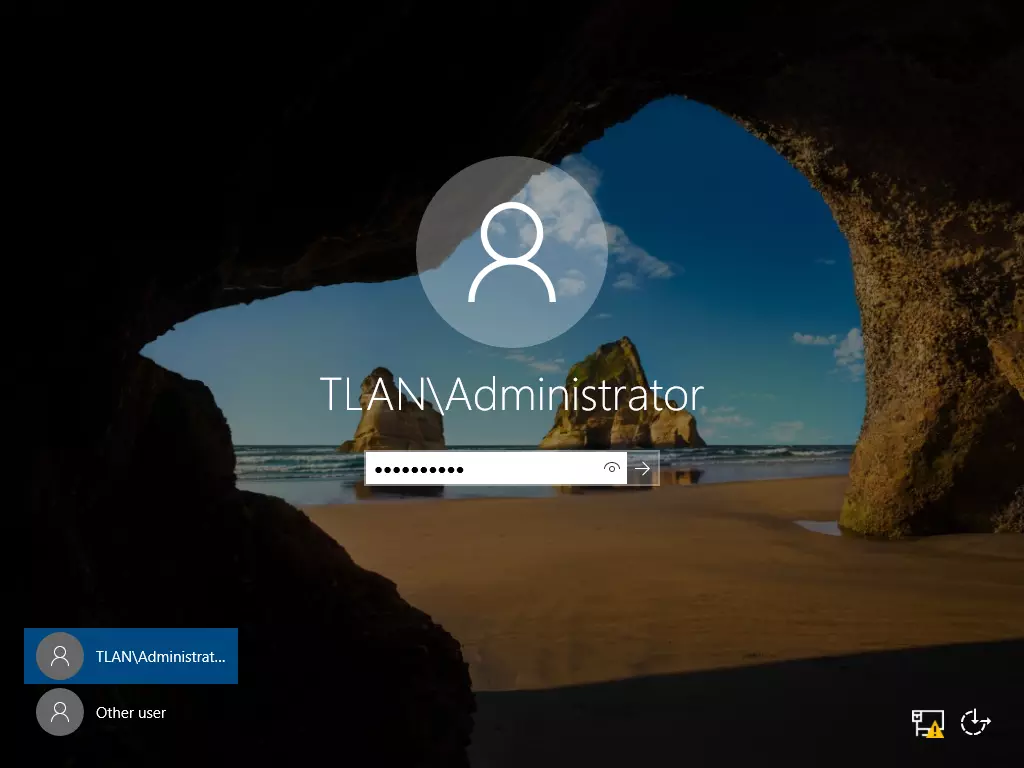

Обърнете внимание. Вече има само домейн потребители. Тези които бяха локални, вече не съществуват.

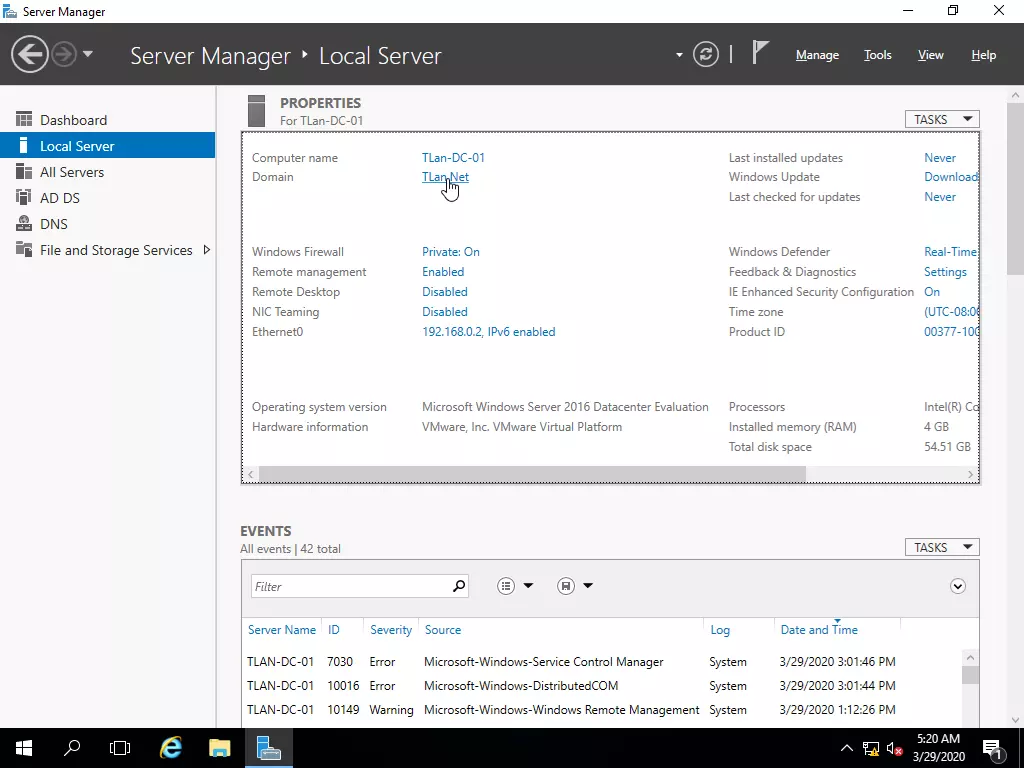

И така имаме вече изграден домейн контролер. Да проверим, като натиснем върху линка на домейна.

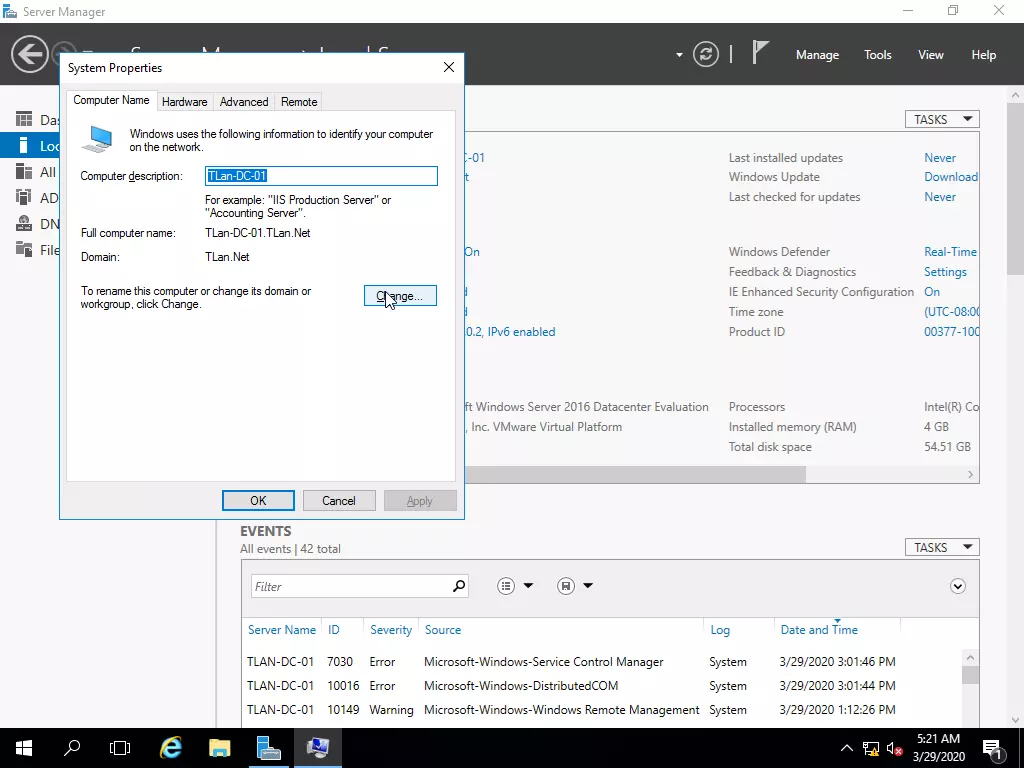

Компютъра TLan-DC-01 е част от домейна TLan.Net. Натискаме върху бутона Change.

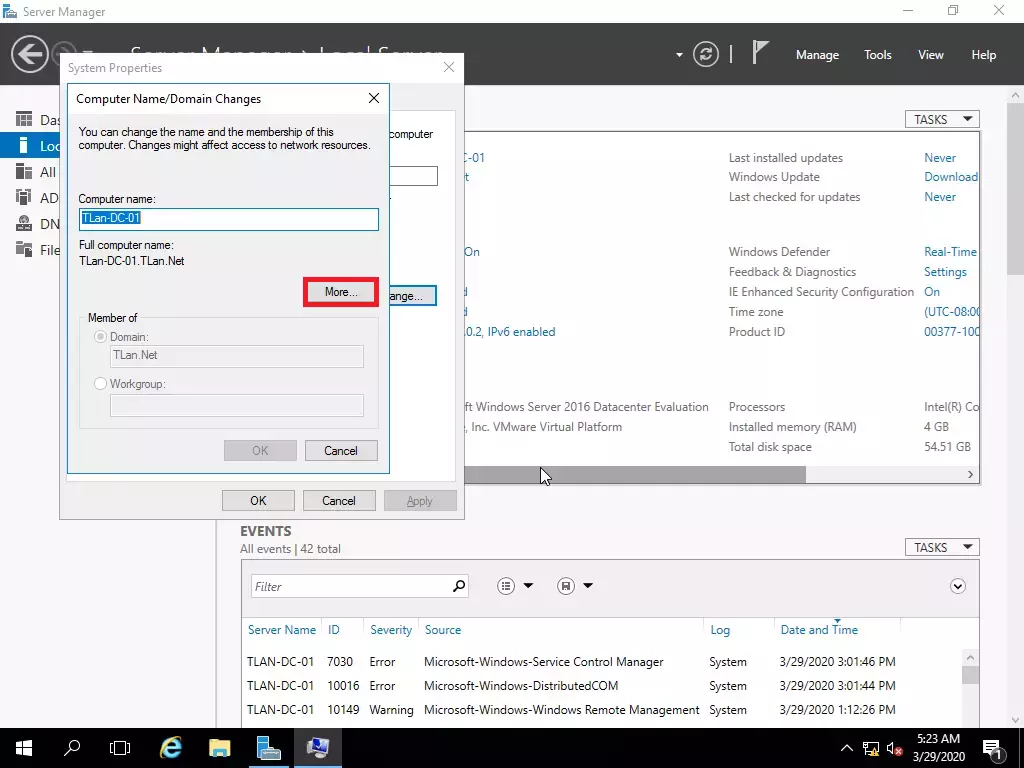

Натискаме върху бутона More…

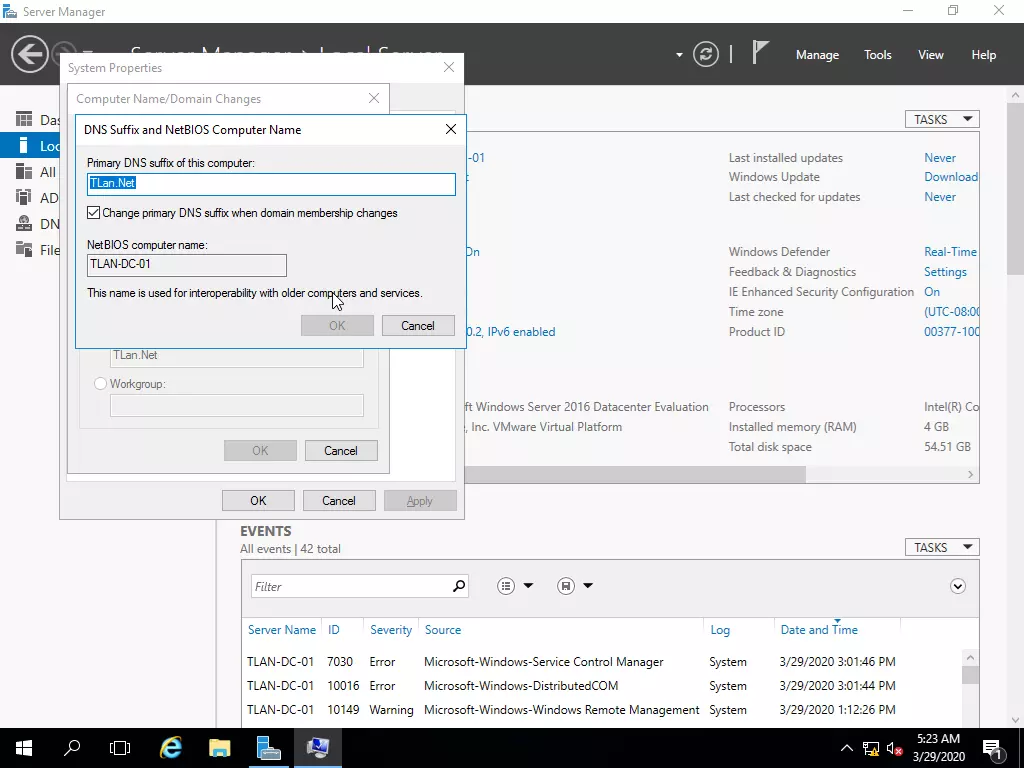

Забележете добавен е Primary DNS suffix. Този компютър вече е домейн контролер. Да видим как се управляват потребители и компютри

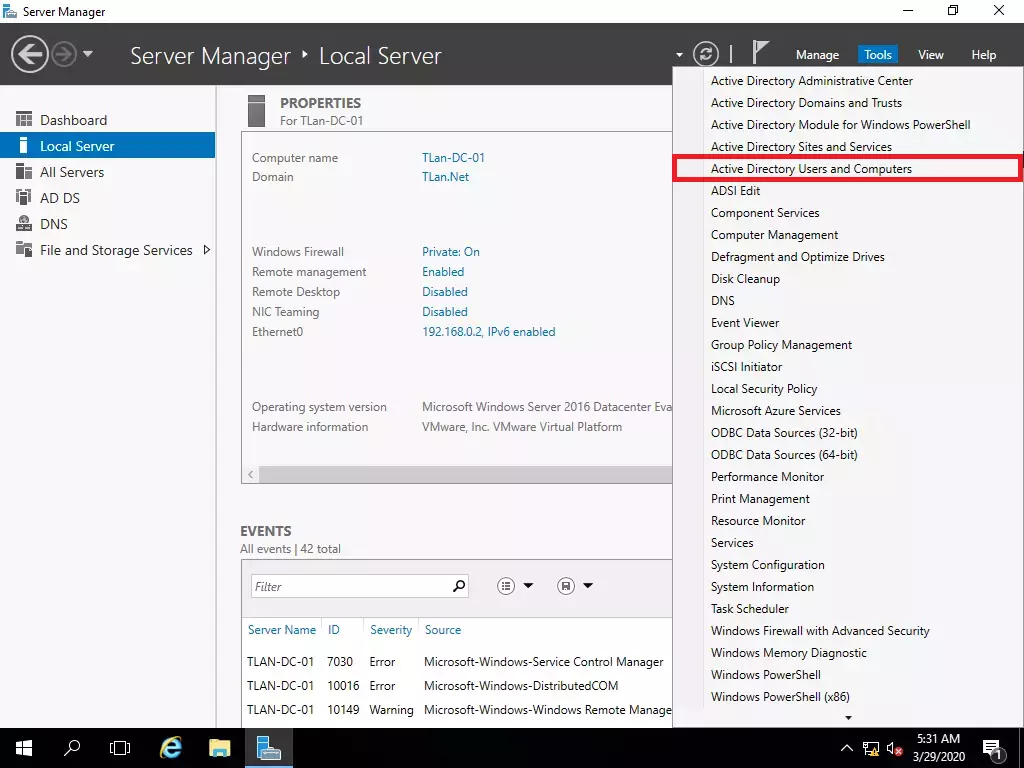

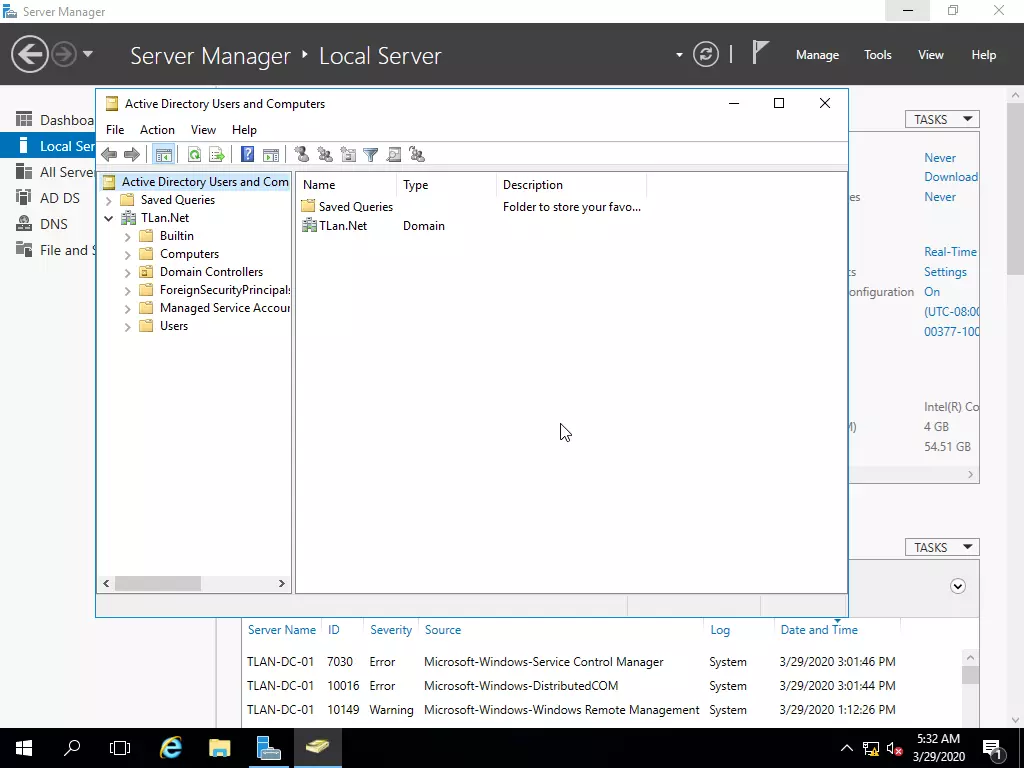

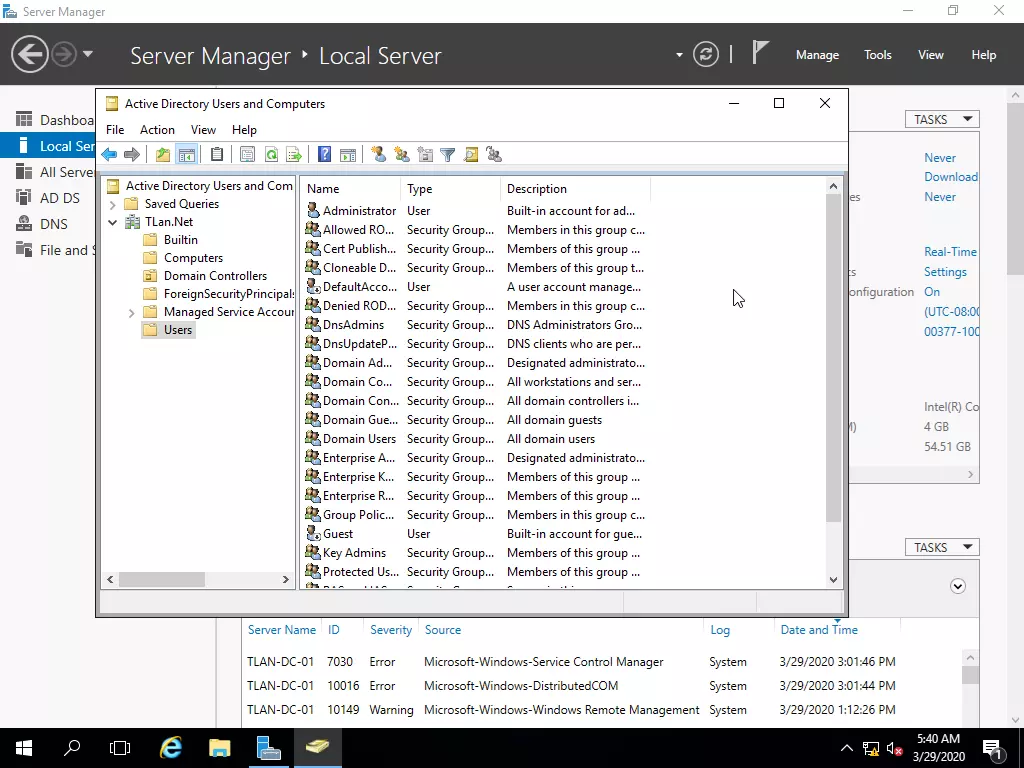

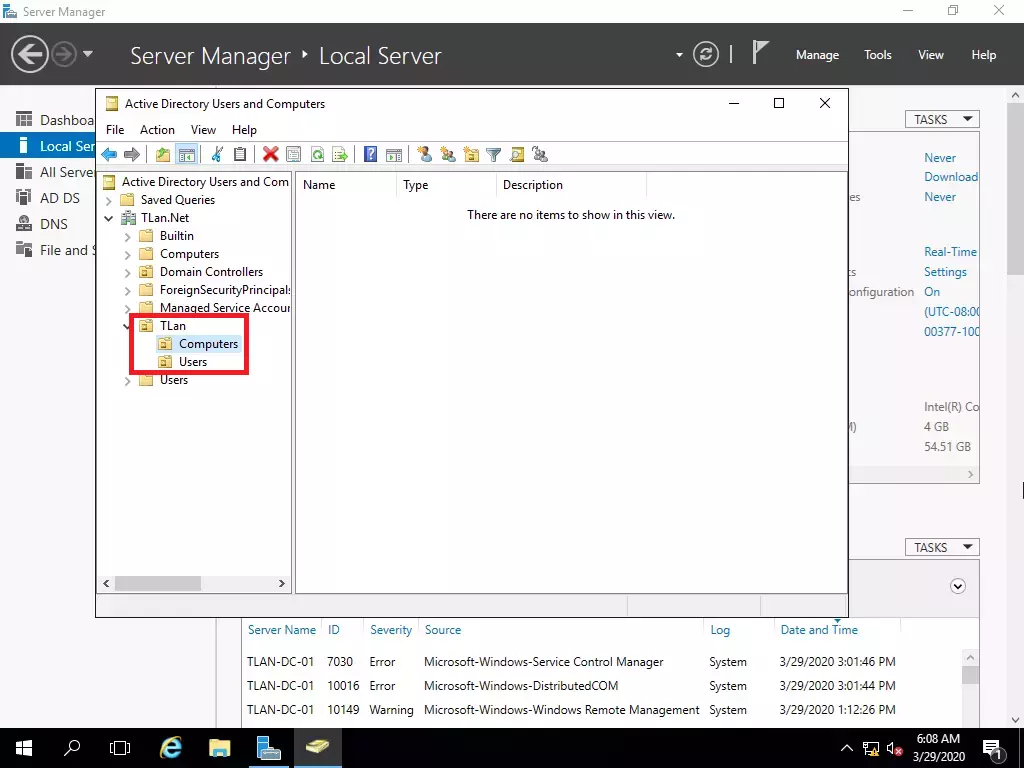

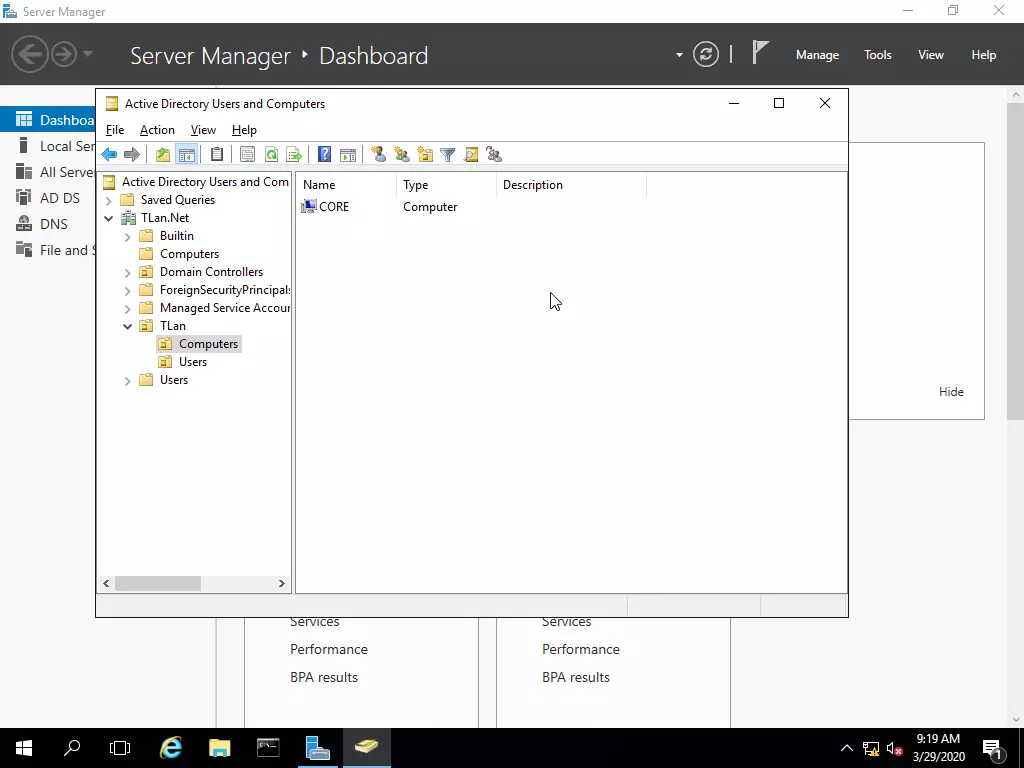

Избираме Active Directory Users and Computers

Имаме: - Saved Queries. Тук може да поставим определени филтри за неща от домейна. - TLan.Net. Администрацията на домейна в 90% от случаите се прави от тук.

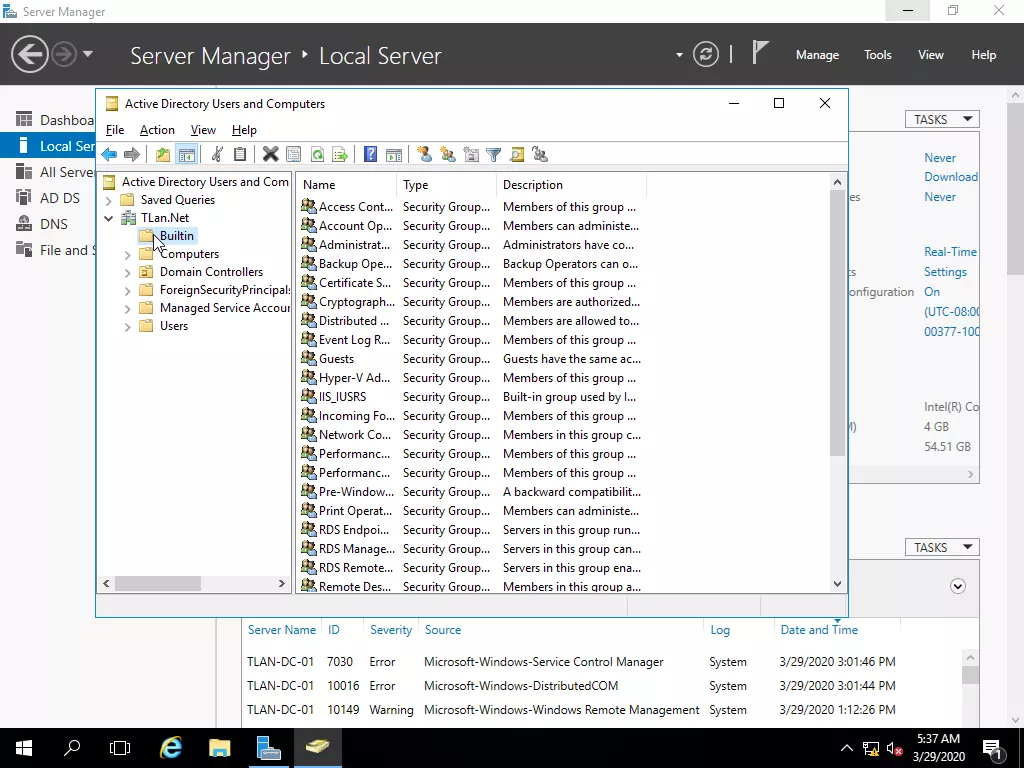

Тука се виждат всички потребители и групи създадени в домейна

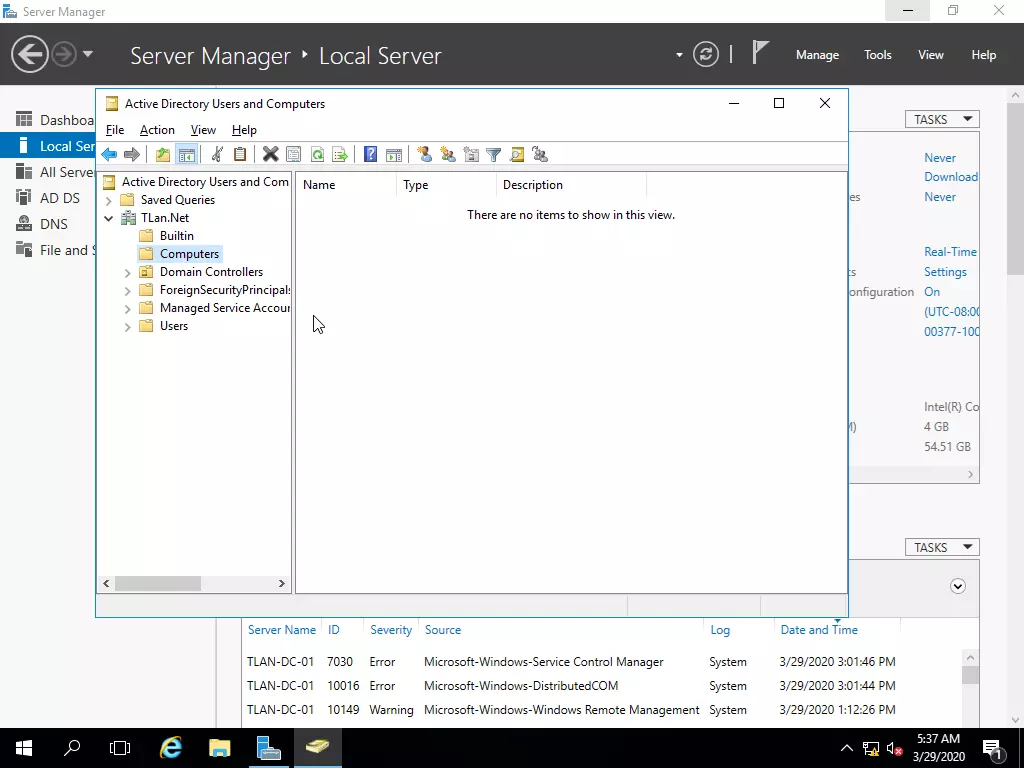

Тука трябва да се виждат всички компютри които са членове на домейна. В случая няма никой защото още не сме присъединили никой компютър към домейна. Самия компютър върху който е домейн контролера не се показва тук.

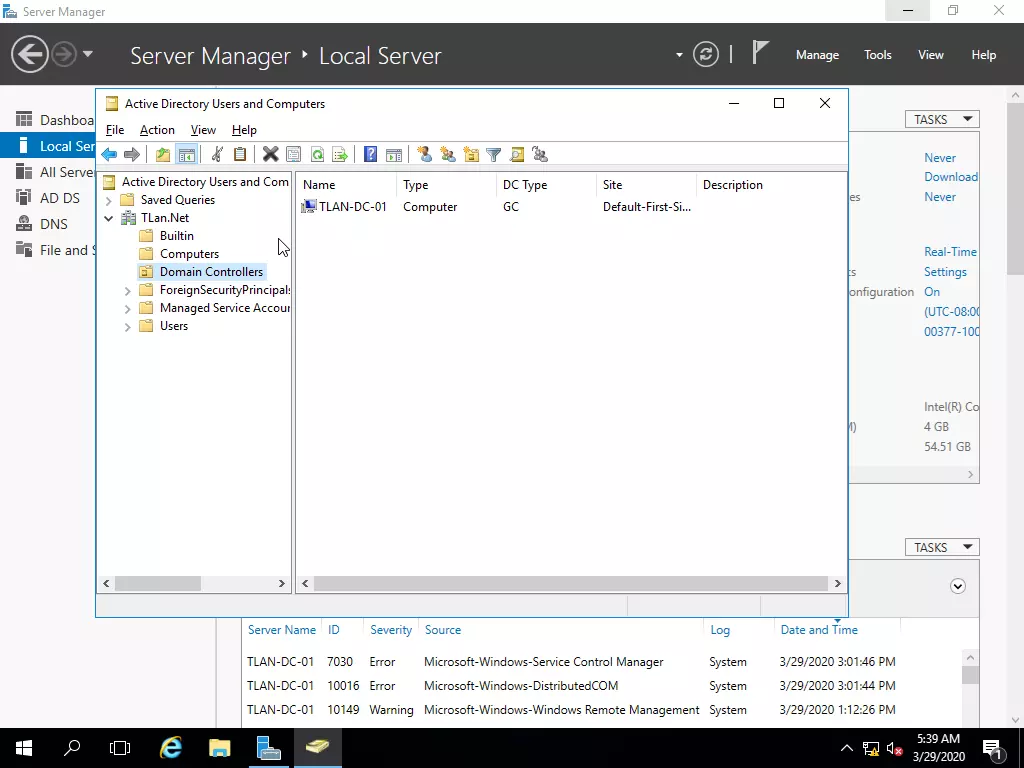

Тук вече се показват домейн контролерите.

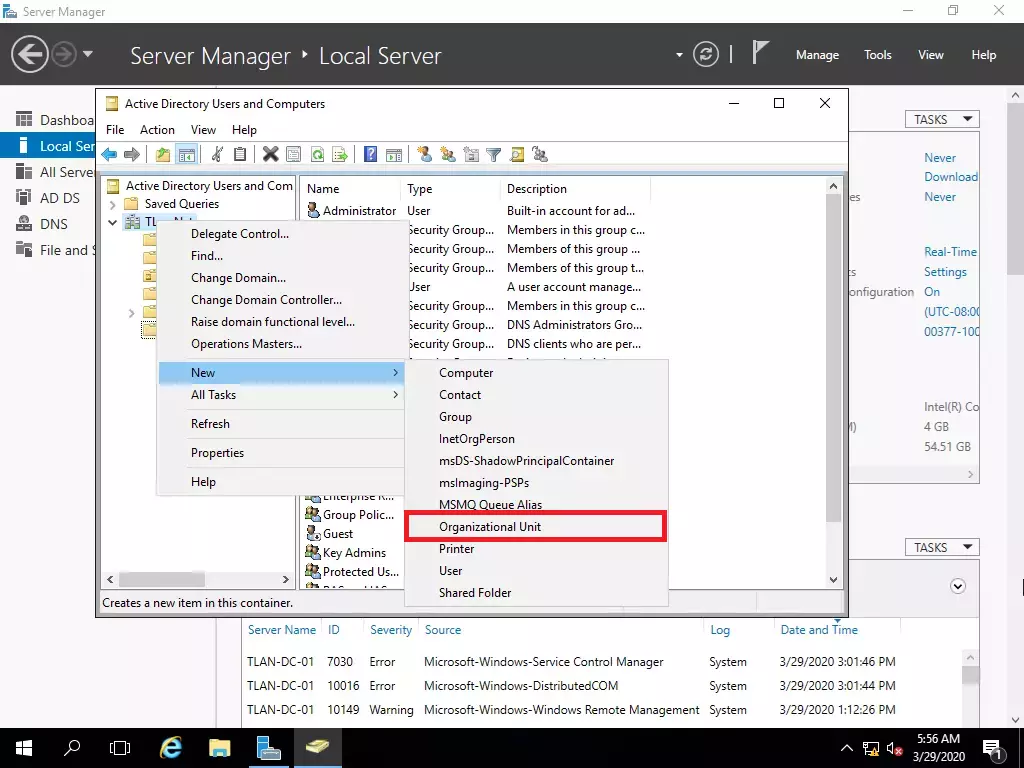

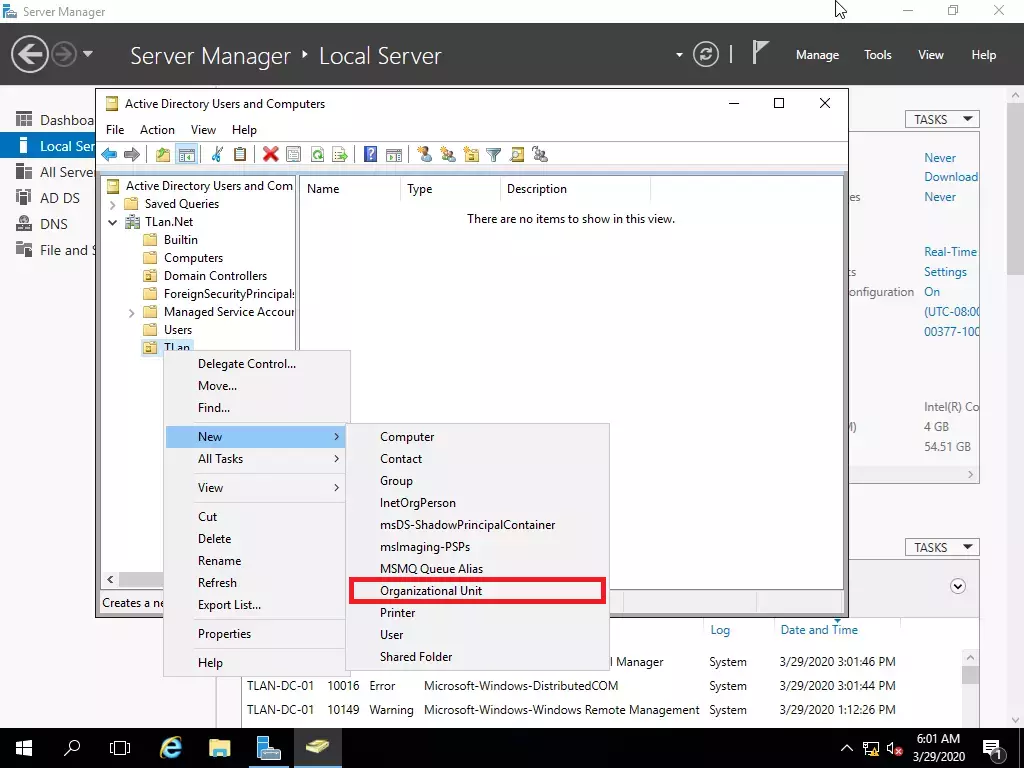

Виждат се всички създадени потребители групи по подразбиране. Не, че не може да се създаде и тук нов потребител примерно, но практиката е да има нови OU и т.н. До тук видяхме дървото което има домейн контролера с прилежащите му контейнери. Добра практика се счита работата с OU (Organizational Unit). Тази организационна група може да съдържа в себе си също организационни групи. Пример: “OU Admins” препоръчително е да съдържа в себе си OU “Users” и “Computers”. Същевременно с това може да се определи отговорник за тази група и той да се разпорежда с нея. Разбира се администратора на домейна също ще има права върху организационната група. Възниква въпроса защо трябва да е OU а не група. Отговора е, че групови политики могат да се налагат върху OU и компютри, а върху Groups не може. След тези приказки малко практика:

Избираме Organizational Unit

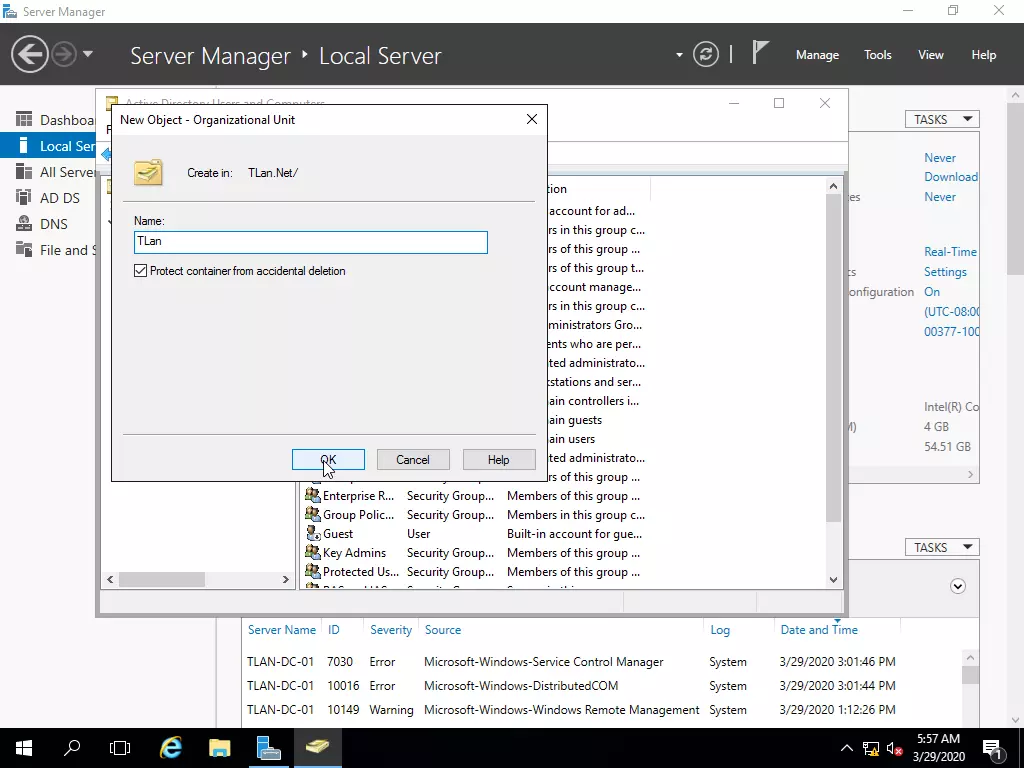

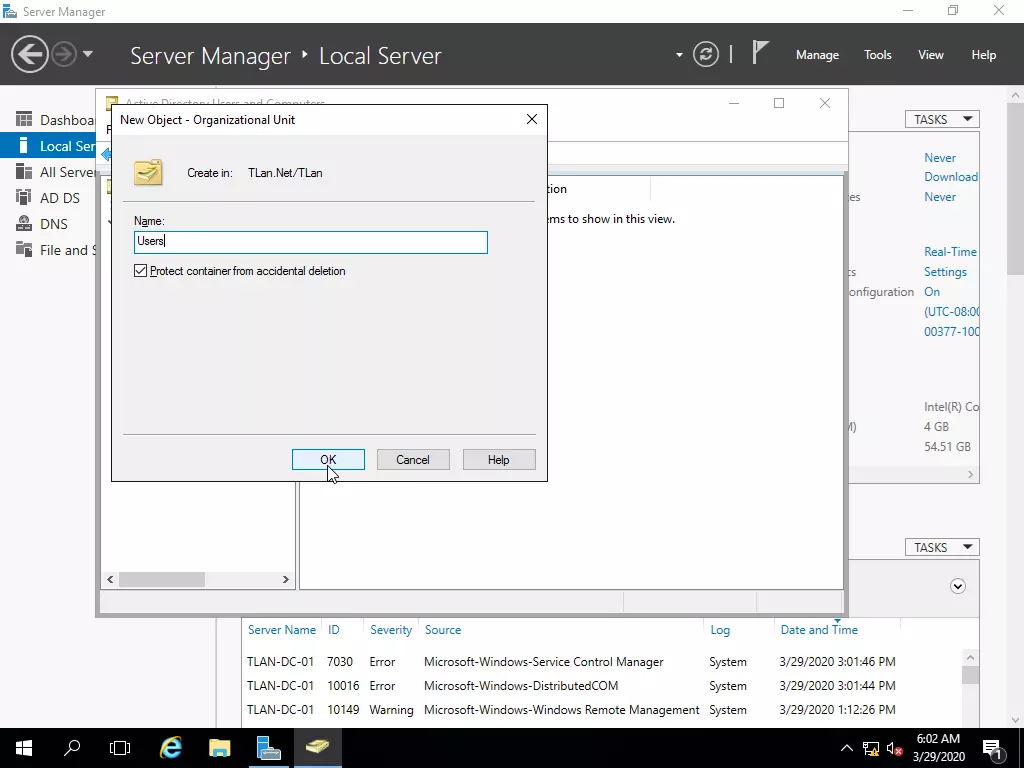

Даваме име на OU TLan и избираме Protect container from accidental deletion (защитаваме от случайно изтриване).

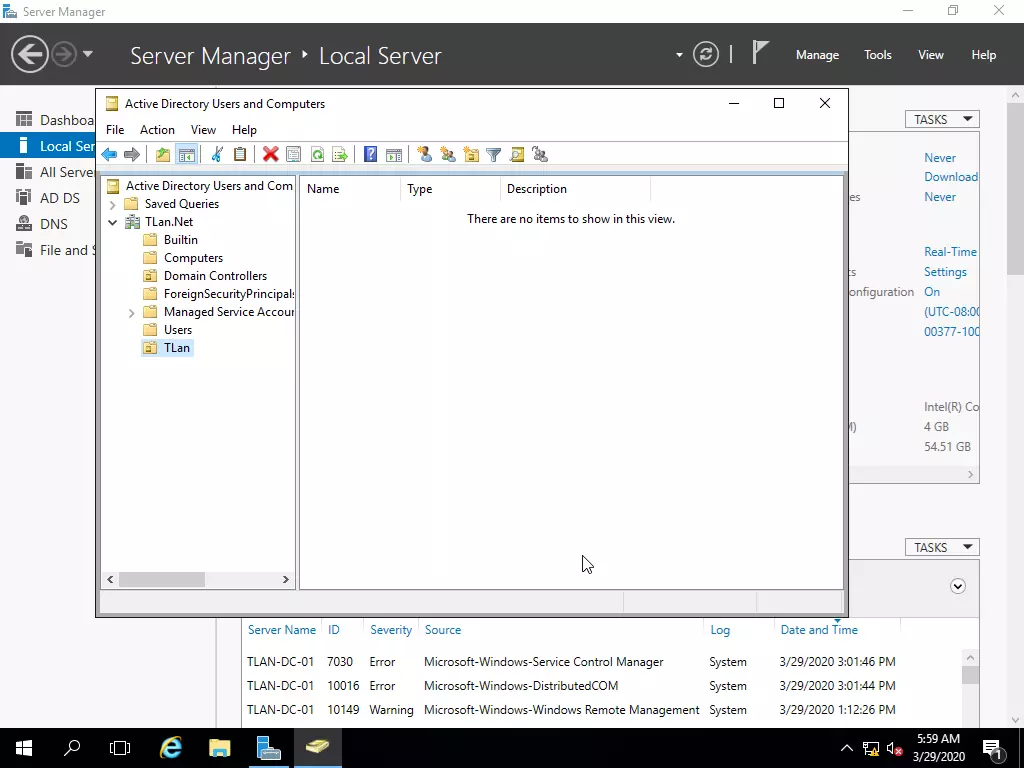

Вече има създадено OU. Обърнете внимание: OU има различна икона от контейнера.

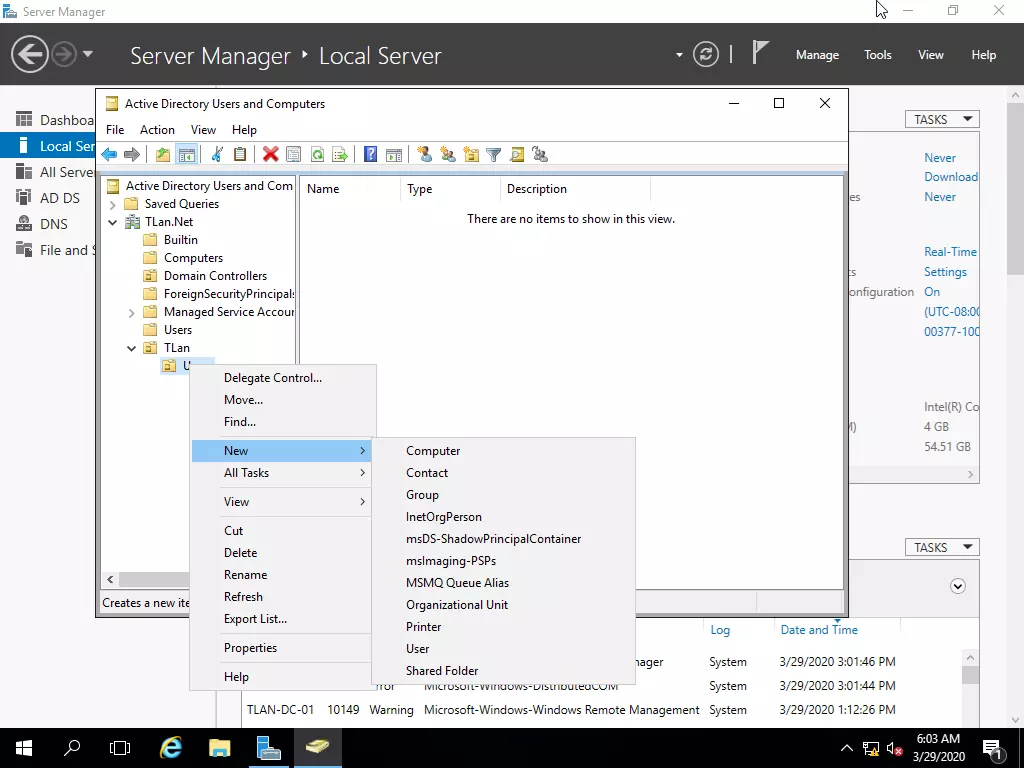

В OU TLan да създаем нов OU. Избираме пак Organizational Unit.

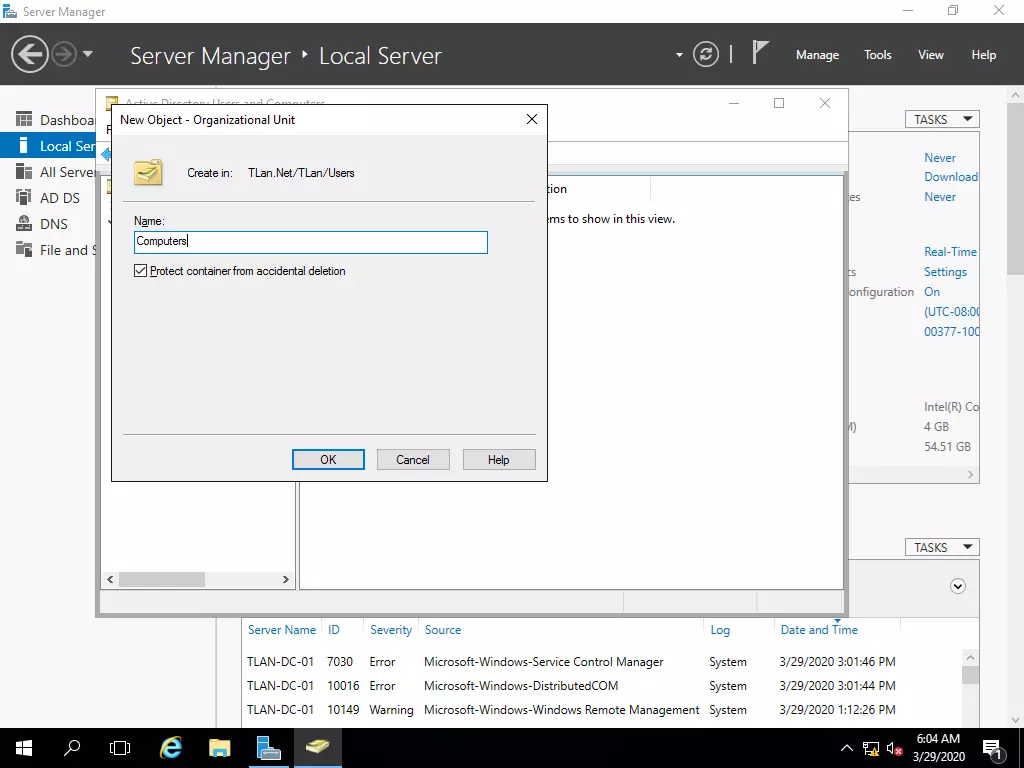

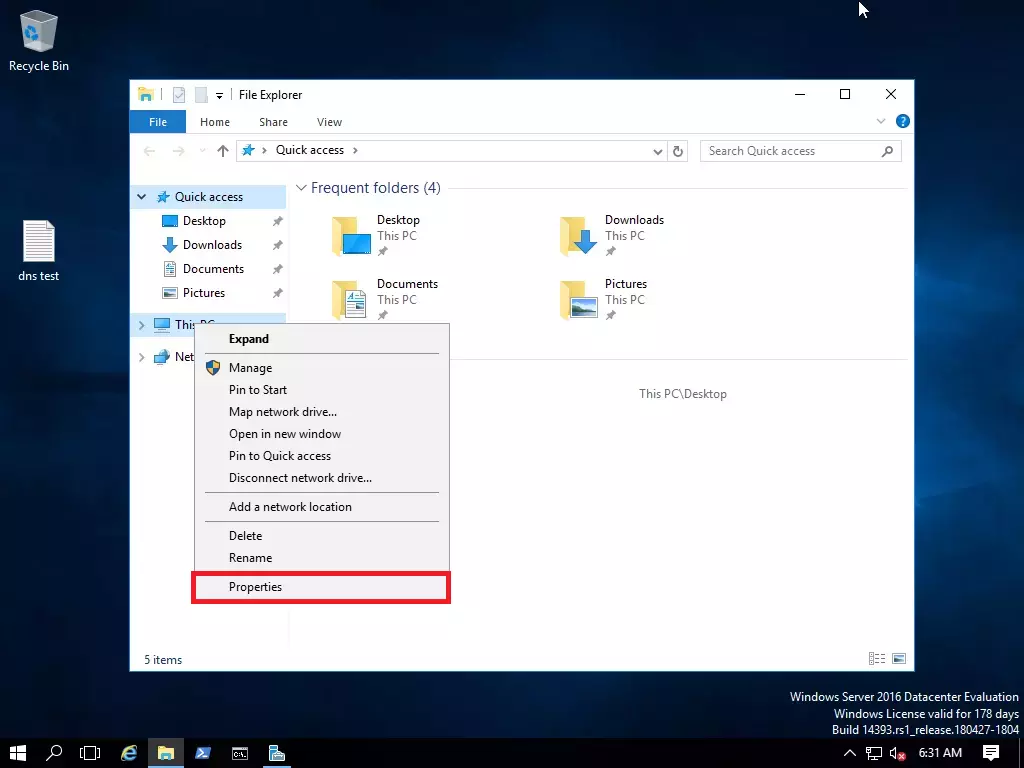

Вече в OU TLan има още OU. Съответно Computers и Users. Сега задачата е да вкараме предишния компютър core в домейна. Съответно компютъра core да го извадим от контейнера TLan.Net/Computers и да го сложим в OU TLan.Net/TLan/Computers. За целта прехвърляме се на компютъра Core. Отваряме Explorer.

Избираме Properties.

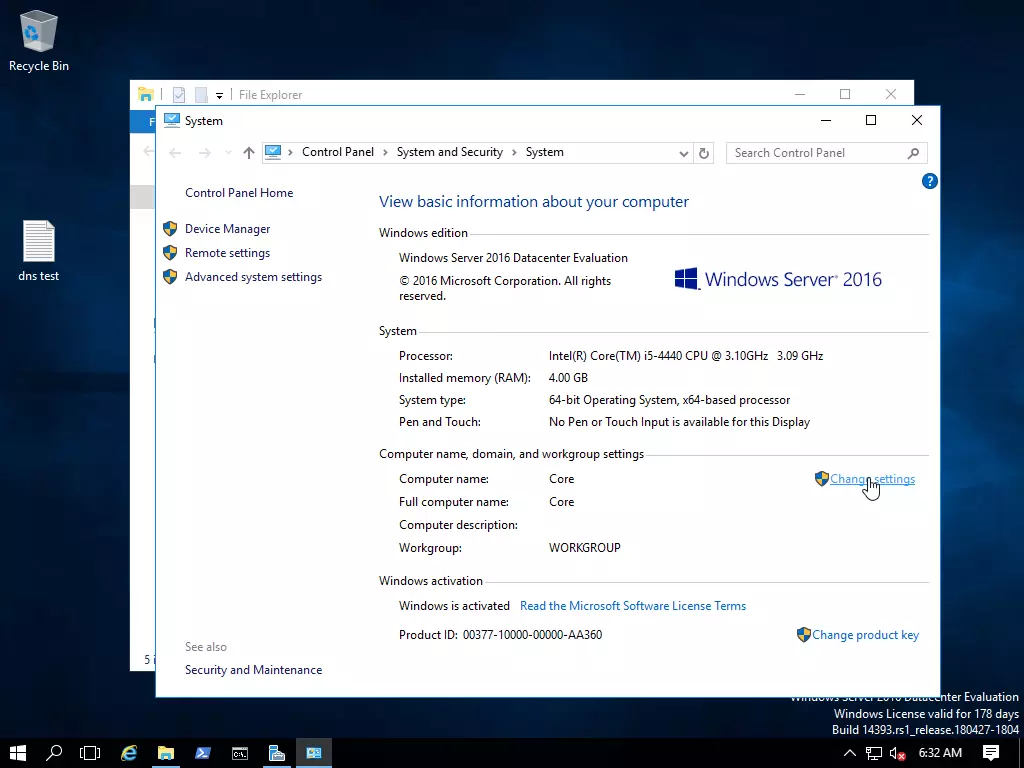

Change settings

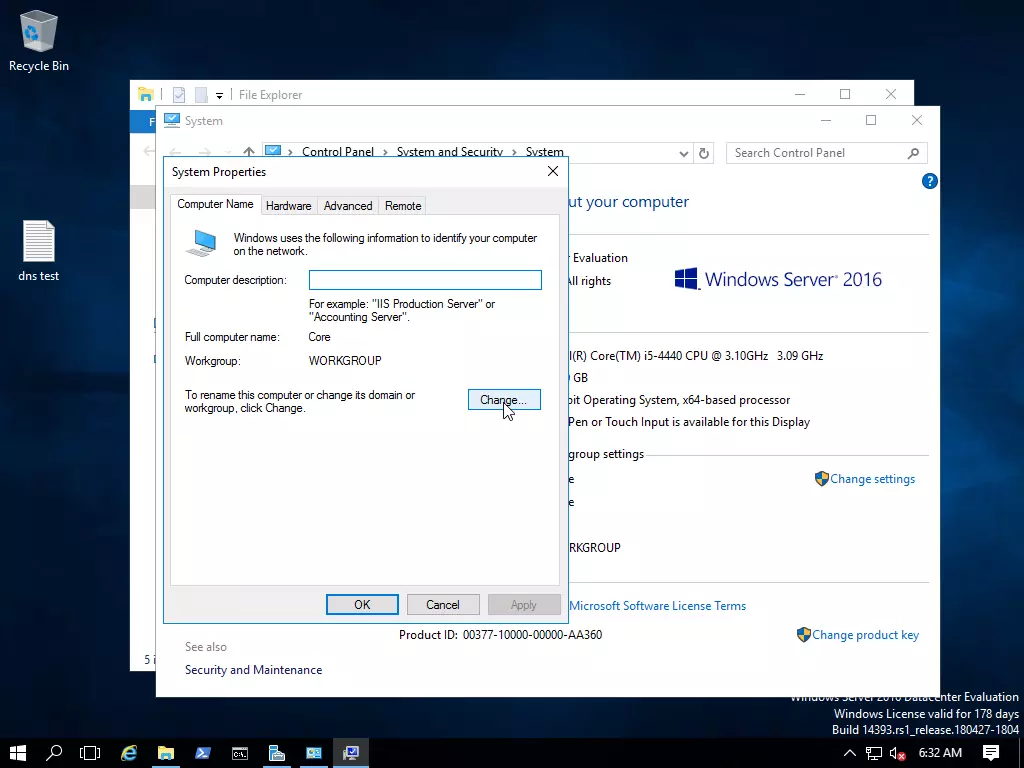

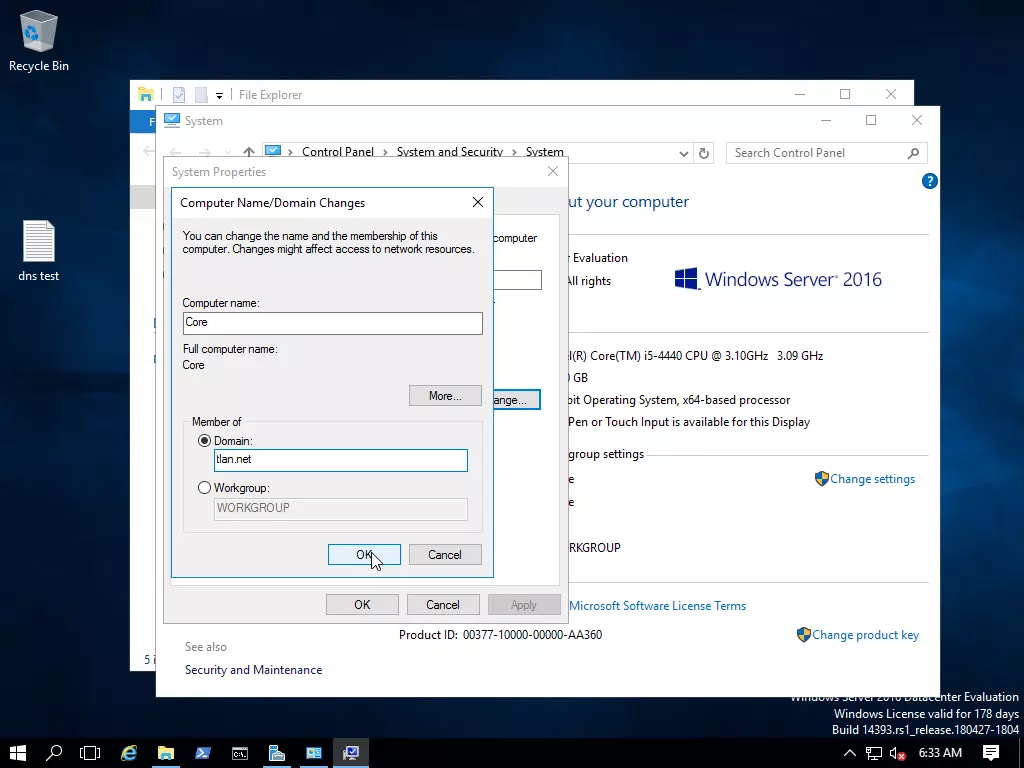

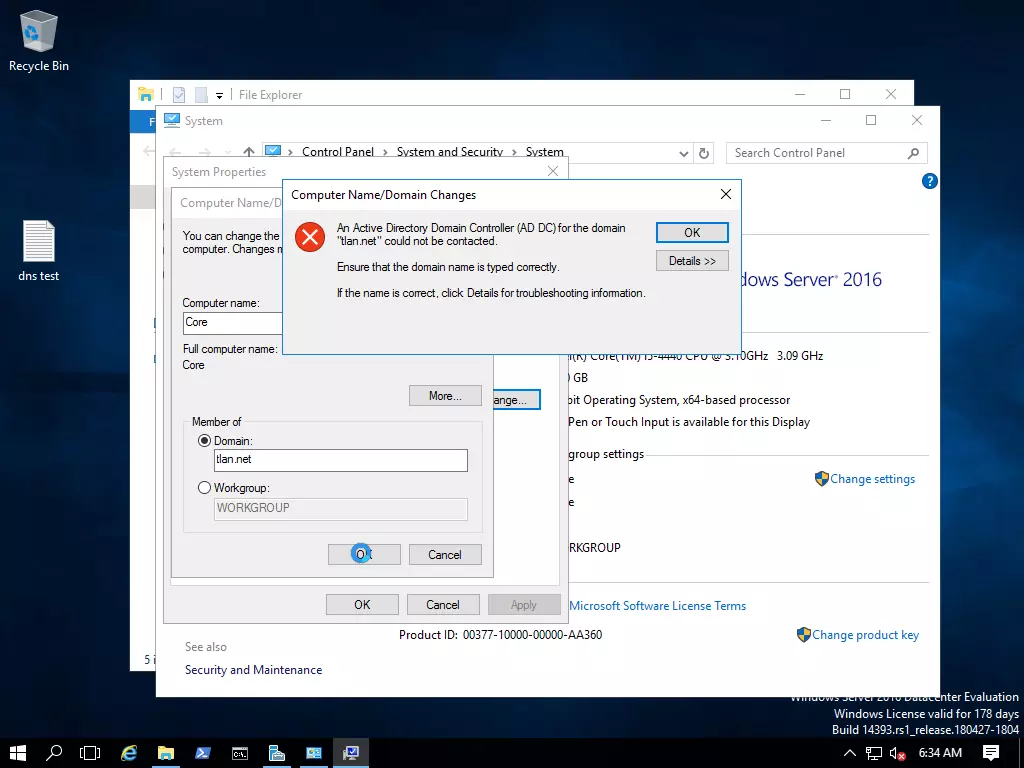

Change...

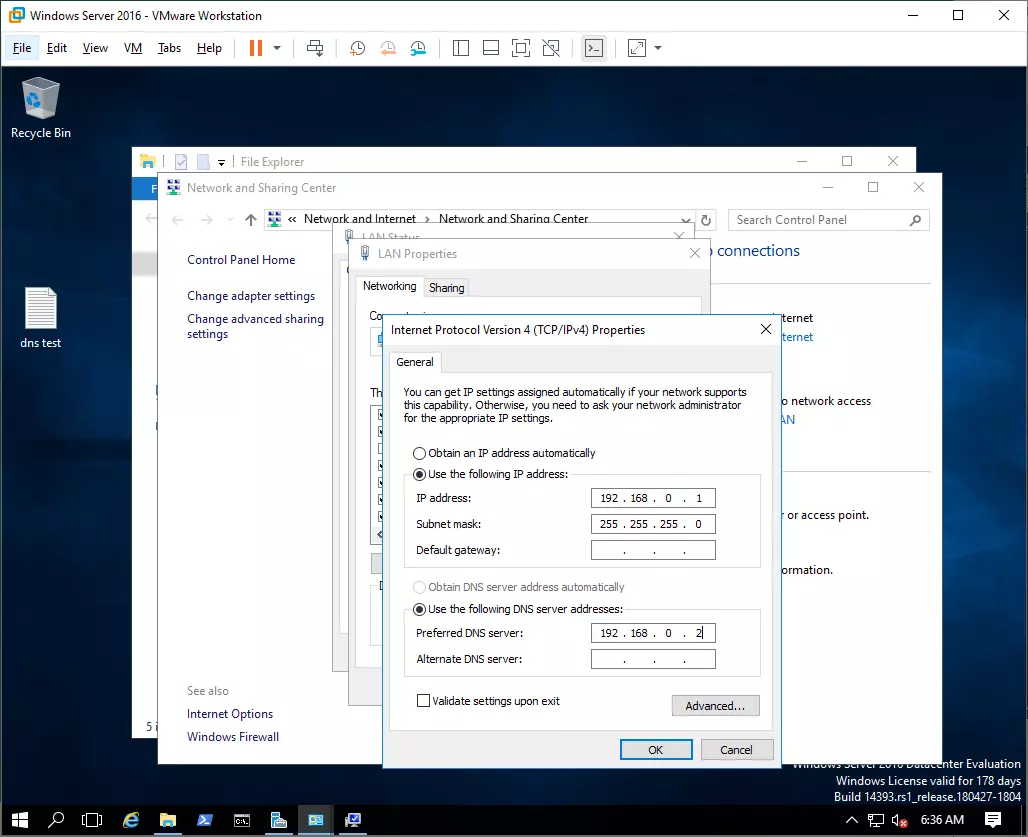

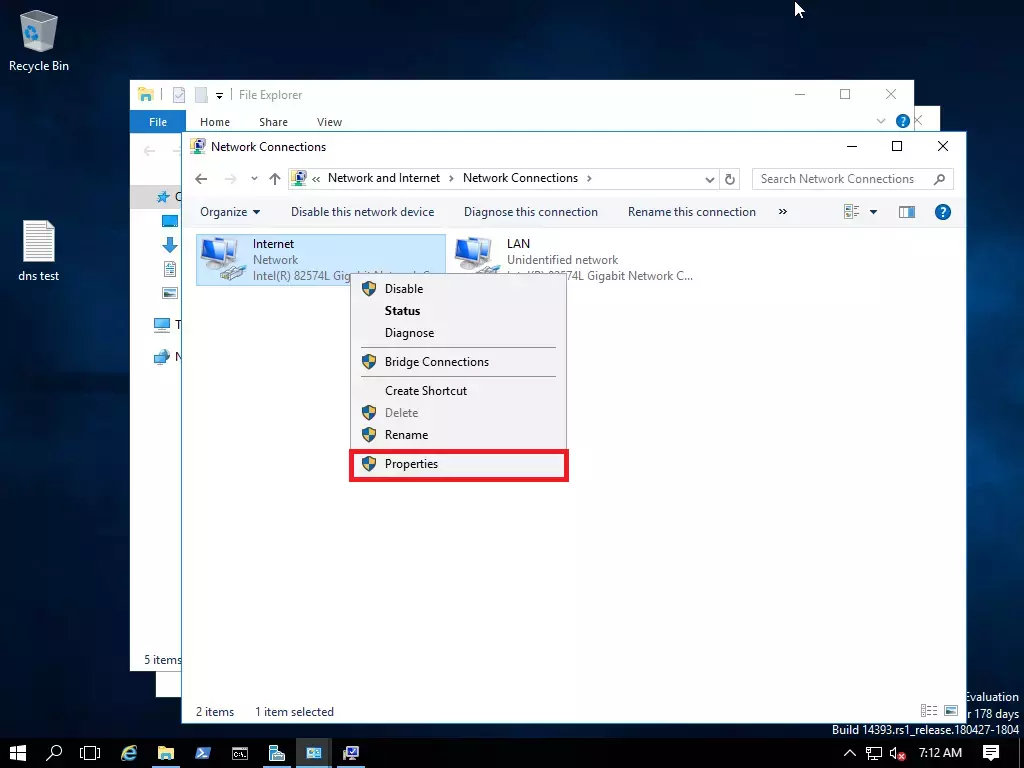

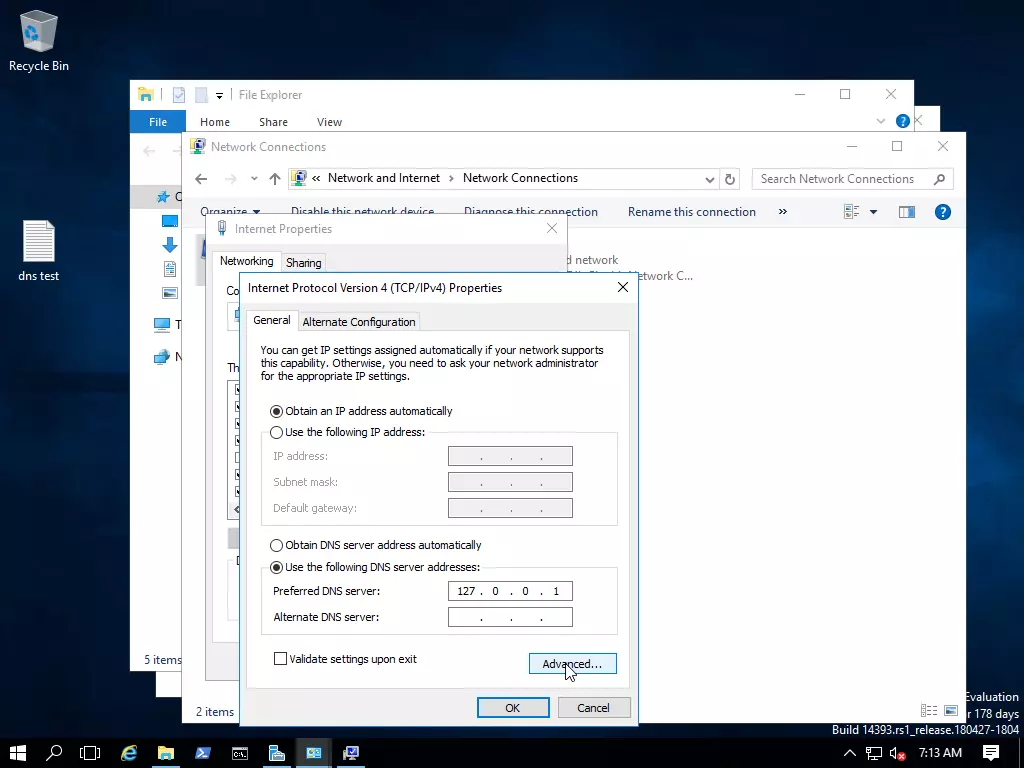

Не стана защото DNS на Core сочеше себе си (IP=127.0.0.1). Трябва да е 192.168.0.2, там където е домейн контролера с DNS-a му. Поправяме мрежовата конфигурация.

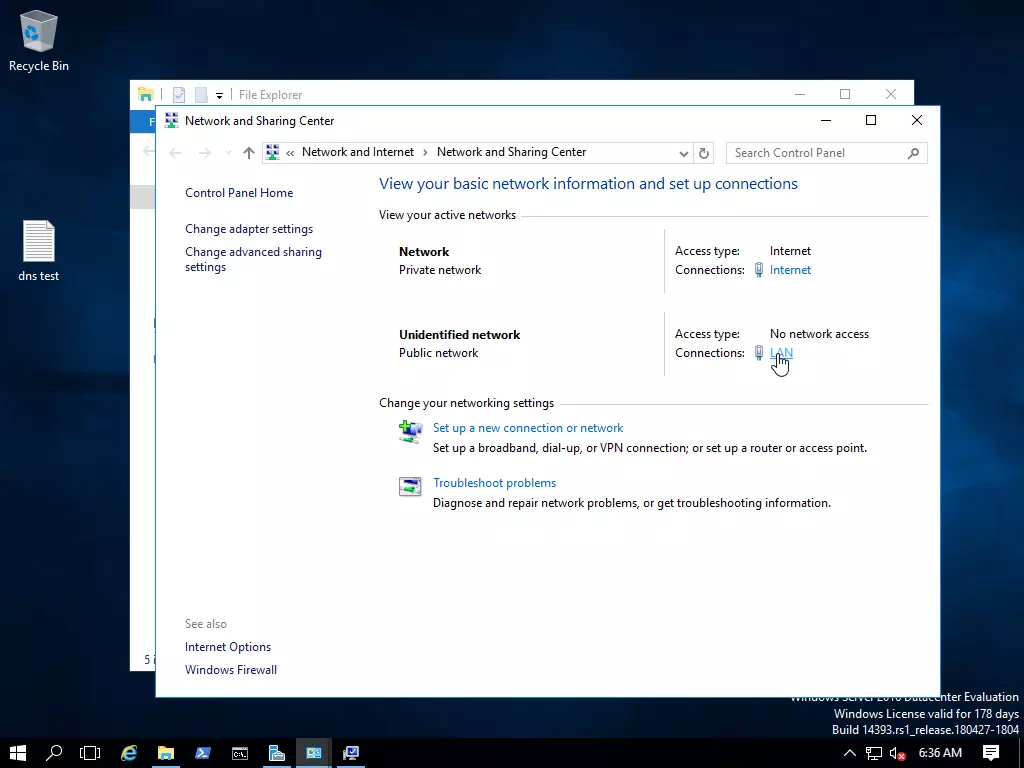

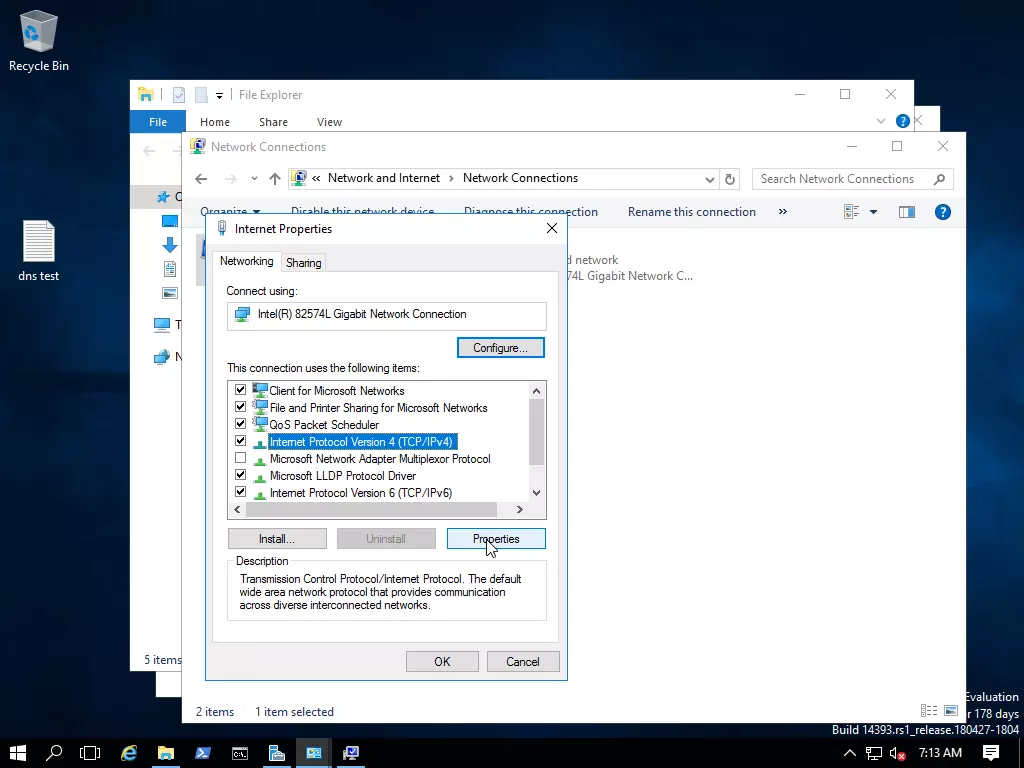

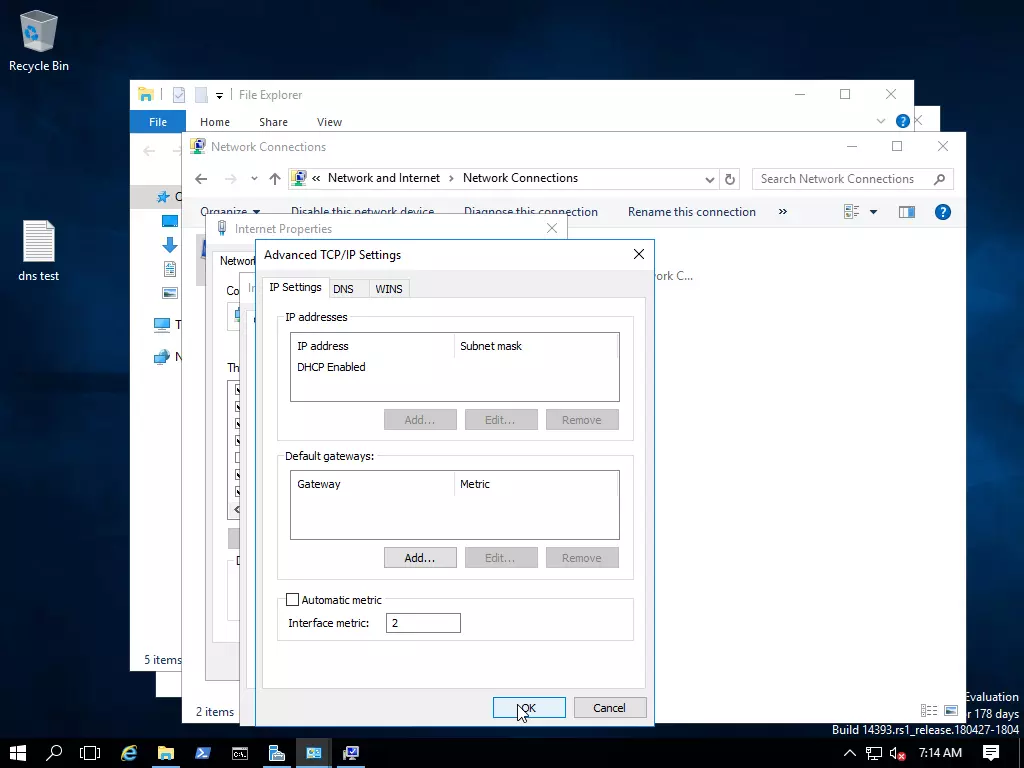

Има обаче още един проблем. След Windows Server 2012R2 не може да се указва реда на свързване на мрежата. Между другото същото се отнася и за Windows 10. Има се в предвид, че има указан DNS в интерфейса Internet. Сега указваме и в интерфейса LAN. Какъв да е избора? За решението на този проблем се ползва Interface Metric. В Core имаме два мрежови интерфейса. На единия, който е свързан към Интернет има DNS=127.0.0.1. Другия интерфейс, който е свързан към LAN има DNS=192.168.0.2. Сега кой интерфейс да има приоритет и системата да се обръща първо към него? По подразбиране когато се създават интерфейсите, метриките са едни и същи. За да се обърне първо към вътрешния интерфейс, метриката му трябва да е по-малка от тази на интерфейса Internet. Да го направим:

Properties

Properties

Advanced...

Слагаме Interface metric: 2. И така затваряме прозорците до края. За интерфейса LAN метриката я правим да е 1. И един тест. От Command prompt да изчистим кеша на DNS-a

C:\Users\CCCP>ipconfig /flushdns Windows IP Configuration Successfully flushed the DNS Resolver Cache.

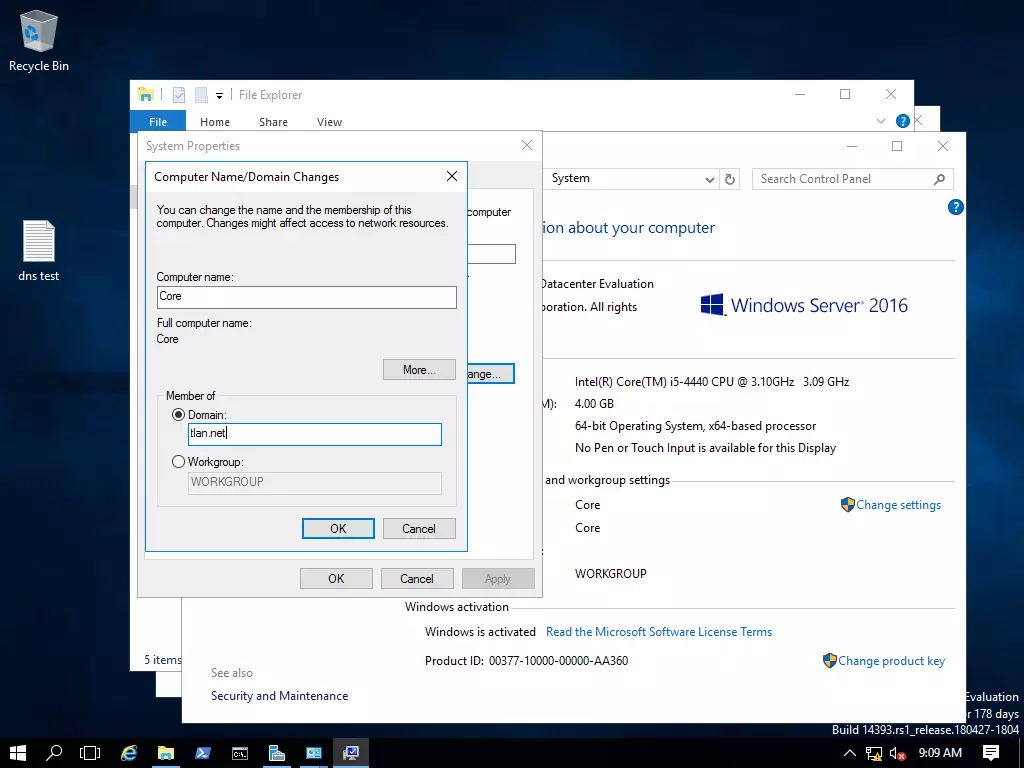

Да се върнем с опита да се присъединим към домейна с машината Core

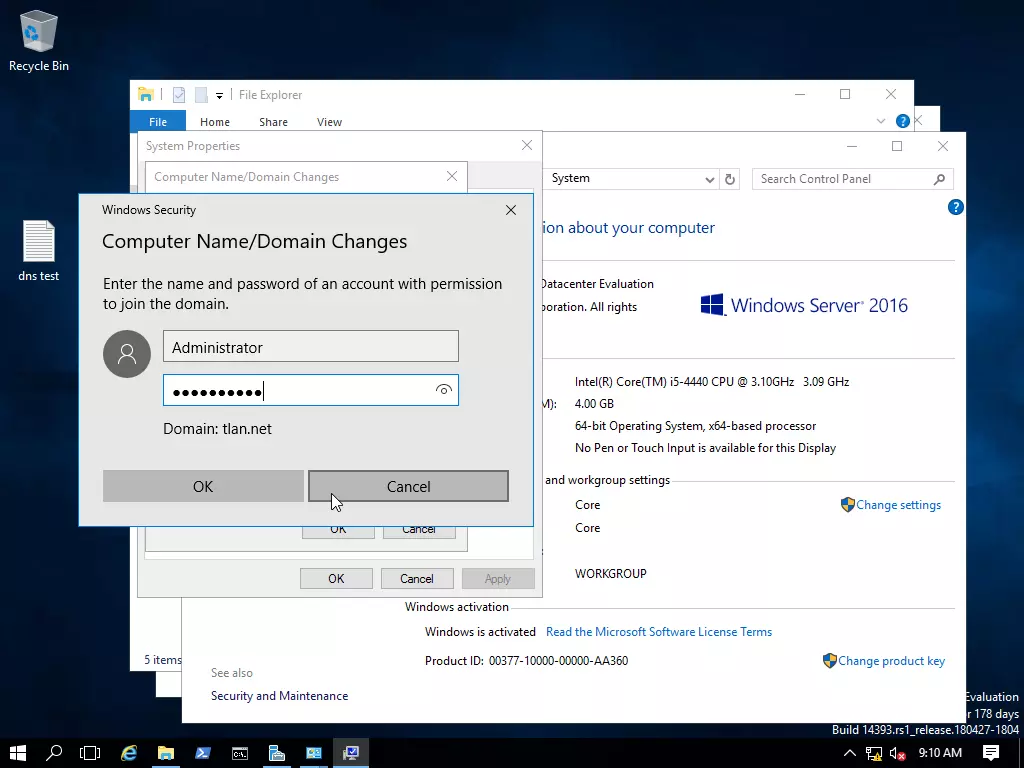

Сега вече ни допусна. Пишем името и паролата. OK за присъединяване.

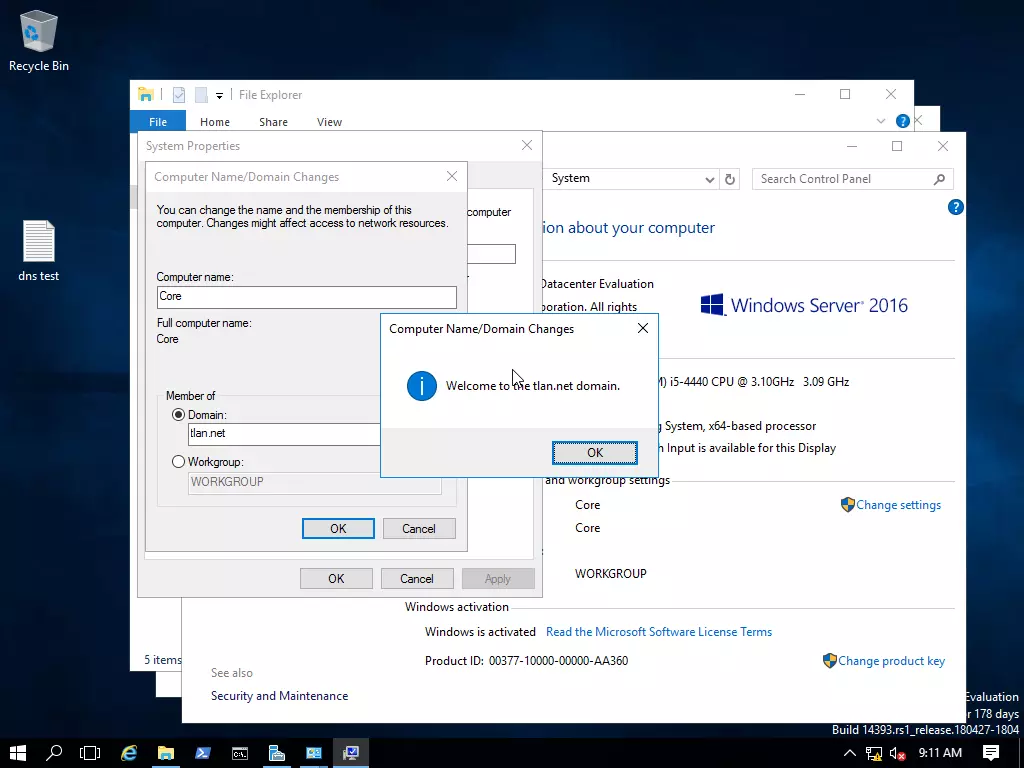

Вече сме в домейна.

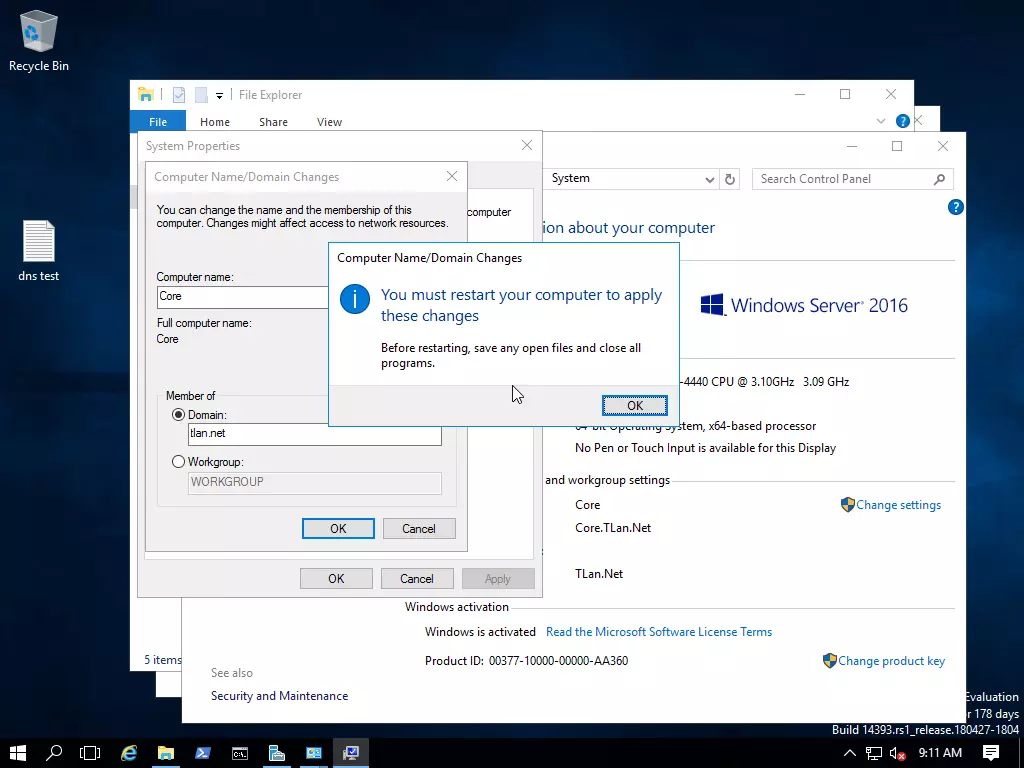

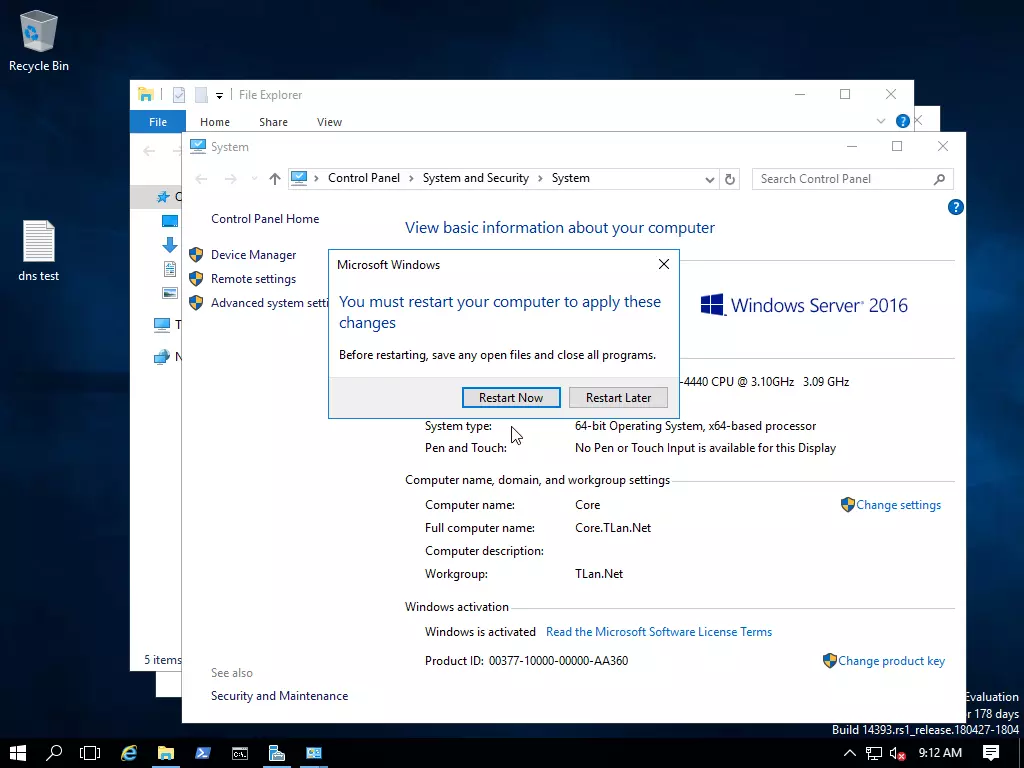

За да влязат в сила промените трябва да се рестартираме. Преди това обаче да се запишат отворените файлове.

Рестартираме се.

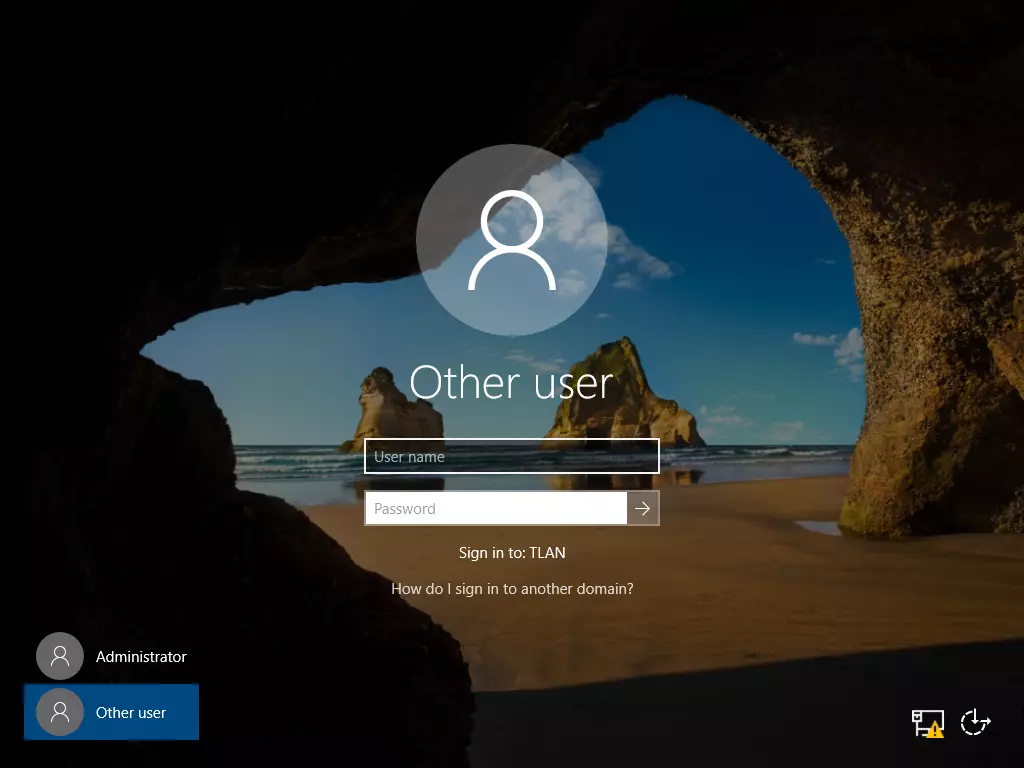

Предлага да се свържем към домейна. Да се върнем сега на домейн контролера TLan-DC-01

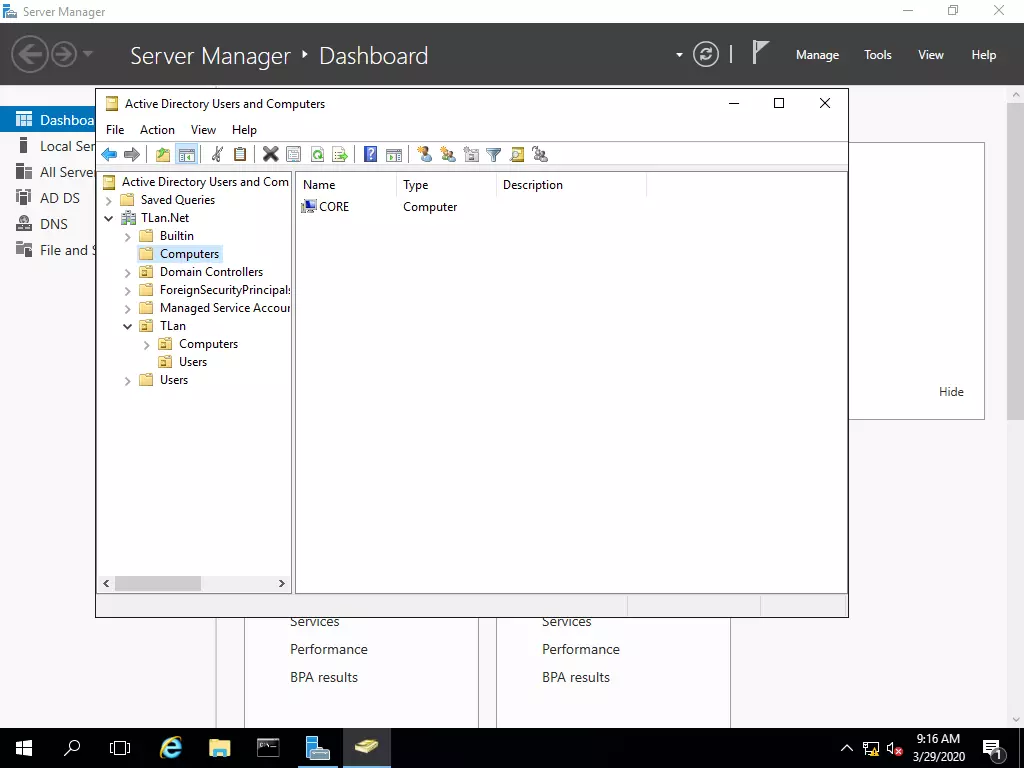

В контейнера Computers се появи нашия компютър CORE. С влачене на мишката го прехвърляме в TLan > Computers

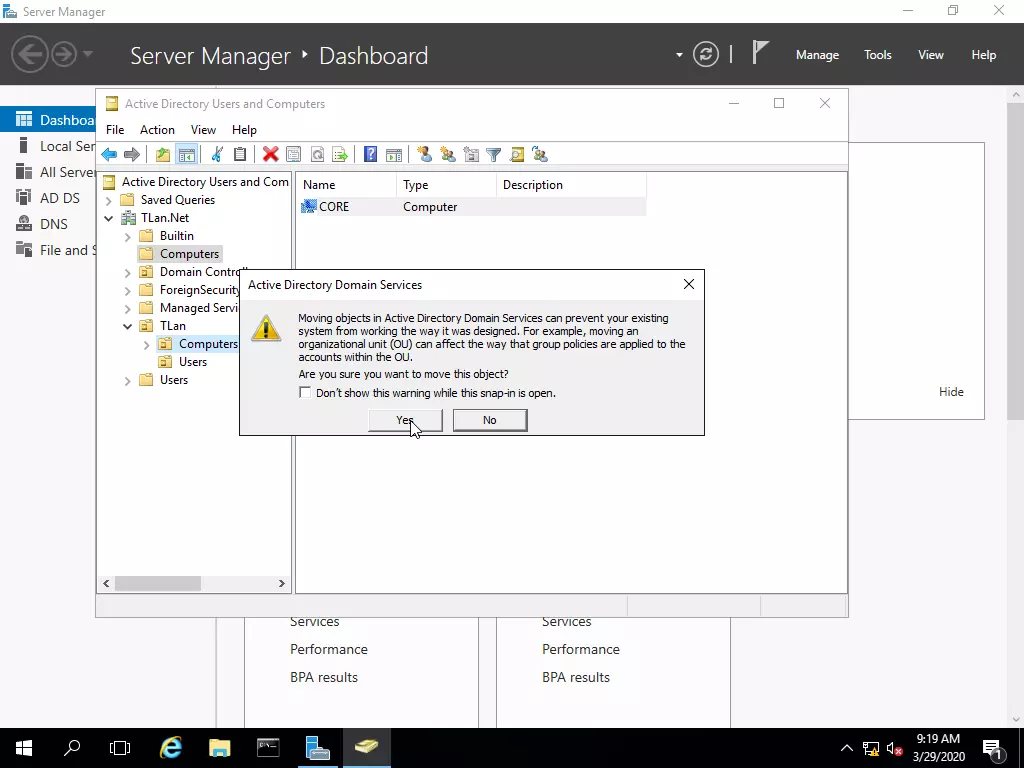

Предупреждава ни, че го местим в друго OU, където може да има други групови политики и това може да повлияе на работата. За сега това не е проблем.

Вече е там където го преместихме. С това приключваме. В следващите теми ще се занимаем с интеграцията на AD DS и DNS.